- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

(SST) Micro Focus® Tension sécurisée Tokenisation sans état (SST) est un nouveau tokenisation une technologie qui permet aux entreprises de réduire la portée de la conformité, de réduire les coûts et la complexité, et de maintenir les processus métier avec une sécurité avancée, non seulement lors de la mise en œuvre, mais également au fur et à mesure que l'entreprise évolue et se développe.

En conséquence, qu'entend-on par tokenisation?

Tokenisation est l'acte de décomposer une séquence de chaînes en morceaux tels que des mots, des mots-clés, des phrases, des symboles et d'autres éléments appelés jetons. Dans le processus de tokenisation , certains caractères comme les signes de ponctuation sont ignorés. Les jetons deviennent l'entrée d'un autre processus comme l'analyse et l'exploration de texte.

À côté de ci-dessus, quelle est la différence entre la tokenisation et le cryptage ? chiffrement explique en quoi ces technologies de sécurité spécifiques diffèrent les unes des autres lorsqu'il s'agit de protéger les données cloud. Le primaire différence est la méthode de sécurité que chacun utilise. En bref, tokenisation utilise un jeton pour protéger les données, alors que chiffrement utilise une clé.

Compte tenu de cela, qu'est-ce que la tokenisation et comment fonctionne-t-elle ?

Tokenisation est le processus de protection des données sensibles en les remplaçant par un nombre généré algorithmiquement appelé jeton. Souvent des fois tokenisation est utilisé pour prévenir la fraude par carte de crédit. Le numéro de compte bancaire réel est conservé en lieu sûr dans un coffre-fort sécurisé.

La tokenisation est-elle réversible ?

Tokenisation se décline essentiellement en deux saveurs: réversible et irréversible . Réversible les jetons peuvent être mappés à un ou plusieurs éléments de données. Cela peut être accompli en utilisant une cryptographie forte, où une clé cryptographique plutôt que les données d'origine est stockée ou en utilisant une recherche de données dans un coffre-fort de données.

Conseillé:

Qu'est-ce que l'erreur d'état HTTP 404 tomcat ?

Le code d'erreur est HTTP 404 (introuvable) et la description est la suivante : Le serveur d'origine n'a pas trouvé de représentation actuelle pour la ressource cible ou n'est pas disposé à divulguer son existence. Cette erreur signifie que le serveur n'a pas pu trouver la ressource demandée (JSP, HTML, images…) et renvoie le code d'état HTTP 404

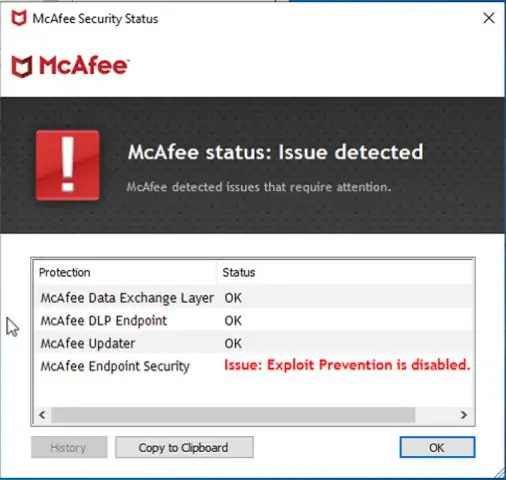

Qu'est-ce que le moniteur d'état de l'agent McAfee ?

Surveillez l'état de McAfee Agent. Surveillez l'état de McAfee Agent pour obtenir des informations sur la collecte et la transmission des propriétés sur le Mac managé. Vous pouvez également envoyer des événements, appliquer des stratégies, collecter et envoyer des propriétés et rechercher de nouvelles stratégies et tâches

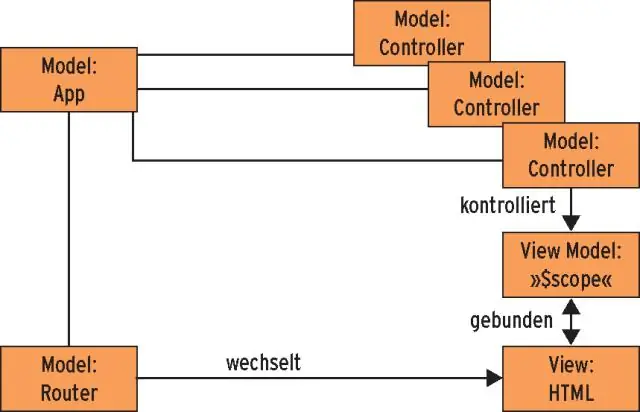

Qu'est-ce que l'état dans AngularJS?

Un état correspond à un « lieu » dans l'application en termes d'interface utilisateur globale et de navigation. Un état (via les propriétés du contrôleur / modèle / vue) décrit à quoi ressemble et fait l'interface utilisateur à cet endroit

Qu'est-ce que la tokenisation en C ?

STR06-C. La fonction C strtok() est une fonction de tokenisation de chaîne qui prend deux arguments : une chaîne initiale à analyser et un délimiteur de caractère qualifié const. Il renvoie un pointeur sur le premier caractère d'un jeton ou sur un pointeur nul s'il n'y a pas de jeton

Qu'est-ce qu'AWS sans état ?

Sans état signifie que cet état est géré par un autre système. Sur AWS, il peut s'agir de DynamoDB, RDS, S3 ou d'autres services de stockage. La gestion d'un système sans état est moins complexe que la gestion d'un système avec état. Vous pouvez résilier des instances individuelles à tout moment sans perdre de données