L'élagage est une technique d'apprentissage en profondeur qui aide au développement de réseaux de neurones plus petits et plus efficaces. C'est une technique d'optimisation de modèle qui consiste à éliminer les valeurs inutiles dans le tenseur de poids. Dernière modifié: 2025-01-22 17:01

Insérez la carte SD et vous *devriez* recevoir une notification de mise à jour. Téléchargez/Android OS/Firmware etc. recherchez le « SOP de mise à jour » dans les manuels ou les téléchargements, mais en un mot, décompressez-le et placez le dossier ASUS sur votre carte SD externe. Insérez la carte SD et vous *devriez* recevoir une notification pour mettre à jour. Dernière modifié: 2025-01-22 17:01

Le script de génération Gradle définit un processus pour créer des projets; chaque projet contient des dépendances et des publications. Les dépendances désignent les éléments qui prennent en charge la construction de votre projet, tels que le fichier JAR requis à partir d'autres projets et les JAR externes tels que JDBC JAR ou Eh-cache JAR dans le chemin de classe. Dernière modifié: 2025-01-22 17:01

La meilleure teinture pour une terrasse en acajou est celle qui pénètre profondément la surface du bois. Une teinture comme Armstrong Clark est spécialement conçue pour les bois durs exotiques comme l'acajou. Il est formulé pour pénétrer dans les pores denses du bois pour aider à conditionner et à protéger contre les intempéries. Dernière modifié: 2025-01-22 17:01

L'opérateur disponible en C à cet effet est « & » (adresse de) l'opérateur. L'opérateur & et la variable immédiatement précédente renvoient l'adresse de la variable qui lui est associée. L'autre opérateur de pointeur unaire de C est le « * », également appelé valeur à l'adresse ou opérateur d'indirection. Dernière modifié: 2025-01-22 17:01

Il s'avère que les sœurs – Barbie, Chelsea, Stacie et Skipper – ont en fait un nom de famille : Roberts. Cela signifie que Barbie n'est pas une merveille à un nom (même si elle est suffisamment emblématique pour l'être). Son nom complet est Barbie Millicent Roberts. Dernière modifié: 2025-01-22 17:01

Les deux téléphones incluent désormais un nouveau lecteur d'empreintes digitales à l'avant et ont Android 7.0 Nougat dès la sortie de la boîte, mais le Moto G5 n'a toujours pas de NFC, vous ne pouvez donc pas utiliser le combiné le moins cher de Moto pour payer des marchandises à la place d'une carte de crédit sans contact. Dernière modifié: 2025-01-22 17:01

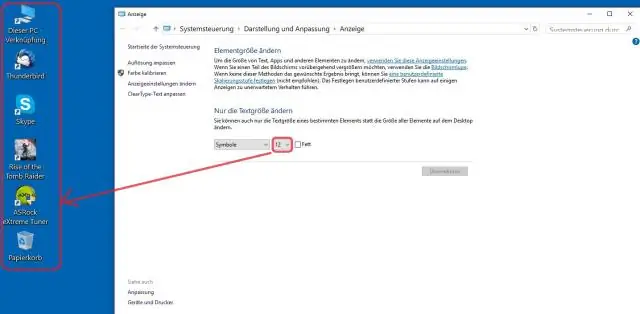

Méthode 1 Sous Windows, ouvrez Démarrer.. Ouvrez Paramètres.. Cliquez sur Système. C'est une icône en forme d'écran dans le coin supérieur gauche de la fenêtre Paramètres. Cliquez sur Afficher. Cet onglet se trouve dans le coin supérieur gauche de la fenêtre. Cliquez sur la liste déroulante « Modifier la taille du texte, des applications et d'autres éléments ». Cliquez sur une taille. Pensez à utiliser la loupe. Dernière modifié: 2025-01-22 17:01

Le chargement est plus rapide - La table cible doit être vide (donc pas besoin de reprendre à partir du point d'échec) - En cas d'échec - Supprimer et recréer la table - Impossible d'avoir NUSI sur la table car cela nécessite que les lignes soient sur des amplis diff. MLOAD - Charge une table déjà chargée. Plus lent que - en cas d'échec - nous pouvons redémarrer à partir du dernier point de contrôle. Dernière modifié: 2025-01-22 17:01

Les aimants dans un ordinateur/ordinateur portable créent un courant électrique alimentant l'ordinateur portable/ordinateur. Certains aimants sont capables de gâcher le disque dur d'un ordinateur. En effet, les ordinateurs portables utilisent des disques durs qui stockent la mémoire et le disque dur est en métal sur lequel les aimants sont attirés. Dernière modifié: 2025-01-22 17:01

Logiciel iOS bêta Téléchargez le profil de configuration à partir de la page de téléchargement. Connectez votre appareil à un cordon d'alimentation et connectez-vous au Wi-Fi. Appuyez sur Paramètres > Général > Mise à jour logicielle. Appuyez sur Télécharger et installer. Pour mettre à jour maintenant, appuyez sur Installer. Si vous y êtes invité, entrez votre mot de passe. Dernière modifié: 2025-01-22 17:01

Applications. Microsoft Office Famille et Étudiant et Office Famille et Petite Entreprise incluent Word pour la production de documents, Excel pour les feuilles de calcul, PowerPoint pour les présentations et l'application de prise de notes OneNote. Dernière modifié: 2025-01-22 17:01

L'annotation Spring @Value est utilisée pour attribuer des valeurs par défaut aux variables et aux arguments de méthode. Nous pouvons lire les variables d'environnement Spring ainsi que les variables système à l'aide de l'annotation @Value. L'annotation Spring @Value prend également en charge SpEL. Dernière modifié: 2025-01-22 17:01

Les meilleurs langages de programmation, expliqué Java. Selon Tiobe, Java est le langage le plus populaire depuis sa création au milieu des années 90. Le langage de programmation C. Python. JavaScript. Rubis. Dernière modifié: 2025-01-22 17:01

Redis Keys Commands Sr.No Commande et description 10 PERSIST key Supprime l'expiration de la clé. 11 Clé PTTL Obtient le temps restant d'expiration des clés en millisecondes. 12 Clé TTL Obtient le temps restant dans l'expiration des clés. 13 RANDOMKEY Renvoie une clé aléatoire de Redis. Dernière modifié: 2025-01-22 17:01

Les vulnérabilités des applications Web sont souvent le point d'entrée d'une campagne de phishing réussie. Open Web Application Security Project (OWASP) se concentre sur l'amélioration de la sécurité des logiciels en fournissant des informations impartiales et pratiques sur les meilleures pratiques et les contrôles proactifs. Dernière modifié: 2025-01-22 17:01

ATube Catcher est un logiciel gratuit destiné à télécharger des vidéos YouTube et des plateformes similaires. Il peut enregistrer les vidéos localement pour les partager, les éditer ou les regarder sans être connecté à Internet. La caractéristique clé d'aTube Catcher est sa capacité à exporter des vidéos vers différents formats et à différentes résolutions. Dernière modifié: 2025-01-22 17:01

Base de données terminologiques SGBDR. La base de données est une collection de tables comme, etc. Table. Un tableau est un ensemble de lignes et de colonnes, par exemple, Column. La colonne est dans un tableau − Ligne. Row est également appelé tuple dans le SGBDR. Clé primaire. Clé étrangère. Super clé. Clé composite. Dernière modifié: 2025-01-22 17:01

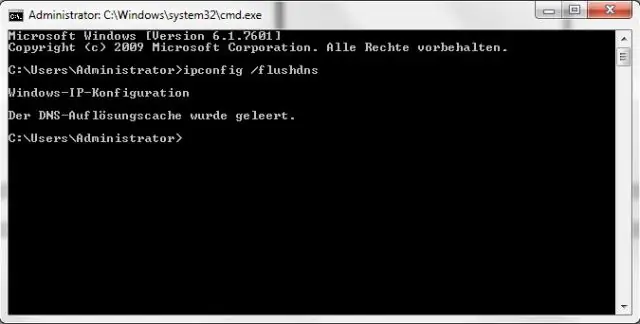

Pour vérifier le S.M.A.R.T. données dans Windows pour surveiller la santé de vos SSD, vous pouvez utiliser un utilitaire tiers ou la ligne de commande WMIC de Windows Management Instrumentation. Pour y accéder, ouvrez simplement l'invite de commande et tapez wmic. Tapez ensuite diskdrive get status et appuyez sur Entrée. Dernière modifié: 2025-01-22 17:01

10 cours Les gens demandent aussi combien de photos Mnist a-t-il ? La base de données du MNIST contient 60, 000 images de formation et 10, 000 tester des images. On peut aussi se demander quel est le format des données Mnist ? MNIST (Mixed National Institute of Standards and Technology) base de données est base de données pour les chiffres manuscrits, distribué par THE de Yann Lecun MNIST BASE DE DONNÉES du site Web de chiffres manuscrits.. Dernière modifié: 2025-01-22 17:01

Impression à partir du bac photo Accédez au Panneau de configuration - Périphériques et imprimante. Cliquez avec le bouton droit sur l'imprimante Envy et sélectionnez « Propriétés de l'imprimante ». Accédez à « Paramètres de l'appareil » et assurez-vous que « PhotoTray » est sélectionné comme « Installé ». Dernière modifié: 2025-01-22 17:01

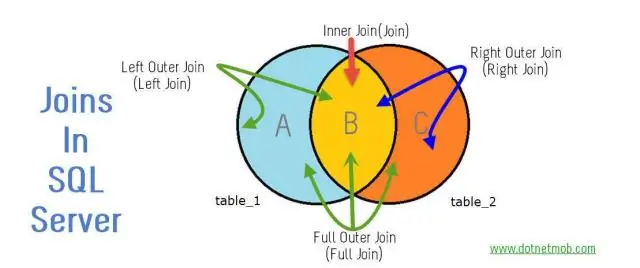

Dans les jointures externes, toutes les données liées des deux tables sont combinées correctement, ainsi que toutes les lignes restantes d'une table. Dans les jointures externes complètes, toutes les données sont combinées dans la mesure du possible. Dernière modifié: 2025-01-22 17:01

VIDÉO De même, on peut se demander comment associez-vous le hoverboard 1 ? Rendez-vous sur votre appareil mobile et ouvrez les paramètres > Bluetooth. Recherchez de nouveaux appareils et appuyez sur le bouton hoverboard appareil à relier à cela.. Dernière modifié: 2025-01-22 17:01

C'est dans le quatrième anneau du neuvième cercle, que les pires pécheurs, les traîtres à leurs bienfaiteurs, sont punis. Ici, ces âmes condamnées, figées dans la glace, sont complètement incapables de bouger ou de parler et sont déformées dans toutes sortes de formes fantastiques dans le cadre de leur punition. Dernière modifié: 2025-01-22 17:01

Étapes Envoyez un e-mail à [email protected] pour obtenir l'attention directe de Bezos ou de son équipe de direction. Bezos annonce largement sa propre adresse e-mail afin que les clients puissent le contacter. Tweetez @JeffBezos si vous souhaitez le contacter sur les réseaux sociaux. Envoyez une lettre à Bezos au siège d'Amazon si vous préférez écrire. Dernière modifié: 2025-01-22 17:01

Développeur de pipelines. LA DESCRIPTION. Le développeur de pipeline fait partie d'une équipe de studio responsable du développement et de la prise en charge d'outils pour accélérer le flux de travail dans la production d'images d'effets visuels de haute qualité. Dernière modifié: 2025-01-22 17:01

Pour reformater un lecteur sous Windows : Branchez le lecteur et ouvrez l'Explorateur Windows. Cliquez avec le bouton droit sur le lecteur et choisissez Formater dans le menu déroulant. Sélectionnez le système de fichiers souhaité, donnez un nom à votre lecteur sous Nom de volume et assurez-vous que la case Formatage rapide est cochée. Cliquez sur Démarrer et l'ordinateur reformatera votre lecteur. Dernière modifié: 2025-01-22 17:01

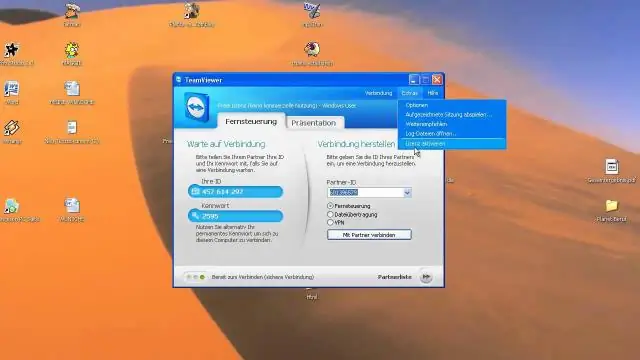

Configurer l'ordinateur de travail Cliquez sur le bouton « Démarrer » et cliquez avec le bouton droit sur « Ordinateur », puis sélectionnez « Propriétés ». Cliquez sur le menu « Paramètres à distance » et sélectionnez l'onglet « À distance ». Cochez l'option « Autoriser les connexions d'assistance à distance à cet ordinateur ». Cliquez sur « Sélectionner des utilisateurs » et « Ajouter » dans la boîte de dialogue Utilisateurs du bureau à distance. Dernière modifié: 2025-01-22 17:01

Rosalynn A. McMillan Crystal McMillan. Dernière modifié: 2025-01-22 17:01

Kindle Cloud Reader n'est qu'une adresse de site Web, read.amazon.com, à laquelle vous pouvez accéder à partir de n'importe quel navigateur Web compatible. Kindle pour Mac est un programme que vous avez réellement installé sur votre Mac pour lire des livres Kindle. Dernière modifié: 2025-01-22 17:01

Michael, nous entendons ce mythe tout le temps et ce n'est tout simplement pas vrai. Les termites se nourrissent de bois pour la cellulose et tandis que certains termites rongent le bois plus tendre parce qu'il est plus facile à digérer pour eux, les trois principaux termites que nous traitons généralement, Schedorhinotermes, Coptotermes et Nasutitermes mangent tous du bois dur. Dernière modifié: 2025-01-22 17:01

Chaque processus en cours d'exécution sous Unix a une priorité qui lui est assignée. Vous pouvez modifier la priorité du processus à l'aide de l'utilitaire nice et renice. La commande Nice lancera un processus avec une priorité de planification définie par l'utilisateur. La commande Renice modifiera la priorité de planification d'un processus en cours d'exécution. Dernière modifié: 2025-01-22 17:01

L'outil de recherche DNS inversée vous demande d'entrer l'adresse IP qui a un nom d'hôte correspondant. En entrant l'adresse IP dans l'outil de recherche DNS inversée, vous pouvez trouver le nom de domaine associé à l'adresse IP correspondante. Par exemple, une adresse IP de Google.com est 74.125. 142.147. Dernière modifié: 2025-01-22 17:01

RJ-11. Plus communément appelé port modem, connecteur téléphonique, prise téléphonique ou ligne téléphonique, le Jack-11 enregistré (RJ-11) est une connexion à quatre ou six fils pour les connecteurs téléphoniques et modem aux États-Unis. Dernière modifié: 2025-01-22 17:01

Qui peut vendre des maisons HUD ? Afin de se qualifier pour vendre des maisons HUD, les courtiers immobiliers doivent remplir et signer les formulaires suivants et tout document justificatif, et les soumettre à votre centre local d'accession à la propriété HUD : Application de courtier SAMS 1111 et certification de courtier de vente SAMS 1111A. Dernière modifié: 2025-01-22 17:01

La manipulation de symboles est une branche de l'informatique concernée par la manipulation de données structurées de manière imprévisible. Ces langages peuvent survenir soit par l'intégration d'installations de manipulation de symboles dans un langage à usage général, soit par l'expansion d'un langage de manipulation de symboles pour inclure le calcul général. Dernière modifié: 2025-01-22 17:01

Les phrases déclaratives, ou déclarations, transmettent des informations ou font des déclarations. Des phrases interrogatives, ou des questions, demandent des informations ou posent des questions. Les phrases impératives, ou impératifs, font des commandes ou des demandes. Les phrases exclamatives, ou exclamations, mettent l'accent. Dernière modifié: 2025-01-22 17:01

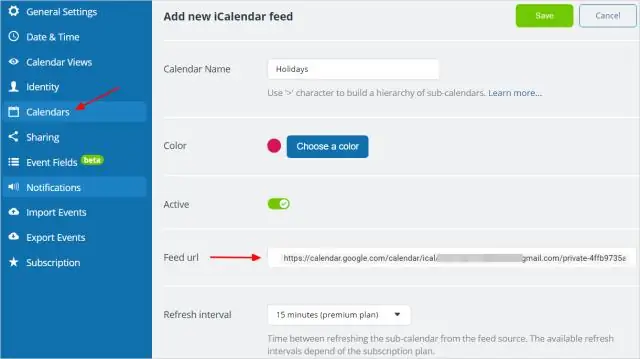

Un flux iCalendar, souvent également appelé icsfeed, est un format de calendrier qui vous permet de partager des données de calendrier d'un service de calendrier à un autre service de calendrier. Il vous permet d'afficher les événements du calendrier Teamup dans AppleiCal, Google Calendar, Outlook ou toute autre application de calendrier prenant en charge les flux iCalendar. Dernière modifié: 2025-01-22 17:01

L'impression offset utilise des plaques métalliques gravées qui appliquent de l'encre sur une feuille de papier. La configuration de l'impression offset est généralement beaucoup plus longue et coûteuse que l'impression numérique. D'autre part, l'impression numérique utilise des rouleaux électrostatiques - appelés « tambours » - pour appliquer le toner sur le papier. Dernière modifié: 2025-01-22 17:01

Le nombre de lignes de communication requis pour un réseau point à point entièrement connecté de huit ordinateurs est de vingt-huit. Un réseau de neuf ordinateurs entièrement connecté nécessite trente-six lignes. Un réseau de dix ordinateurs entièrement connecté nécessite quarante-cinq lignes. Dernière modifié: 2025-01-22 17:01