Cliquez sur « Autres formats de papier » pour ouvrir la fenêtre Configuration de la page. Cliquez sur l'onglet « Papier », puis faites défiler le menu « Taille du papier » jusqu'à Personnalisé. Tapez votre taille d'affiche préférée dans les cases Largeur et Hauteur, puis cliquez sur "OK". Notez que Word ajuste les deux pages de la mise en page de la brochure et tout ce qui s'y trouve. Dernière modifié: 2025-01-22 17:01

Il existe quelques moyens simples de vérifier si votre modem dispose d'un routeur intégré. Ports Ethernet – Si votre modem comprend des ports Ethernet à l'arrière, il sert également de routeur, bien que cela ne garantisse pas qu'il prend en charge le Wi-Fi. Dernière modifié: 2025-06-01 05:06

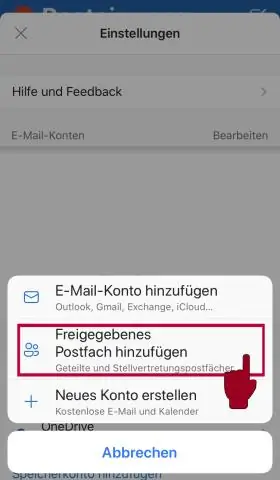

Une boîte aux lettres partagée est une boîte aux lettres que plusieurs utilisateurs peuvent utiliser pour lire et envoyer des messages électroniques. Les boîtes aux lettres partagées peuvent également être utilisées pour fournir un calendrier commun, permettant à plusieurs utilisateurs de planifier et d'afficher les vacances ou les quarts de travail. Dernière modifié: 2025-01-22 17:01

Sony Xperia 10 Ses performances, sa batterie et son appareil photo sont légèrement inférieurs à ceux du 10 Plus, mais dans l'ensemble, il s'agit toujours d'un smartphone solide de milieu de gamme doté des derniers logiciels et d'une gamme de fonctionnalités. Dernière modifié: 2025-01-22 17:01

Parse() et jQuery. parseJSON(), les deux sont utilisés pour analyser une chaîne JSON et renvoient la valeur JavaScript résultante ou l'objet décrit par la chaîne. jQuery.parse () est la méthode d'objet JSON intégrée standard de JavaScript. Dernière modifié: 2025-01-22 17:01

Waze prend actuellement en charge les rapports et les avertissements pour trois catégories de radars : les radars, les radars aux feux rouges et les faux radars. Dernière modifié: 2025-01-22 17:01

Pour afficher les sessions : Dans SQL Developer, cliquez sur Outils, puis sur Surveiller les sessions. Un onglet Sessions s'affiche. Dernière modifié: 2025-01-22 17:01

MBR (Master Boot Record) et GPT (GUIDPartition Table) sont deux manières différentes de stocker les informations de partitionnement sur un lecteur. Ces informations incluent l'endroit où les partitions commencent et commencent, afin que votre système d'exploitation sache quels secteurs appartiennent à chaque partition et quelle partition est amorçable. Dernière modifié: 2025-01-22 17:01

Lancez Adobe Acrobat et cliquez sur "Fichier", puis sur "Ouvrir" pour localiser et ouvrir le PDF de votre choix. Cliquez sur le menu « Outils », puis sélectionnez « Contenu » et choisissez l'option « Lien ». Votre pointeur se transformera en un réticule. Lorsque la fonction de lien est activée, vous verrez également tous les liens intégrés ou invisibles dans votre document. Dernière modifié: 2025-01-22 17:01

L'imprimante d'étiquettes portable Dymo LetraTag 100H Plus est un choix peu coûteux pour l'impression d'étiquettes en papier, en plastique, thermocollantes et métalliques. Dernière modifié: 2025-01-22 17:01

Importance : Lancé en raison des pénuries de main-d'œuvre agricole causées par l'entrée des États-Unis dans la Seconde Guerre mondiale, le programme bracero a amené des travailleurs mexicains à remplacer les travailleurs américains disloqués par la guerre. Dernière modifié: 2025-01-22 17:01

Paquets fournis par Oracle. Oracle fournit de nombreux packages avec le serveur Oracle, soit pour étendre les fonctionnalités de la base de données, soit pour donner un accès PL/SQL aux fonctionnalités SQL. Dernière modifié: 2025-01-22 17:01

Le tantale est naturellement présent dans le minéral colombite-tantalite. On le trouve principalement en Australie, au Brésil, au Mozambique, en Thaïlande, au Portugal, au Nigeria, au Zaïre et au Canada. La séparation du tantale du niobium nécessite soit l'électrolyse, la réduction du fluorotantalate de potassium avec du sodium ou la réaction du carbure avec l'oxyde. Dernière modifié: 2025-01-22 17:01

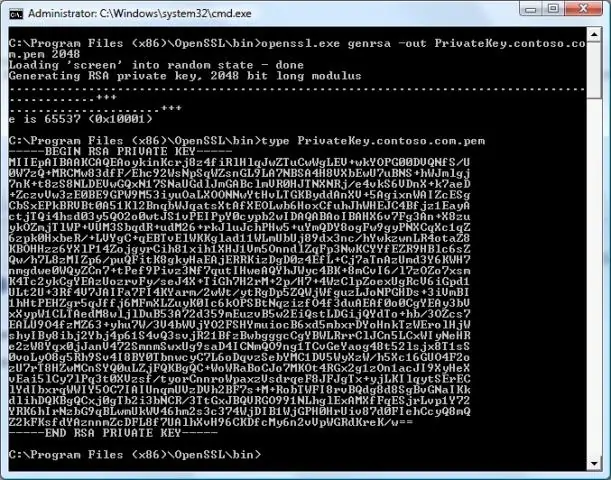

Comment créer un fichier PKCS#12 à l'aide d'OpenSSL Copiez la clé privée et le certificat SSL dans un fichier texte brut. La clé privée doit être placée en haut avec le certificat SSL ci-dessous. Dans l'exemple, nous utilisons 'filename. Exécutez la commande openssl suivante : openssl pkcs12 -export -in filename.txt -out filename.p12. Vous pouvez recevoir les invites suivantes :. Dernière modifié: 2025-01-22 17:01

Le contexte délimité est une limite logique Lorsque les sous-domaines et le domaine principal sont définis, il est temps d'implémenter le code. Le contexte délimité définit les limites tangibles de l'applicabilité d'un sous-domaine. C'est un domaine où un certain sous-domaine a du sens, tandis que les autres n'en ont pas. Dernière modifié: 2025-01-22 17:01

Le jeu en réalité virtuelle est l'application d'un environnement artificiel en trois dimensions (3D) aux jeux informatiques. Avant le développement de la technologie compacte, VRgaming utilisait des salles de projection ou des écrans multiples. Le contrôle VRgaming peut impliquer un clavier et une souris standard, des contrôleurs de jeu ou des méthodes de capture de mouvement. Dernière modifié: 2025-01-22 17:01

Création de formulaires remplissables à l'aide de Microsoft Word Activer l'onglet Développeur. Ouvrez Microsoft Word, puis accédez à l'onglet Fichier > Options > Personnaliser le ruban > cochez l'onglet Développeur dans la colonne de droite > Cliquez sur OK. Insérez un contrôle. Modifier le texte de remplissage. Appuyez à nouveau sur le bouton Mode de conception pour quitter le mode. Personnaliser les contrôles de contenu. Dernière modifié: 2025-01-22 17:01

2012 De même, vous vous demandez peut-être quand la Beats Pill+ est-elle sortie ? Pilule de battements est une marque d'enceintes Bluetooth portables produites par Beats Électronique. Les La pilule était sorti en 2012. Les appareils comprennent des prises d'entrée et de sortie audio de 3,5 mm et se chargent sur un port Micro USB.. Dernière modifié: 2025-01-22 17:01

Comment bloquer une adresse IP Sur le côté gauche, cliquez sur l'outil « IP Deny ». Vous pouvez ajouter ici des adresses IP que vous souhaitez bloquer (refuser) d'accéder à votre site. Vous pouvez également voir une liste actuelle des adresses IP qui ont déjà été bloquées. Cliquez sur "Ajouter des adresses IP". Ajoutez des adresses IP. Insérez les IP une par ligne et cliquez sur "Ajouter". Refuser les adresses IP. Dernière modifié: 2025-01-22 17:01

Appeler un téléphone mobile britannique depuis un autre pays Remplacez le premier « 0 » d'un numéro de téléphone mobile britannique par « +44 » pour obtenir le numéro international complet. Par exemple, le numéro britannique 07700 900900 a l'équivalent international de +44 7700 900900. Dernière modifié: 2025-01-22 17:01

R : Un flocon de neige commence à se former lorsqu'une goutte d'eau extrêmement froide gèle sur une particule de pollen ou de poussière dans le ciel. Cela crée un cristal de glace. Lorsque le cristal de glace tombe au sol, la vapeur d'eau gèle sur le cristal primaire, créant de nouveaux cristaux - les six bras du flocon de neige. Dernière modifié: 2025-01-22 17:01

Une adresse IPv6 a une longueur de 128 bits et se compose de huit champs de 16 bits, chaque champ étant délimité par deux points. Chaque champ doit contenir un nombre hexadécimal, contrairement à la notation décimale pointée des adresses IPv4. Dans la figure suivante, les x représentent des nombres hexadécimaux. Dernière modifié: 2025-01-22 17:01

Office Essentials Checklist Mobilier et équipement de bureau. Bureau. Chaise confortable. Classeurs. Matériel informatique et accessoires. Ordinateur de bureau et moniteur. Clavier et souris. Logiciel. Logiciel de traitement de texte. Logiciel de protection antivirus. Communications. Ligne téléphonique. Connexion Internet. Fournitures générales de bureau. Cartes de visite. Enveloppes. Dernière modifié: 2025-01-22 17:01

Le câble Cat 6 est entièrement certifié pour gérer les vitesses Gigabit - il est conçu pour le gérer et il le fait de son mieux. Il convient également à toutes les utilisations 10 Gigabit qui pourraient survenir un jour; bien qu'à ce stade, vous repoussez les limites de la Cat 6. Et n'entrons pas dans la Cat 7 et c'est le pays des fées des vitesses de 40 Gigabit. Dernière modifié: 2025-01-22 17:01

La gestion et la maintenance des images de déploiement (DISM) est un outil de ligne de commande utilisé pour monter et gérer les images Windows avant le déploiement. Vous pouvez utiliser les commandes de gestion d'image DISM pour monter et obtenir des informations sur les fichiers image Windows (.wim) ou les disques durs virtuels (VHD). Dernière modifié: 2025-01-22 17:01

Ce sont des méthodes de traitement des données et sont utilisées pour lire ou écrire l'entrée dans la sortie de manière séquentielle. Les flux sont un moyen de gérer efficacement la lecture/écriture de fichiers, les communications réseau ou tout type d'échange d'informations de bout en bout. Dernière modifié: 2025-01-22 17:01

SharkBite propose une gamme complète de vannes pour contrôler le débit d'eau. Les valves SharkBite sont dotées d'extrémités à poussoir qui les rendent rapides et faciles à installer. Pour effectuer votre connexion, coupez le tuyau aussi proprement et carrément que possible. Assurez-vous que le tuyau est exempt de rayures et de débris. Dernière modifié: 2025-01-22 17:01

Un système de Big Data comprend les fonctionnalités obligatoires Données, Stockage de données, Gestion de l'information, Analyse de données, Traitement de données, Interface et visualisation, et la fonctionnalité facultative, System Orchestrator. Dernière modifié: 2025-06-01 05:06

Installer IE TAB Après avoir installé le module complémentaire IE Tab, visitez une URL à partir du navigateur Firefox, cliquez avec le bouton droit de la souris sur la page et sélectionnez "Afficher la page dans l'onglet IE" comme indiqué ci-dessous, ce qui ouvrira la page dans Firefox , en utilisant Internet Explorer. Dernière modifié: 2025-01-22 17:01

Oui, c'est illégal. Le seul matériel de marketing qui devrait être sur ou dans les boîtes aux lettres est le matériel qui a été envoyé par le service postal des États-Unis. Certaines personnes pensent contourner cette règle en accrochant leurs documents sur la boîte aux lettres ou sur le poteau de la boîte aux lettres. Dernière modifié: 2025-01-22 17:01

Masquer le clavier logiciel par programmation Vous pouvez forcer Android à masquer le clavier virtuel à l'aide de InputMethodManager, en appelant hideSoftInputFromWindow, en transmettant le jeton de la fenêtre contenant votre champ d'édition. Cela forcera le clavier à être caché dans toutes les situations. Dernière modifié: 2025-01-22 17:01

La gouvernance de la sécurité informatique est le système par lequel une organisation dirige et contrôle la sécurité informatique (adapté de l'ISO 38500). La gouvernance précise le cadre de responsabilisation et assure une surveillance pour s'assurer que les risques sont atténués de manière adéquate, tandis que la direction s'assure que des contrôles sont mis en œuvre pour atténuer les risques. Dernière modifié: 2025-01-22 17:01

La principale critique de la théorie triarchique de l'intelligence concerne sa nature non empirique. La psychologue Linda Gottfredson a fait valoir qu'il n'est pas exact de supposer que les tests de QI traditionnels ne mesurent pas les intelligences pratiques. Dernière modifié: 2025-01-22 17:01

Une audience au sein de Google Ads est un moyen de segmenter ou de cibler vos campagnes display. Avec les audiences, vous pouvez choisir l'une des deux options suivantes : cibler toutes les audiences et ajuster les enchères pour différents types d'audience. Dernière modifié: 2025-01-22 17:01

Connexion d'un clavier sans fil Dans le menu Bluetooth, choisissez Activer Bluetooth. Choisissez Bluetooth > Configurer l'appareil Bluetooth. Choisissez Clavier. Tenez le clavier à moins de 5 pouces de l'écran du Mac et cliquez sur Continuer. Tapez le numéro pour coupler le clavier avec votre Mac. Cliquez sur le bouton Continuer pour revenir au bureau. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'icône verte de la barre latérale intitulée « Suivant [nombre] personnes ». Tapez le nom du blog Tumblr que vous souhaitez suivre. Vous pouvez également saisir l'URL complète ou l'adresse e-mail de l'utilisateur. Cliquez sur le bouton 'Suivre' pour suivre l'utilisateur. Dernière modifié: 2025-01-22 17:01

Lorsque votre numéro de téléphone reçoit un message entrant, Twilio enverra une requête HTTP à votre serveur sur /sms. Votre application indique à Twilio comment répondre par SMS. Twilio obtient les instructions de votre application et envoie le SMS. Dernière modifié: 2025-01-22 17:01

Dans le langage de programmation Java, un mot-clé est l'un des 51 mots réservés qui ont une signification prédéfinie dans le langage; pour cette raison, les programmeurs ne peuvent pas utiliser de mots-clés comme noms de variables, de méthodes, de classes ou comme tout autre identifiant. Sur ces 51 mots-clés, 49 sont utilisés et 2 ne sont pas utilisés. Dernière modifié: 2025-01-22 17:01

À propos du cours de formation Selenium L'institut de formation Intellipaat Selenium vous aide à apprendre Selenium, l'un des meilleurs outils de test d'automatisation. Dans le cadre de la formation, vous apprendrez les composants Selenium comme Selenium IDE, RC, WebDriver et Grid à travers des projets pratiques et des études de cas. Dernière modifié: 2025-01-22 17:01

Toutes les applications ont un $rootScope qui est la portée créée sur l'élément HTML qui contient la directive ng-app. Le rootScope est disponible dans toute l'application. Si une variable a le même nom à la fois dans la portée actuelle et dans le rootScope, l'application utilise celle de la portée actuelle. Dernière modifié: 2025-01-22 17:01