Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

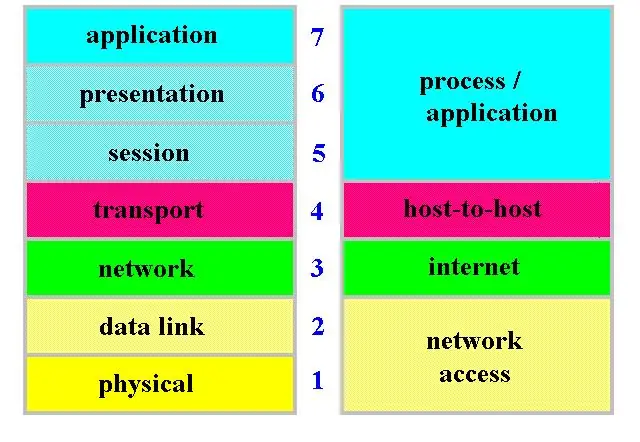

Quatre couches de TCP / Modèle IP sont 1)Application Couche 2) Transports Couche 3) Internet Couche 4 ) Interface réseau. Application couche interagit avec un programme d'application, qui est le plus haut niveau d'OSI maquette . l'Internet couche est une seconde couche du TCP / Modèle IP . Il est également connu sous le nom de réseau couche.

A côté de cela, quelles sont les 4 couches de TCP IP ?

Les TCP / IP modèle de référence a quatre couches : Interface réseau, Internet, Transport et Application.

De plus, combien de couches y a-t-il dans le modèle TCP IP ? 4 couches

Ici, quel est le modèle à 4 couches ?

Les Modèle à quatre couches Ces protocoles réseau sont organisés en un maquette , chacun résidant dans un couche . Parce qu'il y a quatre couches , cette maquette est appelé le Modèle à quatre couches , bien que vous puissiez également le voir appelé la pile TCP/IP dans certains manuels.

Quelles sont les cinq couches du modèle TCP IP ?

LES FONCTIONS ET APPLICATIONS DES 5 COUCHES DE TCP/IP…

- COUCHE D'APPLICATION. C'est là que le message est créé.

- ROUTAGE DE LA COUCHE RÉSEAU (IP).

- COUCHE DE TRANSPORT (TCP/UDP) Fournit des services qui prennent en charge des communications fiables de bout en bout.

- CADRAGE DE DONNÉES DE LA COUCHE DE LIAISON DE DONNÉES (MAC).

- COUCHE PHYSIQUE. Principalement exécuté dans le matériel par un contrôleur d'interface réseau (NIC)

Conseillé:

Combien de couches sont présentes dans le modèle de référence TCP IP ?

Quatre couches

Quelles sont les étapes d'explication des appels système pour l'exécution des appels système ?

1) pousser les paramètres sur la pile. 2) invoquer l'appel système. 3) mettre le code pour l'appel système sur le registre. 4) piège au noyau. 5) puisqu'un numéro est associé à chaque appel système, l'interface d'appel système invoque/envoie l'appel système prévu dans le noyau du système d'exploitation et renvoie l'état de l'appel système et toute valeur de retour

Quelles sont les trois façons dont les gens peuvent commencer la modélisation des menaces ?

Vous commencerez par des méthodes très simples telles que la question « quel est votre modèle de menace ? » et remue-méninges sur les menaces. Ceux-ci peuvent travailler pour un expert en sécurité, et ils peuvent travailler pour vous. À partir de là, vous découvrirez trois stratégies de modélisation des menaces : se concentrer sur les actifs, se concentrer sur les attaquants et se concentrer sur les logiciels

Que sont les modèles mentaux et pourquoi sont-ils importants dans la conception d'interfaces ?

Les modèles mentaux sont un artefact de croyance, ce qui signifie essentiellement qu'il s'agit des croyances qu'un utilisateur a à propos d'un système ou d'une interaction donnés, par exemple un site Web ou un navigateur Web. C'est important parce que les utilisateurs planifieront et prédisent les actions futures au sein d'un système en fonction de leurs modèles mentaux

Quelles sont les notes du conférencier, écrivez son objectif et quels sont les éléments clés à retenir sur les notes du conférencier ?

Les notes du conférencier sont un texte guidé que le présentateur utilise lors de la présentation d'une présentation. Ils aident le présentateur à se rappeler des points importants tout en faisant une présentation. Ils apparaissent sur la diapositive et ne peuvent être consultés que par le présentateur et non par le public