- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

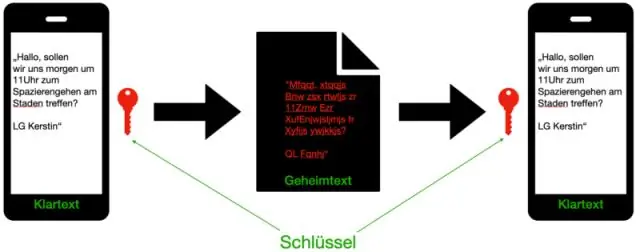

Quoi type d'algorithmes obligent l'expéditeur et le destinataire à échanger une clé secrète qui est utilisée pour assurer la confidentialité des messages ? Explication: Symétrique les algorithmes utilisent le même clé , une clef secrète , pour crypter et décrypter des données. Cette clé doit être pré-partagé avant que la communication puisse avoir lieu.

En outre, quels algorithmes peuvent faire partie d'une politique IPsec pour fournir un cryptage et un hachage afin de protéger le trafic intéressant ?

Les IPsec framework utilise divers protocoles et algorithmes à apporter confidentialité des données, intégrité des données, authentification et échange de clés sécurisé. Deux algorithmes cette pouvez être utilisé dans un Politique IPsec à protéger le trafic intéressant sont AES, qui est un chiffrement protocole, et SHA, qui est un algorithme de hachage.

De plus, quel algorithme peut assurer la confidentialité des données ? Bien que le cryptage classique des algorithmes assurent la confidentialité des données , ils empêchent malheureusement le cloud de fonctionner sur crypté Les données . L'approche évidente pourrait être de crypter tout Les données avec un cryptage sécurisé algorithme comme AES et le stocker dans le cloud.

En ce qui concerne ceci, quelle est une différence entre les ACL ASA IPv4 et IOS ipv4 ACLS ?

ACL ASA sont toujours nommés, alors que ACL IOS sont toujours numérotés. Plusieurs ACL ASA peut être appliqué sur une interface dans le direction d'entrée, alors qu'un seul ACL IOS peut être appliqué. ACL ASA n'ont pas de refus implicite à la fin, alors que ACL IOS faire.

Sur quel service ou protocole le Secure Copy Protocol s'appuie-t-il pour garantir que les transferts de copie sécurisés proviennent d'utilisateurs autorisés ?

Protocole de copie sécurisée ( SCP ) est utilisé pour copier en toute sécurité images IOS et fichiers de configuration vers un SCP serveur. Pour effectuer cela, SCP va utiliser les connexions SSH depuis utilisateurs authentifié par AAA.

Conseillé:

Quelle commande est utilisée pour supprimer l'expiration d'une clé dans Redis ?

Redis Keys Commands Sr.No Commande et description 10 PERSIST key Supprime l'expiration de la clé. 11 Clé PTTL Obtient le temps restant d'expiration des clés en millisecondes. 12 Clé TTL Obtient le temps restant dans l'expiration des clés. 13 RANDOMKEY Renvoie une clé aléatoire de Redis

Quelle clé est utilisée pour chiffrer et déchiffrer les messages ?

La cryptographie asymétrique, également connue sous le nom de cryptographie à clé publique, utilise des clés publiques et privées pour crypter et décrypter les données. Les clés sont simplement de grands nombres qui ont été appairés mais ne sont pas identiques (asymétriques). Une clé de la paire peut être partagée avec tout le monde; c'est ce qu'on appelle la clé publique

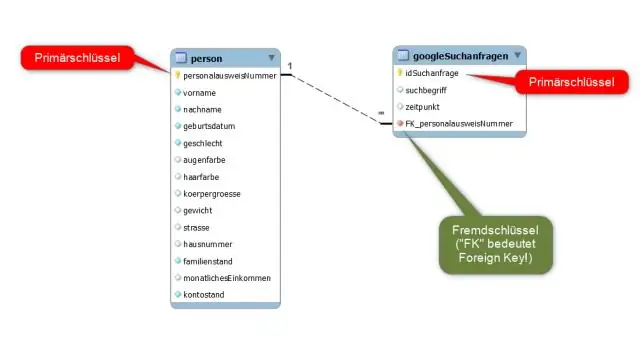

Qu'est-ce que la clé primaire, la clé secondaire et la clé étrangère ?

Clé étrangère : la clé primaire est-elle une table apparaissant (avec référence croisée) dans une autre table. Clé secondaire (ou alternative) : est un champ de la table qui n'est pas sélectionné pour être l'un des deux types ci-dessus

Comment obtenir ma clé d'accès et ma clé secrète AWS ?

Cliquez sur Mon compte, AWS Management Console Connectez-vous à AWS Management Console. Saisissez l'adresse e-mail du compte. Entrez le mot de passe du compte. Ouvrez le tableau de bord IAM. Tableau de bord IAM, Gérer les informations d'identification de sécurité. Cliquez sur Continuer vers les informations d'identification de sécurité. Votre page d'informations d'identification de sécurité. Confirmer la suppression des clés d'accès

Quel est le type de contenu des messages SOAP ?

L'en-tête Content-Type pour les demandes et réponses SOAP spécifie le type MIME du message et est toujours text/xml. Il peut également spécifier le codage de caractères utilisé pour le corps XML de la requête ou de la réponse HTTP. Cela suit la partie text/xml des valeurs d'en-tête