Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Du trois domaines de la sécurité du routeur , physique Sécurité , routeur durcissement et système d'exploitation Sécurité , physique Sécurité consiste à localiser le routeur dans un sécurise salle accessible uniquement au personnel autorisé qui peut effectuer la récupération du mot de passe.

En outre, quelles sont les trois fonctions fournies par le service de journalisation syslog en choisir trois ?

Spécification de l'emplacement de stockage des informations capturées. La cueillette enregistrement informations. Et faire la distinction entre les informations à capturer et les informations à ignorer.

De plus, quelles sont les trois caractéristiques du mode routé ASA ? (Choisissez trois.)

- Ce mode est appelé « bosse dans le fil ».

- Dans ce mode, l'ASA est invisible pour un attaquant.

- Les interfaces de l'ASA séparent les réseaux de couche 3 et nécessitent différentes adresses IP dans différents sous-réseaux.*

De même, les gens demandent, quelles sont les trois caractéristiques de Siem ?

Cependant, les entreprises doivent rechercher des outils SIEM offrant les fonctionnalités suivantes:

- rapports de conformité;

- réponse aux incidents et criminalistique;

- surveillance de l'accès aux bases de données et aux serveurs;

- détection des menaces internes et externes;

- surveillance, corrélation et analyse des menaces en temps réel sur une variété d'applications et de systèmes;

Quel est l'avantage des hanches qui n'est pas fourni par IDS ?

HANCHES déploie des capteurs aux points d'entrée du réseau et protège les segments de réseau critiques. HANCHES fournit une analyse rapide des événements grâce à une journalisation détaillée. HANCHES protège les ressources système critiques et surveille les processus du système d'exploitation.

Conseillé:

Quels sont les domaines de tâches de l'intelligence artificielle ?

Classification des tâches de l'IA Le domaine de l'IA est classé en tâches formelles, tâches banales et tâches expertes. Les humains apprennent des tâches banales (ordinaires) depuis leur naissance. Ils apprennent par la perception, la parole, l'utilisation du langage et des locomotives. Ils apprennent les tâches formelles et les tâches expertes plus tard, dans cet ordre

Quels sont les différents domaines ?

5 types de domaines différents Domaines de premier niveau disponibles. Les domaines de premier niveau sont au sommet de la hiérarchie Internet des noms de domaine. Domaines de premier niveau de code de pays. Ensuite, sur la liste, nous avons les domaines de premier niveau de code de pays (ccTLD). Domaines génériques de premier niveau. Domaines de deuxième niveau. Domaines de troisième niveau

Quels sont les trois domaines de la fracture numérique qui définissent l'écart ?

La fracture numérique est un terme qui fait référence à l'écart entre la démographie et les régions qui ont accès aux technologies modernes de l'information et des communications, et celles qui n'y ont pas accès ou y ont un accès restreint. Cette technologie peut inclure le téléphone, la télévision, les ordinateurs personnels et Internet

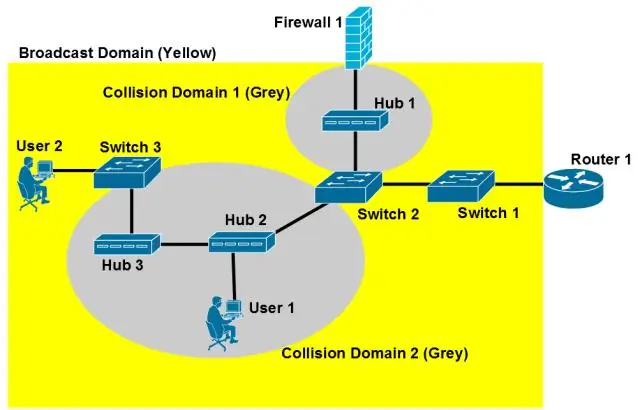

Que sont les domaines de diffusion et les domaines de collision ?

Les domaines de diffusion et de collision se produisent tous deux au niveau de la couche de liaison de données du modèle OSI. Un domaine de diffusion est le domaine dans lequel une diffusion est transmise. Un domaine de collision est la partie d'un réseau où des collisions de paquets peuvent se produire

Que sont les domaines parqués et les sous-domaines ?

Le domaine complémentaire ou le domaine parqué oblige le fournisseur d'hébergement à ajouter un compte au compte d'hébergement existant. • Les sous-domaines peuvent fonctionner avec les noms de domaine existants et vous ne serez pas obligé d'y ajouter un ajout séparé dans votre compte d'hébergement