- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Tromperie la technologie est une catégorie émergente de la cyber-sécurité la défense. Tromperie la technologie permet une approche plus proactive Sécurité posture en cherchant à tromper les attaquants, les détecter puis les vaincre, permettant à l'entreprise de reprendre ses activités normales.

La question est également: qu'est-ce qu'un leurre en matière de sécurité ?

UNE Leurre Réseau. Leurre des comptes sont créés afin de vérifier si quelqu'un essaie de s'y connecter. Lorsqu'une tentative est faite Sécurité les experts peuvent alors enquêter sur les techniques et les stratégies des attaquants, sans être détectés ni aucune donnée compromise.

De même, quels objectifs de sécurité la déception aide-t-elle à atteindre ? L'idée de modernité tromperie en cyber Sécurité consiste à créer une fausse perception de la surface d'attaque pour un adversaire. Les l'objectif est faire en sorte que toute activité malveillante de cet adversaire soit affectée par le tromperie réduisant ainsi les risques et atteindre une amélioration Sécurité posture pour l'organisation.

De même, vous pouvez demander, qu'est-ce qu'Attivo ?

Attivo Réseaux inc. Attivo Networks, Inc. fournit des services de sécurité réseau. La Société se concentre sur le développement d'une technologie avancée de détection des menaces de sécurité réseau pour un déploiement sur site ou en tant que service basé sur le cloud. Attivo Networks exerce ses activités aux États-Unis.

Comment fonctionnent les pots de miel ?

En termes simples, un pot de miel est une fausse cible qui est délibérément placée sur votre PC ou votre réseau pour distraire les pirates et les éloigner de vos fichiers confidentiels. L'attaquant passera alors son temps à essayer d'accéder à ce PC vulnérable plutôt que de cibler les vrais appareils de votre réseau.

Conseillé:

Qu'est-ce que la cybersécurité RMF ?

Le Cadre de gestion des risques (CGR) est le « cadre commun de sécurité de l'information » pour le gouvernement fédéral et ses entrepreneurs. Les objectifs déclarés de RMF sont : Améliorer la sécurité de l'information. Renforcer les processus de gestion des risques. Encourager la réciprocité entre les agences fédérales

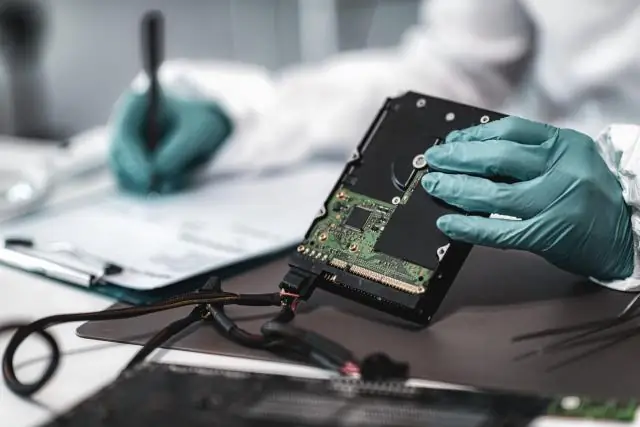

Qu'est-ce que la cybersécurité et la criminalistique numérique ?

Bien que tous deux se concentrent sur la protection des actifs numériques, ils l'abordent sous deux angles différents. La criminalistique numérique traite les conséquences de l'incident dans un rôle d'enquête, tandis que la cybersécurité est davantage axée sur la prévention et la détection des attaques et la conception de systèmes sécurisés

Qu'est-ce que cela signifie la cybersécurité?

Une définition de la cybersécurité La cybersécurité fait référence à l'ensemble des technologies, processus et pratiques conçus pour protéger les réseaux, les appareils, les programmes et les données contre les attaques, les dommages ou les accès non autorisés

Qu'est-ce que la sécurité contre la tromperie ?

La technologie de déception est une catégorie émergente de la défense de la cybersécurité. La technologie de déception permet une posture de sécurité plus proactive en cherchant à tromper les attaquants, à les détecter puis à les vaincre, permettant à l'entreprise de reprendre ses activités normales

Qu'est-ce que la modélisation des menaces en cybersécurité ?

La modélisation des menaces est une procédure d'optimisation de la sécurité du réseau en identifiant les objectifs et les vulnérabilités, puis en définissant des contre-mesures pour prévenir ou atténuer les effets des menaces sur le système