Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Groupes de sécurité AWS (SG) sont associés à EC2 instances et fournir Sécurité au niveau du protocole et de l'accès au port. Chaque groupe de sécurité - fonctionnant de la même manière qu'un pare-feu - contient un ensemble de règles qui filtrent le trafic entrant et sortant d'un EC2 exemple.

De même, les gens demandent, qu'est-ce qu'un groupe de sécurité ?

Groupes de sécurité sont utilisés pour collecter des comptes d'utilisateurs, des comptes d'ordinateurs et d'autres groupes en unités gérables. Dans le système d'exploitation Windows Server, il existe plusieurs comptes intégrés et groupes de sécurité qui sont préconfigurés avec les droits et autorisations appropriés pour effectuer des tâches spécifiques.

De même, AWS facture-t-il les groupes de sécurité ? Il n'y a pas charger applicable à Groupes de sécurité en Amazonie EC2 / Amazon VPC. Vous pouvez explorer votre facturation des charges via le tableau de bord de facturation.

Sachez également, comment trouver mon groupe de sécurité sur AWS ?

Méthode 1: utiliser la AWS Management Console

- Ouvrez la console Amazon EC2.

- Dans le volet de navigation, choisissez Groupes de sécurité.

- Copiez l'ID du groupe de sécurité du groupe de sécurité que vous étudiez.

- Dans le volet de navigation, choisissez Interfaces réseau.

- Collez l'ID du groupe de sécurité dans la barre de recherche.

- Passez en revue les résultats de la recherche.

Quelles sont les fonctionnalités du groupe de sécurité dans ec2 ?

Caractéristiques . Identification des modifications apportées à la configuration du cloud via les API des fournisseurs de services, y compris les instances hôtes, groupes de sécurité , la stratégie IAM et les clés d'accès. Application au moment de la construction et de l'exécution Sécurité , y compris les commentaires des développeurs et la détection et le blocage des attaques en direct.

Conseillé:

Est-ce que des groupes se sont présentés au festival Fyre ?

Et plutôt qu'"un festival de musique immersif [sur] deux week-ends transformateurs", les nombreux actes musicaux de premier plan promus comme têtes d'affiche par les organisateurs du Fyre Festival - parmi eux, les rappeurs Pusha T, Tyga et Migos, ainsi que le groupe Blink- 182 - abandonné dans les jours qui ont précédé l'événement

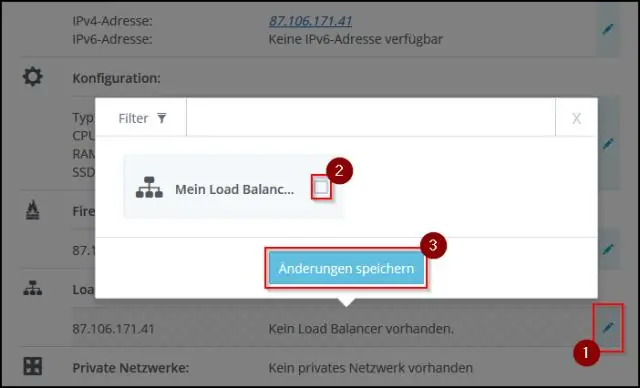

Les équilibreurs de charge réseau ont-ils des groupes de sécurité ?

Les équilibreurs de charge réseau n'ont pas de groupes de sécurité associés. Par conséquent, les groupes de sécurité de vos cibles doivent utiliser des adresses IP pour autoriser le trafic provenant de l'équilibreur de charge. Donc, si vous ne souhaitez pas accorder l'accès à l'intégralité du CIDR du VPC, vous pouvez accorder l'accès aux adresses IP privées utilisées par les nœuds de l'équilibreur de charge

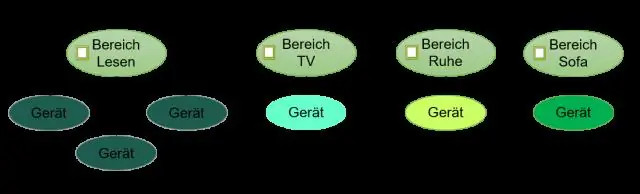

Que sont les groupes résidentiels et comment sont-ils utilisés pour le partage ?

Un groupe résidentiel est un groupe de PC sur un réseau domestique qui peut partager des fichiers et des imprimantes. L'utilisation d'un groupe résidentiel facilite le partage. Vous pouvez partager des images, de la musique, des vidéos, des documents et des imprimantes avec d'autres personnes de votre groupe résidentiel. Vous pouvez aider à protéger votre groupe résidentiel avec un mot de passe, que vous pouvez modifier à tout moment

Quelle est la différence entre en groupes et hors groupes ?

En sociologie et en psychologie sociale, un intragroupe est un groupe social auquel une personne s'identifie psychologiquement comme membre. En revanche, un groupe externe est un groupe social auquel un individu ne s'identifie pas

Les groupes identiques fonctionnent-ils avec les ensembles de disponibilité Azure ?

Les ensembles identiques fonctionnent-ils avec les ensembles de disponibilité Azure ? Un ensemble de disponibilité de machines virtuelles peut exister dans le même réseau virtuel qu'un ensemble identique de machines virtuelles. Une configuration courante consiste à placer les machines virtuelles des nœuds de contrôle (qui nécessitent souvent une configuration unique) dans un ensemble de disponibilité et à placer les nœuds de données dans l'ensemble identique