Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2024-01-18 08:24.

- Dernière modifié 2025-01-22 17:24.

Les dix vulnérabilités de sécurité sans fil et mobile les plus critiques

- Routeurs WiFi par défaut. Par défaut, les routeurs sans fil sont expédiés dans un état non sécurisé.

- Points d'accès malveillants .

- Configuration zéro sans fil.

- Exploits Bluetooth.

- Faiblesses WEP.

- Effacer les mots de passe de cryptage de texte.

- Code malicieux.

- Exécution automatique.

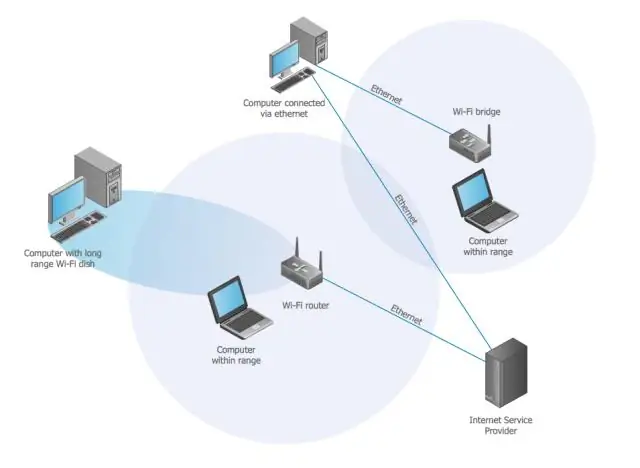

Ainsi, quelles sont les principales menaces de sécurité auxquelles sont confrontés les réseaux locaux sans fil ?

Menaces sans fil courantes Points d'accès non autorisés/Réseaux ad hoc . Déni de service . Problèmes de configuration (Mauvaises configurations/configurations incomplètes) Capture passive.

Deuxièmement, quelle caractéristique du WLAN le rend vulnérable à un ensemble d'attaques différent des LAN câblés ? Notre incapacité à contenir efficacement les signaux radio fait du les WLAN vulnérable à un ensemble d'attaques différent des réseaux locaux câblés.

A savoir aussi, quelle est l'attaque la plus courante contre les réseaux sans fil ?

Reniflage de paquets: interception de trafic non crypté Le reniflage de paquets est l'un des attaques sans fil les plus courantes . Ces attaques de réseau sans fil courantes sont faciles sur les routeurs plus anciens, tels que ceux utilisant le cryptage WEP.

Pourquoi les LAN et les réseaux Wi-Fi sont-ils vulnérables aux pirates ?

LAN et Wi-Fi - Réseaux Fi sommes vulnérable car ils peuvent être consultés par n'importe qui s'ils ne sont pas sécurisés correctement. UNE vulnérabilité pour Wi - Réseaux Fi pourrait utiliser un mot de passe de cryptage faible ou inexistant ou même un mot de passe facile à deviner.

Conseillé:

Qu'est-ce que la configuration du réseau local sans fil WPS ?

Wi-Fi Protected Setup (WPS) est un moyen de définir facilement les différents paramètres pour connecter un appareil à un réseau local sans fil en utilisant le mode infrastructure. Les paramètres tels que le SSID et la méthode de cryptage, qui sont nécessaires pour établir des connexions, peuvent être définis automatiquement

Quelle est la méthode de cryptage du réseau local sans fil ?

Les points d'accès Juniper Networks prennent en charge les trois types standard de chiffrement de point d'accès sans fil-client : le chiffrement hérité Wired Equivalent Privacy (WEP), Wi-Fi Protected Access (WPA) et WPA2 (également appelé RSN). Le type de chiffrement est configuré dans les profils de service WLAN sous l'onglet Paramètres de sécurité

Quelles sont les balises associées aux différents niveaux de titre ?

HTML définit six niveaux de titres. Un élément de titre implique tous les changements de police, les sauts de paragraphe avant et après et tout espace blanc nécessaire pour rendre le titre. Les éléments de titre sont H1, H2, H3, H4, H5 et H6, H1 étant le niveau le plus élevé (ou le plus important) et H6 le moins

Quelles sont les cinq principales vulnérabilités de votre système d'exploitation ?

Les vulnérabilités de sécurité logicielles les plus courantes incluent : Chiffrement des données manquant. Injection de commandes du système d'exploitation. Injection SQL. Débordement de tampon. Authentification manquante pour la fonction critique. Autorisation manquante. Téléchargement illimité de types de fichiers dangereux. Dépendance à l'égard d'entrées non fiables dans une décision de sécurité

Quelles sont les notes du conférencier, écrivez son objectif et quels sont les éléments clés à retenir sur les notes du conférencier ?

Les notes du conférencier sont un texte guidé que le présentateur utilise lors de la présentation d'une présentation. Ils aident le présentateur à se rappeler des points importants tout en faisant une présentation. Ils apparaissent sur la diapositive et ne peuvent être consultés que par le présentateur et non par le public