- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Il existe différentes manières de concevoir un réseau avec un DMZ . La seconde, ou interne , le pare-feu n'autorise que le trafic provenant du DMZ à la réseau interne . Ceci est considéré comme plus sécurisé car deux appareils devraient être compromis avant qu'un attaquant pourrait accéder les interne LAN.

De même, comment une DMZ améliore-t-elle la sécurité du réseau ?

Pourquoi Réseaux DMZ sont importants Ainsi, sur une maison réseau , une DMZ peut construit en ajoutant un pare-feu dédié, entre la zone locale réseau et le routeur. Ils fournissent une couche supplémentaire de Sécurité à l'ordinateur réseau en restreignant l'accès à distance aux serveurs et informations internes, ce qui pouvez être très dommageable en cas de violation.

De plus, une DMZ est-elle sûre ? 1 réponse. Si votre routeur offre un vrai DMZ alors le reste du réseau serait en sécurité même si votre PC Windows est compromis. Un vrai DMZ est un réseau séparé qui n'a pas ou seulement un accès très restreint au réseau interne. Et le simple pare-feu Windows ne protégera en aucun cas contre cela.

À cet égard, la DMZ doit-elle être activée ?

Une véritable DMZ est essentiellement une section de votre réseau qui est exposée à Internet mais qui ne se connecte pas au reste de votre réseau interne. Cependant, la plupart des routeurs domestiques offrent DMZ réglage ou DMZ paramètres de l'hôte. En fait, vous en général devrait ne pas utiliser le routeur domestique DMZ fonctionner du tout si vous pouvez l'éviter.

DMZ ouvre-t-il tous les ports ?

UNE DMZ (zone démilitarisée) sur un routeur domestique fait référence à un DMZ Hôte. Un routeur domestique DMZ host est un hôte sur le réseau interne qui a tous UDP et TCP ports ouverts et exposés, sauf ceux ports autrement transmis. Ils sont souvent utilisés comme une méthode simple pour transmettre tous les ports à un autre pare-feu/périphérique NAT.

Conseillé:

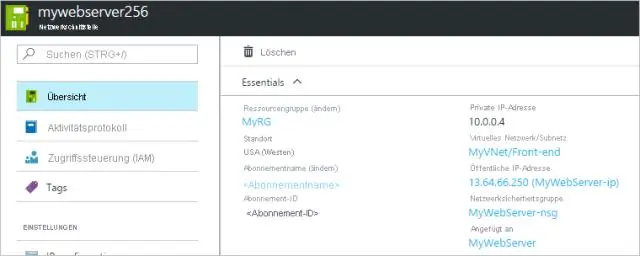

Comment modifier le sous-réseau du réseau virtuel Aznet ?

Modifier l'attribution de sous-réseau Dans la zone qui contient le texte Rechercher des ressources en haut du portail Azure, tapez interfaces réseau. Lorsque les interfaces réseau apparaissent dans les résultats de la recherche, sélectionnez-les. Sélectionnez l'interface réseau pour laquelle vous souhaitez modifier l'attribution de sous-réseau. Sélectionnez les configurations IP sous PARAMÈTRES

Comment accéder au partage réseau sur iPad ?

Accéder à un dossier partagé sur iOS Lancez l'application, appuyez sur le bouton +, puis sur Windows pour ajouter un partage réseau Windows. FileExplorer analysera votre réseau local pour les ordinateurs Windows partageant des fichiers et les affichera dans une liste. Appuyez sur l'un de ces ordinateurs pour afficher ses fichiers partagés

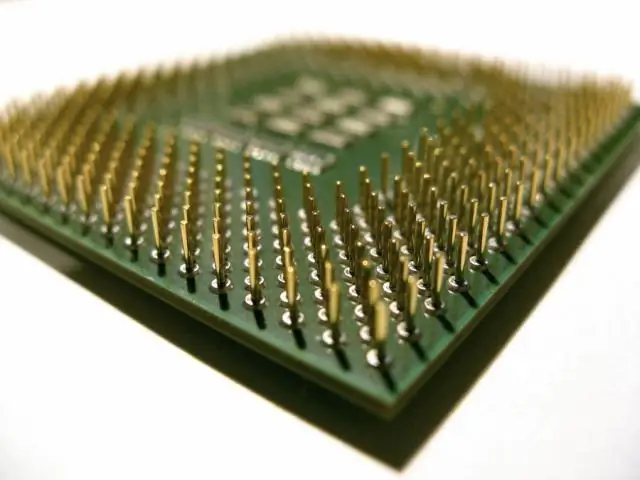

Quelle est la différence entre un réseau de grilles de broches et un réseau de grilles terrestres ?

Hormis le fait que le premier fait référence à Pin GridArray et le second à Land Grid Array, quelle est la différence ? Dans le cas d'un PGA, le CPU lui-même contient les broches - qui peuvent être inférieures au nombre de trous dans le socket - tandis que LGA, les broches font partie du socket de la carte mère

À quoi sert une carte réseau d'interface réseau ?

Une carte d'interface réseau (NIC) est un composant matériel sans lequel un ordinateur ne peut pas être connecté sur un réseau. Il s'agit d'une carte de circuit imprimé installée dans un ordinateur qui fournit une connexion réseau dédiée à l'ordinateur. Il est également appelé contrôleur d'interface réseau, adaptateur réseau ou adaptateur LAN

Qu'est-ce qu'une DMZ dans un réseau ?

Dans les réseaux informatiques, une DMZ (zone démilitarisée), également parfois appelée réseau de périmètre ou sous-réseau filtré, est un sous-réseau physique ou logique qui sépare un réseau local (LAN) interne d'autres réseaux non fiables - généralement Internet