- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Cartes perforées (ou " cartes perforées "), aussi connu sous le nom Cartes Hollerith ou cartes IBM , sont du papier cartes dans lesquels des trous peuvent être poinçonné à la main ou à la machine pour représenter ordinateur données et instructions. Ils étaient un largement- utilisé moyens d'entrer des données dans les premières des ordinateurs.

En tenant compte de cela, quand les cartes perforées ont-elles été utilisées pour la première fois ?

Le standard carte perforée , initialement inventé par Herman Hollerith, a été utilisé pour la première fois pour la tabulation des statistiques vitales par le New York City Board of Health et plusieurs États. Après cette utilisation d'essai, les cartes perforées étaient adopté pour être utilisé dans le recensement de 1890. Hollerith ne travaillait pas sous vide !

A côté de ci-dessus, qui est l'inventeur de la carte perforée ? Herman Hollerith Semyon Korsakov

Sachez également, quelle a été la première machine programmable à utiliser des cartes perforées ?

Hollerith a inventé et utilisé un carte perforée dispositif pour aider à analyser les données du recensement américain de 1890. Sa grande percée était sa utilisation d'électricité pour lire, compter et trier cartes perforées dont les trous représentaient les données recueillies par les recenseurs.

Qu'est-ce que le code Hollerith et comment a-t-il été utilisé ?

Les Code Hollerith est un code pour relier les caractères alphanumériques aux trous d'une carte perforée. Ces inventions ont été parmi les fondements de l'industrie du traitement des données et Hollerith cartes perforées (plus tard utilisé pour l'entrée/sortie informatique) a continué d'être utilisé pendant près d'un siècle.

Conseillé:

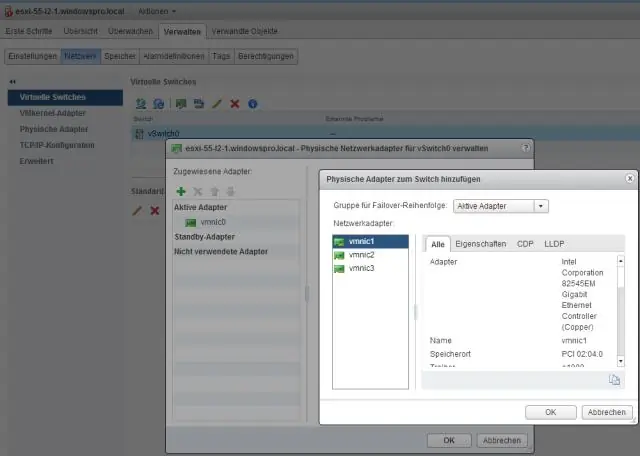

Qu'est-ce qu'une politique d'association de cartes réseau et à quoi sert-elle ?

Dans ses termes les plus simples, l'association de cartes réseau signifie que nous prenons plusieurs cartes réseau physiques sur un hôte ESXi donné et les combinons en un seul lien logique qui fournit une agrégation de bande passante et une redondance à un vSwitch. L'association de cartes réseau peut être utilisée pour répartir la charge entre les liaisons montantes disponibles de l'équipe

Comment nettoyer l'intérieur de mes cartes et slots d'ordinateur ?

Vaporisez des serviettes en papier avec un nettoyant pour vitres et essuyez les surfaces métalliques plates du boîtier et l'intérieur du ou des couvercles. La poussière s'accumule souvent dans les ports d'E/S où vous branchez des périphériques à l'arrière de l'ordinateur. Utilisez la brosse et l'air comprimé pour les nettoyer

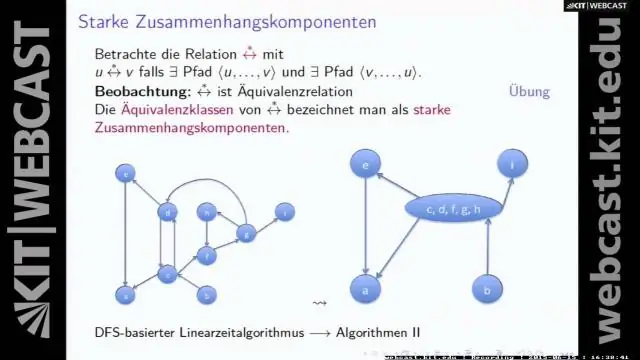

Qu'est-ce que la recherche en largeur d'abord et la recherche en profondeur d'abord ?

BFS signifie Breadth First Search. DFS signifie Depth First Search. 2. BFS (Breadth First Search) utilise la structure de données de file d'attente pour trouver le chemin le plus court. BFS peut être utilisé pour trouver le chemin le plus court d'une source unique dans un graphe non pondéré, car dans BFS, nous atteignons un sommet avec un nombre minimum d'arêtes à partir d'un sommet source

Mon ordinateur portable a-t-il 2 cartes graphiques ?

Certains ordinateurs portables ont 2 cartes graphiques intégrées. Ce sont normalement celles qui sont conçues pour faire du travail 3D, de l'édition vidéo ou photo et des jeux. Certains ordinateurs portables vous permettent de mettre votre propre GPU tant qu'il est compatible avec la carte mère

Que sont les cartes d'extension d'ordinateur ?

Une carte d'extension est une carte/carte électronique utilisée pour ajouter des fonctionnalités supplémentaires à un ordinateur. Il est inséré dans un slot d'extension sur la carte mère d'un ordinateur. De nombreuses classes différentes de cartes d'extension sont disponibles, y compris les cartes son, les cartes graphiques vidéo, les cartes réseau et bientôt