Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2024-01-18 08:24.

- Dernière modifié 2025-01-22 17:24.

Cinq types de tests de pénétration pour les tests de stylo

- Tests de services réseau. Ce type de test de stylo est l'exigence la plus courante pour les testeurs de stylo.

- Tests d'applications Web. C'est plus un test ciblé, aussi, plus intense et détaillé.

- Tests côté client.

- Sans fil Essais de réseau.

- Social Ingénierie Essais.

En quoi consiste un test d'intrusion ?

UNE test de pénétration , ou stylo - test , est une tentative d'évaluer la sécurité d'une infrastructure informatique en essayant d'exploiter en toute sécurité les vulnérabilités. Ces vulnérabilités peuvent exister dans les systèmes d'exploitation, les services et les défauts d'application, les configurations incorrectes ou le comportement à risque de l'utilisateur final.

Deuxièmement, quels sont les différents types de tests de sécurité ? Comprendre les différents types de tests de sécurité

- Analyse de code statique.

- Tests de pénétration.

- Tests de conformité.

- Test de charge.

- Test d'analyse d'origine.

- Conclusion.

À ce sujet, qu'est-ce que les tests d'intrusion avec exemple ?

Complet Tests de pénétration Guider avec Échantillon test Cas. C'est le processus d'identification des vulnérabilités de sécurité dans une application en évaluant le système ou le réseau avec diverses techniques malveillantes. Les points faibles d'un système sont exploités dans ce processus au travers d'une attaque simulée autorisée.

Quel test est le mieux utilisé pour les tests d'intrusion ?

7 meilleurs outils de test d'intrusion de cybersécurité

- Metasploit. Metasploit est une collection très populaire de divers outils de pénétration.

- Nmap. Nmap, également connu sous le nom de mappeur de réseau, est un outil gratuit et open source pour analyser vos systèmes ou réseaux à la recherche de vulnérabilités.

- Requin filaire.

- Aircrack-ng.

- Jean l'Eventreur.

- Nessus.

- Burpsuite.

Conseillé:

Quels sont les différents types de connecteurs électriques ?

Les types de connexion incluent USB, câble réseau, HDMI, DVI, RCA, SCSI, montage sur carte, audio, coaxial, câble, etc. Souvent utilisé dans la plupart des appareils électroniques grand public qui gèrent la vidéo et l'audio, les applications automobiles, l'informatique et les PCB

Quels sont les différents types d'opérations effectuées sur les signaux ?

Les opérations de base du signal comprennent le décalage temporel, la mise à l'échelle et l'inversion. Dans cette vidéo, un signal temporel continu x(t) est esquissé, puis 4 exemples de fonctionnement de signal différents sont démontrés. Le décalage temporel, la compression, l'expansion et l'inversion sont tous considérés individuellement

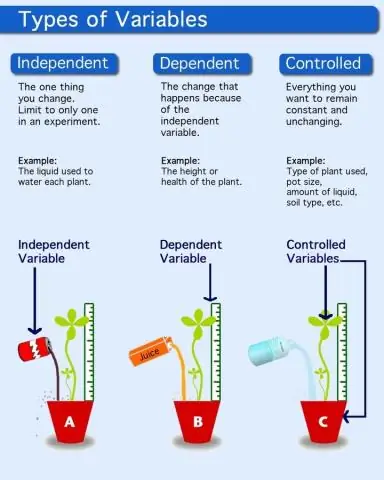

Quels sont les différents types de variables dans les TIC ?

Déclarer des variablesModifier Nom Description Taille car Caractère et/ou petit entier. 1 octet entier Entier 4 octets bool Valeur booléenne, peut prendre deux valeurs 'True' ou 'False 1 bit float Nombre à virgule flottante 4 octets

Quels sont les types d'examen dans les tests de logiciels ?

Il existe principalement 3 types de revues de logiciels : Revue de logiciels par les pairs : La revue par les pairs est le processus d'évaluation du contenu technique et de la qualité du produit et elle est généralement menée par l'auteur du produit de travail avec d'autres développeurs. Examen de la gestion des logiciels : Examen de l'audit des logiciels :

Que sont les contrôles Quels sont les différents types de contrôles en avance Java ?

Différents types de contrôles dans AWT Button. Toile. Case à cocher. Choix. Récipient. Étiqueter. Lister. Barre de défilement