Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Installer Nmap

- Au CentOS . Miam installer nmap .

- Au Debian . apt-get installer nmap .

- Au Ubuntu . sudo apt-get installer nmap . En utilisant le Nmap scanner de sécurité. Ensuite, vous pouvez exécuter la commande " nmap » sur un terminal, accompagné de l'adresse IP ou du site Internet de la cible et des différents paramètres disponibles.

La question est également: comment télécharger Nmap ?

Accédez à https://nmap.org/download.html et téléchargez le dernier auto-installateur:

- Exécutez le fichier.exe téléchargé. Dans la fenêtre qui s'ouvre, acceptez les termes de la licence:

- Choisissez les composants à installer.

- Sélectionnez l'emplacement d'installation et cliquez sur Installer:

- L'installation devrait être terminée en quelques minutes.

Par la suite, la question est: Nmap est-il illégal ? Alors que les affaires civiles et (surtout) pénales sont le scénario cauchemardesque pour Nmap utilisateurs, ceux-ci sont très rares. Après tout, aucune loi fédérale des États-Unis ne criminalise explicitement l'analyse des ports. Bien sûr, cela ne rend pas le scan des ports illégal.

De plus, qu'est-ce que la commande Nmap Linux ?

29 exemples pratiques de Commandes Nmap pour Linux Administrateurs système/réseau. Nmap est utilisé pour explorer les réseaux, effectuer des analyses de sécurité, auditer le réseau et rechercher des ports ouverts sur une machine distante. Il recherche les hôtes Live, les systèmes d'exploitation, les filtres de paquets et les ports ouverts s'exécutant sur des hôtes distants.

Pourquoi Nmap est-il utile ?

L'une des caractéristiques les plus importantes qui Nmap hasest la capacité de détecter les systèmes d'exploitation et les logiciels à distance. C'est très utile lors d'un test d'intrusion pour connaître le système d'exploitation et le logiciel utilisé par l'ordinateur distant car vous pouvez facilement prédire les vulnérabilités connues à partir de ces informations.

Conseillé:

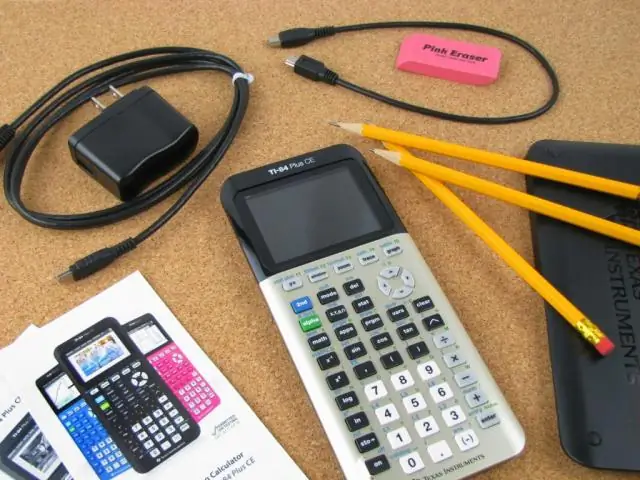

Comment télécharger des choses sur une TI 84 Plus ?

Téléchargements/Téléchargements de la calculatrice Pour télécharger un programme, cliquez simplement dessus, puis récupérez ce fichier dans le Finder. Double-cliquez dessus et il s'ouvrira. Pour le mettre sur votre calculatrice, accédez à l'Explorateur de périphériques. Ensuite, faites glisser et déposez le programme de la fenêtre du Finder sur la fenêtre de l'Explorateur de périphériques

Comment puis-je télécharger des vidéos YouTube sur mon iPhone pour les visionner hors ligne ?

Pour rendre une vidéo YouTube disponible hors connexion, vous devez d'abord ouvrir l'application YouTube sur votre smartphone ou tablette Android ou iOS. Visitez le fichier vidéo que vous souhaitez télécharger. Recherchez l'icône Ajouter à hors ligne sous la vidéo (vous pouvez également cliquer sur le bouton du menu contextuel et sélectionner l'option Ajouter à hors ligne)

Comment télécharger des vidéos SonyLiv sur mon ordinateur ?

Partie 1. Téléchargez des vidéos Sony Liv sur Windows / Mac en utilisant l'URL de la vidéo Copiez l'URL de la vidéo à partir de Sony Liv. Tout d'abord, accédez au site officiel SonyLiv et ouvrez la vidéo SonyLiv que vous souhaitez télécharger. Ouvrez le téléchargeur de vidéos en ligne VidPaw. Collez l'URL de la vidéo sur VidPaw. Sélectionnez le format de sortie et téléchargez immédiatement

Pouvez-vous télécharger Linux sur Mac ?

De loin, le meilleur moyen d'installer Linux sur un Mac est d'utiliser un logiciel de virtualisation, tel que VirtualBox ou Parallels Desktop. Étant donné que Linux est capable de fonctionner sur du matériel ancien, il est généralement parfaitement correct de fonctionner sous OS X dans un environnement virtuel

Comment télécharger Postman sur Linux ?

Téléchargez Postman en exécutant la commande suivante sur votre système Linux : wget https://dl.pstmn.io/download/latest/linux64 -O postman-linux-x64.tar.gz. sudo tar -xvzf postman-linux-x64.tar.gz -C /opt. sudo ln -s /opt/Postman/Postman /usr/bin/postman