- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Sur quel service ou protocole le Secure Copy Protocol s'appuie-t-il pour s'assurer que les transferts de copie sécurisés proviennent d'utilisateurs autorisés ? Protocole de copie sécurisée ( SCP ) est utilisé pour copier en toute sécurité images IOS et fichiers de configuration vers un SCP serveur. Pour effectuer cela, SCP va utiliser les connexions SSH depuis utilisateurs authentifié par AAA.

En conséquence, quel type d'algorithmes oblige l'expéditeur et le destinataire à échanger une clé secrète qui est utilisée pour assurer la confidentialité des messages ?

Deux populaires algorithmes qui sont utilisé pour assurer que les données ne sont pas interceptées et modifiées (intégrité des données) sont MD5 et SHA. AES est un protocole de cryptage et fournit des données confidentialité . DH (Diffie-Hellman) est un algorithme C'est utilisé pour échange de clés . RSA est un algorithme C'est utilisé pour l'authentification.

Par la suite, la question est de savoir quelles sont les deux pratiques associées à la sécurisation des fonctionnalités et des performances des systèmes d'exploitation des routeurs ? (Choisissez deux.)

- Installez un onduleur.

- Conservez une copie sécurisée des images du système d'exploitation du routeur.

- Désactivez les services de routeur par défaut qui ne sont pas nécessaires.

- Réduisez le nombre de ports pouvant être utilisés pour accéder au routeur.

Deuxièmement, qu'est-ce qu'un déploiement efficace d'appliances IPS et IDS dans un réseau d'entreprise ?

Un déploiement efficace d'IPS / IDS est de placer un IPS juste derrière le routeur frontière pour filtrer le trafic entrant et sortant du entreprise interne réseau . IPS et IDS les technologies peuvent se compléter.

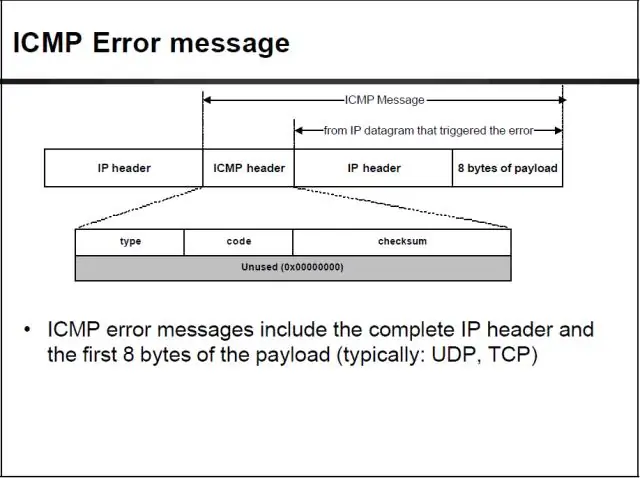

Comment se déroule une attaque de schtroumpfs ?

Les Attaque des Schtroumpfs est un déni de service distribué attaque dans lequel un grand nombre de paquets ICMP (Internet Control Message Protocol) avec l'adresse IP source usurpée de la victime visée sont diffusés sur un réseau informatique à l'aide d'une adresse de diffusion IP.

Conseillé:

Qu'est-ce que la copie superficielle et la copie profonde en Java ?

En copie superficielle, seuls les champs de type de données primitif sont copiés alors que les références d'objets ne sont pas copiées. La copie profonde implique la copie du type de données primitif ainsi que des références d'objet

Qu'est-ce que la copie et la copie ?

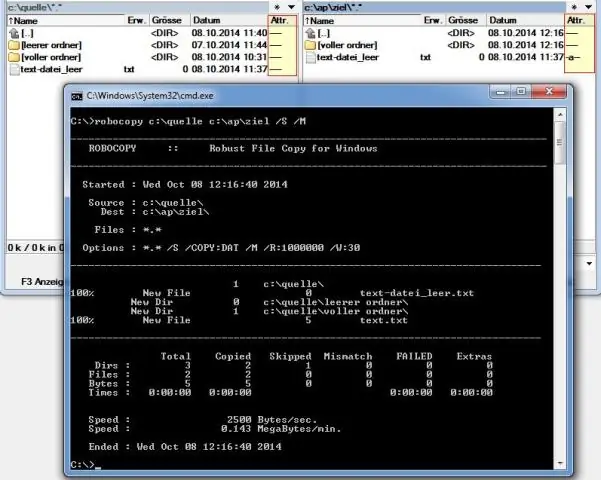

Mise à jour le 05 décembre 2019. La commande xcopy est une commande d'invite de commandes utilisée pour copier un ou plusieurs fichiers ou dossiers d'un emplacement à un autre. La commande xcopy, avec ses nombreuses options et sa capacité à copier des répertoires entiers, est similaire mais beaucoup plus puissante que la commande copy

Quel protocole est pris en charge par icmpv6 pour faciliter la découverte de voisins sur un réseau IPv6 ?

Le protocole Neighbor Discovery correspond à une combinaison de ces protocoles IPv4 : Address Resolution Protocol (ARP), Internet Control Message Protocol (ICMP), Router Discovery (RDISC) et ICMP Redirect. Les routeurs IPv6 utilisent Neighbor Discovery pour annoncer le préfixe de site IPv6

Quel protocole ou service est utilisé pour synchroniser automatiquement les horloges logicielles sur les routeurs Cisco ?

NTP De même, on peut se demander ce que le protocole Tacacs+ fournit dans un déploiement AAA ? TACACS+ prend en charge la séparation des processus d'authentification et d'autorisation, tandis que RADIUS combine l'authentification et l'autorisation en un seul processus.

Comment faire du fer à repasser sur les transferts sur mon ordinateur ?

Pour fabriquer et utiliser un transfert de fer, trouvez en ligne une image que vous souhaitez utiliser comme fer à repasser. Dans un logiciel de retouche photo, inversez l'image pour qu'elle apparaisse à l'envers sur l'écran. Ensuite, imprimez l'image sur une feuille de papier transfert pour tissu clair ou foncé, et coupez le papier pour l'adapter au motif