- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Protocoles sont principalement utilisés par le point à point Protocole (PPP) pour valider l'identité des clients distants avant de leur accorder l'accès aux données du serveur. La plupart d'entre eux utilisent un mot de passe comme pierre angulaire de la authentification . Dans la plupart des cas, le mot de passe doit être partagé au préalable entre les entités communicantes.

Les gens demandent également, quel est le but de l'authentification ?

Authentification est important car il permet aux organisations de sécuriser leurs réseaux en n'autorisant que authentifié utilisateurs (ou processus) pour accéder à ses ressources protégées, qui peuvent inclure des systèmes informatiques, des réseaux, des bases de données, des sites Web et d'autres applications ou services basés sur le réseau.

On peut également se demander, quels sont les deux protocoles d'authentification réseau ? Le plus couramment utilisé protocoles d'authentification sont TACACS+, RADIUS, LDAP et Active Directory.

Deuxièmement, quel est le protocole d'authentification le plus sécurisé ?

TLS

Quel est le protocole d'authentification utilisé par Active Directory ?

Kerberos

Conseillé:

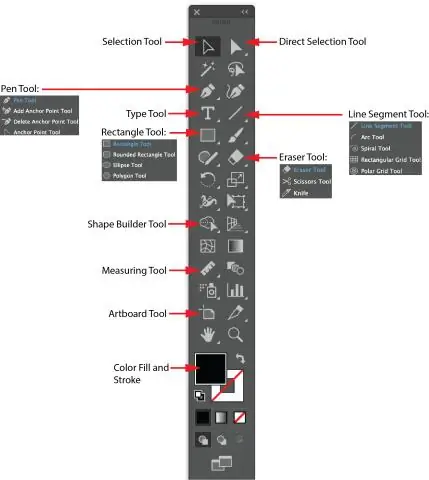

Quels sont les outils les plus importants d'Adobe Illustrator ?

10 outils Illustrator que tous les concepteurs devraient utiliser pour utiliser le panneau Aligner Le panneau Pathfinder. Le panneau des calques. Le panneau des plans de travail. Le masque d'écrêtage. Le chemin décalé. L'outil de fusion. La règle

Que sont les protocoles au niveau de l'application ?

Protocoles au niveau de l'application. Les réseaux construisent leurs différents protocoles de communication les uns sur les autres. Alors que IP permet à un ordinateur de communiquer sur un réseau, il manque diverses fonctionnalités ajoutées par TCP. SMTP, le protocole utilisé pour l'envoi d'e-mails, est le protocole de travail basé sur TCP/IP

Quels sont les fichiers de configuration importants qui doivent être mis à jour et modifiés pour configurer un mode entièrement distribué de cluster Hadoop ?

Les fichiers de configuration qui doivent être mis à jour pour configurer un mode entièrement distribué d'Hadoop sont : Hadoop-env.sh. Site-noyau. xml. Site hdfs. xml. Mapred-site. xml. Maîtrise. Des esclaves

Quels protocoles sont les plus vulnérables au reniflement ?

Toutes les données sont envoyées sous forme de texte clair qui peut être facilement reniflé. IMAP (Internet Message Access Protocol)&moins; IMAP est identique à SMTP dans ses fonctions, mais il est très vulnérable au reniflement. Telnet &moins; Telnet envoie tout (noms d'utilisateur, mots de passe, frappes) sur le réseau en texte clair et, par conséquent, il peut être facilement reniflé

Quelle est la différence entre l'authentification SQL Server et l'authentification Windows ?

L'authentification Windows signifie que le compte réside dans Active Directory pour le domaine. SQL Server sait vérifier AD pour voir si le compte est actif, le mot de passe fonctionne, puis vérifie quel niveau d'autorisations est accordé à l'instance de serveur SQL unique lors de l'utilisation de ce compte