Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

3 réponses. Ça devrait être bien de installer Sur ton Contrôleurs de domaine . Tant que des caches de recherche sains (pour DNS) et des baux (pour DHCP) sont disponibles et que vous disposez d'une quantité appropriée de contrôleurs de domaine pour votre environnement (la réponse n'est jamais « un CC ), ADFS ne devrait pas présenter une charge énorme.

De plus, Adfs doit-il être installé sur le contrôleur de domaine ?

Serveur 2012 ajouté ADFS comme rôle et pourrait être installée directement. Il exigeait IIS comme pré-requis et bien qu'il puisse être installée sur un contrôleur de domaine , l'exigence IIS peut inciter certains administrateurs à ne pas installer il sur un contrôleur de domaine . L'autre changement important est la suppression du ADFS Fonctionnalité proxy.

De plus, Adfs nécessite-t-il IIS ? Dans le cas du serveur Windows 2008, nous avoir besoin à installer ADFS 2.0 et en standard Windows server 2012, ADFS 2.1 vient par défaut dans le cadre des fonctionnalités de Windows, nous venons de avoir besoin installer et configurer ADFS . Mais dans les deux cas, ADFS est installé sur le site Web par défaut dans IIS.

Les gens demandent également, où dois-je installer ADFS ?

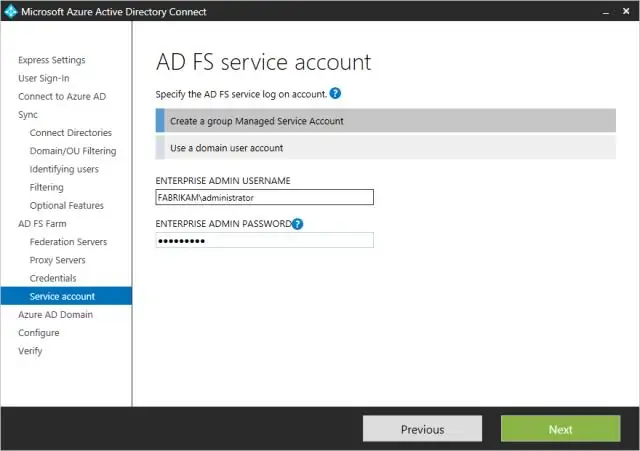

Pour installer le rôle ADFS:

- Ouvrez Gestionnaire de serveur>Gérer>Ajouter des rôles et des fonctionnalités.

- Sur la page Avant de commencer, cliquez sur Suivant.

- Sur la page Sélectionner le type d'installation, sélectionnez Installation basée sur les rôles ou les fonctionnalités, puis cliquez sur Suivant.

A quoi sert ADFS ?

Services de fédération Active Directory ( ADFS ) est un composant logiciel développé par Microsoft qui peut être installé sur les systèmes d'exploitation Windows Server pour fournir aux utilisateurs un accès par authentification unique aux systèmes et applications situés au-delà des frontières organisationnelles.

Conseillé:

Qu'est-ce qu'un contrôleur de domaine réseau ?

Un contrôleur de domaine (DC) est un serveur qui répond aux demandes d'authentification de sécurité dans un domaine Windows Server. Il s'agit d'un serveur sur un réseau Microsoft Windows ou Windows NT qui est chargé d'autoriser l'accès de l'hôte aux ressources du domaine Windows

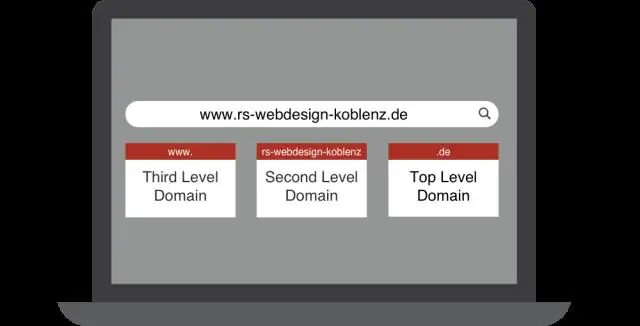

Qu'est-ce qu'un domaine ou un sous-domaine ?

Un sous-domaine est un domaine qui fait partie d'un domaine plus vaste; le seul domaine qui n'est pas également un sous-domaine est le domaine racine. Par exemple, west.example.com et east.example.com sont des sous-domaines du domaine example.com, qui à son tour est un sous-domaine du domaine de premier niveau (TLD) com

Comment changer l'adresse IP de mon contrôleur de domaine ?

Comment modifier l'adresse IP sur un contrôleur de domaine Sélectionnez : Démarrer -> Paramètres -> Connexions réseau et accès à distance. Sélectionnez : Votre connexion au réseau local. Sélectionnez : Propriétés des connexions Internet (TCP/IP). Modification : votre adresse IP, votre masque de sous-réseau et votre passerelle. Modification : adresse du serveur DNS préféré à la nouvelle adresse du serveur. Sélectionnez : OK -> OK -> Fermer

Quelles options de contrôleur de domaine sont activées par défaut ?

Les options de contrôleur de domaine configurables incluent le serveur DNS et le catalogue global, et le contrôleur de domaine en lecture seule. Microsoft recommande que tous les contrôleurs de domaine fournissent des services DNS et de catalogue global pour une haute disponibilité dans les environnements distribués, c'est pourquoi l'assistant active ces options par défaut

Peut-on appeler un contrôleur depuis un autre contrôleur ?

En général, vous n'utiliserez pas un contrôleur à partir d'un autre car : Les contrôleurs renvoient généralement un résultat d'un type destiné à être utilisé par le framework MVC. Toutes ces informations devraient être transmises par le framework MVC