- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

CoAP est par défaut lié à UDP et éventuellement à DTLS, fournir un haut niveau de communication Sécurité . Tous les octets après les en-têtes du paquet sont considérés comme le corps du message.

Par conséquent, le CoAP est-il sécurisé ?

Comme CoAP est un protocole UDP plutôt qu'un protocole TCP, TLS n'est pas utilisé par défaut. Au lieu de cela, le cryptage est le plus souvent réalisé à l'aide de la couche de transport de datagramme Sécurité (DTLS) et occasionnellement avec IPSec. Il existe également plusieurs extensions à CoAP qui ajoutent des améliorations à ses capacités.

De plus, MQTT est-il sécurisé ? Cryptage de la charge utile MQTT est après tout un protocole de messagerie. Cependant, ce type de cryptage ne protège pas les mots de passe (s'ils sont utilisés) sur la connexion elle-même. Parce qu'il n'implique aucune configuration ou support de courtier, il s'agit probablement d'une méthode très populaire de protection des données.

A ce propos, comment fonctionne le CoAP ?

CoAp permet aux appareils de communiquer sur Internet. CoAP est une simplification du protocole HTTP fonctionnant sur UDP, qui permet d'économiser de la bande passante. Environnements RESTful contraints de l'Internet Engineering Task Force (IETF CoRE) Travail Groupe a fait la grande normalisation travail pour CoAP.

Quelles sont les conditions requises pour accéder à l'objet CoAP ?

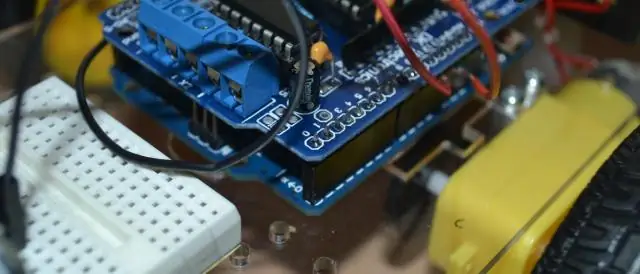

Les conditions en rapport avec CoAP peut être résumé comme suit: REQ1: les solutions CoRE doivent être d'une complexité appropriée pour une utilisation par des nœuds ayant une taille de code et une RAM limitées (par exemple, les microcontrôleurs utilisés dans les appareils sans fil à faible coût ont généralement de l'ordre de 64 à 256 Ko de mémoire flash et 4 12K de RAM).

Conseillé:

Quelle est la meilleure définition d'un modèle de sécurité ?

Un modèle de sécurité est une évaluation technique de chaque partie d'un système informatique pour évaluer sa concordance avec les normes de sécurité. D. Un modèle de sécurité est le processus d'acceptation formelle d'une configuration certifiée

Faut-il avoir le WiFi pour les caméras de sécurité ?

Même vos caméras de vidéosurveillance IP n'ont pas d'accès Internet, vous pouvez toujours bénéficier d'une surveillance vidéo dans des endroits hors réseau comme votre ferme éloignée, votre chalet, votre maison rurale et d'autres zones sans connexion Internet ou WiFi. Vous pouvez obtenir un enregistrement local même si vos caméras de sécurité n'ont pas d'accès Internet

Qu'est-ce qu'un système SIEM de gestion des informations et des événements de sécurité ?

La gestion des informations et des événements de sécurité (SIEM) est une approche de la gestion de la sécurité qui combine les fonctions SIM (gestion des informations de sécurité) et SEM (gestion des événements de sécurité) en un seul système de gestion de la sécurité. L'acronyme SIEM se prononce « sim » avec un e silencieux. Téléchargez ce guide gratuit

Comment corriger les erreurs de certificat de sécurité Google ?

Solution 2 : Modification des paramètres de révocation de certificat Appuyez sur Windows + R, tapez « inetcpl. cpl" dans la boîte de dialogue et appuyez sur Entrée. Cliquez sur l'onglet Avancé et décochez les options « Vérifier la révocation du certificat de l'éditeur » et « Vérifier la révocation du certificat du serveur »

Comment un ordinateur s'assure-t-il que toutes les opérations sont synchronisées ?

La synchronisation des threads est définie comme un mécanisme qui garantit que deux ou plusieurs processus ou threads concurrents n'exécutent pas simultanément un segment de programme particulier appelé section critique. Par conséquent, lorsque les processus 1 et 2 tentent tous les deux d'accéder à cette ressource, elle ne doit être affectée qu'à un seul processus à la fois