- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Outils d'évaluation de la vulnérabilité sont conçus pour rechercher automatiquement les menaces nouvelles et existantes susceptibles de cibler votre application. Types de outils comprennent: des analyseurs d'applications Web qui testent et simulent des modèles d'attaque connus. Scanners de protocoles qui recherchent les protocoles, ports et services réseau vulnérables.

De même, les gens demandent, quel est le but d'une évaluation de la vulnérabilité ?

UNE évaluation de la vulnérabilité est le processus de définition, d'identification, de classification et de priorisation vulnérabilités dans les systèmes informatiques, les applications et les infrastructures de réseau et fournir à l'organisation faisant le évaluation avec les connaissances, la sensibilisation et les connaissances en matière de risques nécessaires pour comprendre les menaces qui pèsent sur son

De même, quel est l'outil d'évaluation de la vulnérabilité couramment utilisé aujourd'hui ? Nessus Professionnel Nessus outil est une marque et brevetée scanner de vulnérabilité créé par Tenable Network Sécurité . Il a été installé et utilisé par des millions d'utilisateurs dans le monde pour l'évaluation de la vulnérabilité , problèmes de configuration, etc.

Aussi, quel est le but de la vulnérabilité?

Vulnérabilité L'évaluation permet de comprendre les zones grises pour augmenter le niveau de sécurité de systèmes donnés. Les cybercriminels ciblent les ordinateurs, les ports et les systèmes réseau avec un but . Exécuter un vulnérabilité L'évaluation nous permet de comprendre le réseau et les systèmes de la façon dont ces attaquants en ligne les voient.

Comment fonctionnent les outils d'évaluation de la vulnérabilité ?

Les scanner de vulnérabilité utilise une base de données pour comparer les détails de la surface d'attaque cible. La base de données fait référence aux failles connues, aux bogues de codage, aux anomalies de construction des paquets, aux configurations par défaut et aux chemins potentiels vers des données sensibles qui peuvent être exploitées par des attaquants.

Conseillé:

Qu'est-ce que l'analyse de vulnérabilité interne ?

Analyses de vulnérabilité internes L'analyse de vulnérabilité est l'identification, l'analyse et le signalement systématiques des vulnérabilités de sécurité technique que des parties et des individus non autorisés peuvent utiliser pour exploiter et menacer la confidentialité, l'intégrité et la disponibilité des données et informations commerciales et techniques

A quoi servent les hashtags sur les réseaux sociaux ?

Un hashtag est un mot ou une phrase-clé précédé d'un dièse, également connu sous le nom de signe dièse (#). Il est utilisé dans apost sur les réseaux sociaux pour aider ceux qui pourraient être intéressés par votre sujet à le trouver lorsqu'ils recherchent un mot-clé ou un hashtag particulier

A quoi servent les outils de sélection ?

Les outils de sélection sont conçus pour sélectionner des régions du calque actif afin que vous puissiez travailler dessus sans affecter les zones non sélectionnées. Chaque outil a ses propres propriétés individuelles, mais les outils de sélection partagent également un certain nombre d'options et de fonctionnalités en commun

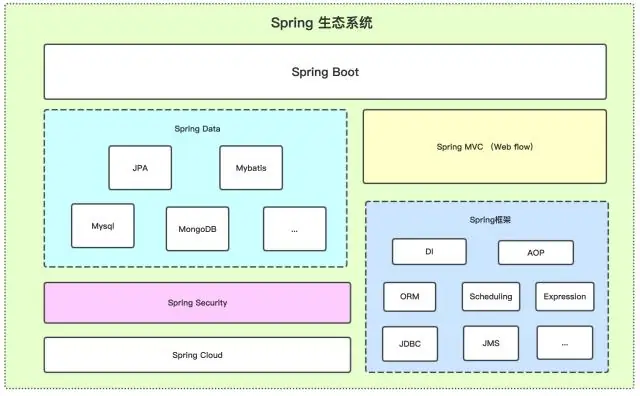

À quoi servent les outils de démarrage de printemps ?

Le module spring-boot-devtools inclut un serveur LiveReload intégré qui est utilisé pour déclencher une actualisation du navigateur lorsqu'une ressource est modifiée. Pour que cela se produise dans le navigateur, nous devons installer le plug-in LiveReload. Une telle implémentation est Remote Live Reload pour Chrome

À quoi servent les étiquettes personnalisées, comment y accéder dans les classes Apex et dans les pages Visualforce ?

Les étiquettes personnalisées permettent aux développeurs de créer des applications multilingues en présentant automatiquement des informations (par exemple, du texte d'aide ou des messages d'erreur) dans la langue maternelle d'un utilisateur. Les étiquettes personnalisées sont des valeurs de texte personnalisées accessibles à partir des classes Apex, des pages Visualforce ou des composants Lightning