- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Les commande telnet est utilisé pour la communication interactive avec un autre hôte en utilisant le TELNET protocole. Il commence dans commander mode, où il imprime un invite de commande telnet (" telnet >"). Si telnet est invoqué avec un argument hôte, il effectue une ouverture commander implicitement (voir le Commandes section ci-dessous pour plus de détails).

Également demandé, à quoi sert la commande telnet ?

Telnet est un protocole réseau qui fournit un commander -interface de ligne pour communiquer avec un appareil. Telnet est utilisé le plus souvent pour la gestion à distance mais aussi parfois pour la configuration initiale de certains périphériques, notamment le matériel réseau tel que les commutateurs et les points d'accès.

De plus, quel est un exemple de Telnet ? Telnet . Une émulation de terminal qui permet à un utilisateur de se connecter à un hôte ou un périphérique distant à l'aide d'un telnet client, généralement sur le port 23. Pour Exemple , un utilisateur peut telnet dans un ordinateur qui héberge leur site Web pour gérer ses fichiers à distance. Dans l'image de droite, est un Exemple d'un telnet session.

De plus, que fait netstat sous Linux ?

netstat Utilisation de la commande sur Linux . netstat (statistiques réseau) est un outil en ligne de commande qui affiche les connexions réseau (entrantes et sortantes), les tables de routage et un certain nombre de statistiques d'interface réseau. Il est disponible sur les systèmes d'exploitation basés sur Unix, Unix et Windows NT.

A quoi sert la commande SSH sous Linux ?

ssh ( SSH client) est un programme permettant de se connecter à une machine distante et d'exécuter commandes sur une machine distante. Il est destiné à remplacer rlogin et rsh, et à fournir des communications cryptées sécurisées entre deux hôtes non fiables sur un réseau non sécurisé.

Conseillé:

Comment exécuter la commande db2 sous Linux ?

Démarrez une session de terminal ou tapez Alt + F2 pour afficher la boîte de dialogue Linux « Exécuter la commande ». Tapez db2cc pour démarrer le centre de contrôle DB2

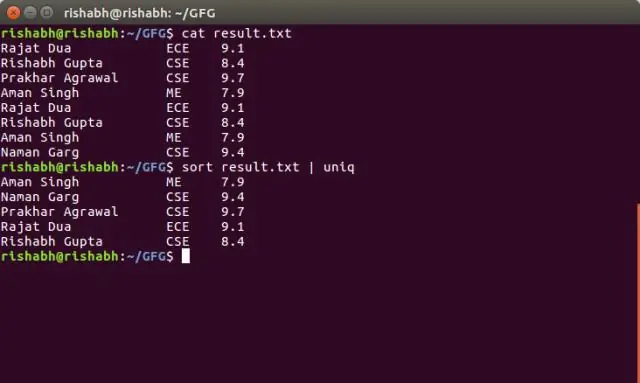

Quelle est l'utilisation du symbole pipe sous Unix ?

Le Pipe est une commande sous Linux qui vous permet d'utiliser deux ou plusieurs commandes de sorte que la sortie d'une commande serve d'entrée à la suivante. En bref, la sortie de chaque processus directement en entrée du suivant comme un pipeline. Le symbole '|' désigne un tuyau

Quelle est l'utilisation de la sous-chaîne en SQL ?

Présentation de la fonction SQL Server SUBSTRING() La fonction SUBSTRING() extrait une sous-chaîne d'une longueur spécifiée à partir d'un emplacement dans une chaîne d'entrée. SUBSTRING(chaîne_entrée, début, longueur); Dans cette syntaxe : input_string peut être un caractère, un binaire, un texte, un ntext ou une expression d'image

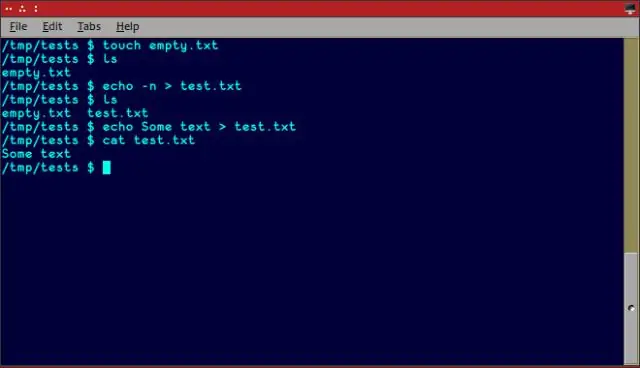

A quoi sert la commande tactile sous Linux ?

La commande tactile est une commande standard utilisée dans le système d'exploitation UNIX/Linux qui est utilisée pour créer, changer et modifier les horodatages d'un fichier

A quoi sert la commande tcpdump sous Linux ?

La commande Tcpdump est un célèbre outil d'analyse de paquets réseau utilisé pour afficher les paquets TCPIP et autres transmis sur le réseau connecté au système sur lequel tcpdump a été installé. Tcpdump utilise la bibliothèque libpcap pour capturer les paquets réseau et est disponible sur presque toutes les versions Linux/Unix