Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Les virtualisation La couche est insérée à l'intérieur du système d'exploitation pour partitionner les ressources matérielles de plusieurs machines virtuelles afin d'exécuter leurs applications dans plusieurs environnements virtuels. À mettre en place Au niveau du système d'exploitation virtualisation , les environnements d'exécution isolés (VM) doivent être créés sur la base d'un seul noyau de système d'exploitation.

De même, comment la virtualisation est-elle mise en œuvre dans une organisation ?

Continuer la lecture de cet article

- Construisez votre environnement virtuel.

- Configurez votre environnement virtuel.

- Sécurisez votre environnement virtuel.

- Remplissez votre environnement virtuel.

- Surveillez votre environnement virtuel.

- Maintenez votre environnement virtuel.

- Sauvegardez votre environnement virtuel.

- Dépannez votre environnement virtuel.

De plus, quels sont les 3 types de virtualisation ? Il y a Trois façons de créer des serveurs virtuels: complet virtualisation , para- virtualisation et au niveau du système d'exploitation virtualisation . Ils partagent tous quelques traits communs.

De celui-ci, comment la virtualisation est-elle réalisée ?

Virtualisation crée une illusion où un système d'exploitation commence à croire qu'il utilise ou utilise les divers composants matériels du système informatique. Virtualisation est atteint en utilisant un logiciel qui crée un environnement virtuel qui semble réel mais ne l'est pas.

Quel est le concept de virtualisation ?

En informatique, virtualisation fait référence à l'acte de créer une version virtuelle (plutôt que réelle) de quelque chose, y compris des plates-formes matérielles informatiques virtuelles, des périphériques de stockage et des ressources de réseau informatique.

Conseillé:

Qu'est-ce que la mise en œuvre du réseau ?

Études de mise en œuvre du réseau La première étape de la mise en œuvre d'un nouveau réseau de données ou de la mise à niveau / extension d'un réseau déjà existant consiste à comprendre les besoins et les possibilités financières de nos clients afin de fournir la solution la plus fiable et la plus efficace, avec un potentiel de croissance à l'avenir

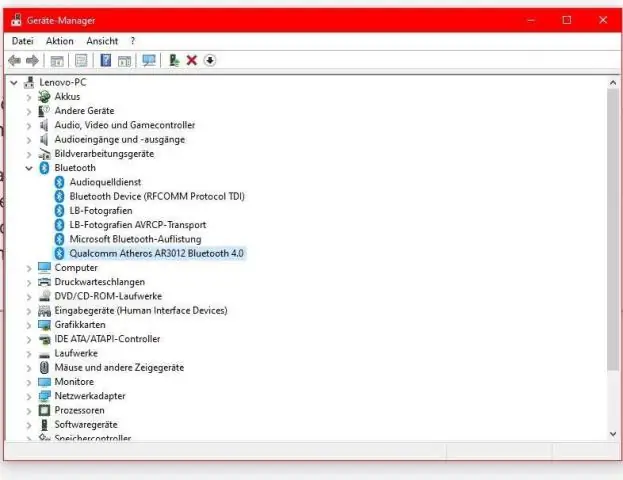

Comment savoir si ma technologie de virtualisation est activée ?

Utilisez les étapes ci-dessous pour confirmer si la technologie de virtualisation est disponible sur votre système : Appuyez sur Ctrl + Alt + Suppr. Sélectionnez Gestionnaire des tâches. Cliquez sur l'onglet Performances. Cliquez sur CPU. L'état sera répertorié sous le graphique et indiquera « Virtualisation : Activée » si cette fonctionnalité est activée

Comment le contrôle d'accès basé sur les rôles est-il mis en œuvre ?

Le contrôle d'accès basé sur les rôles prend les privilèges associés à chaque rôle dans l'entreprise et les mappe directement dans les systèmes utilisés pour accéder aux ressources informatiques. Correctement mis en œuvre, il permet aux utilisateurs d'effectuer des activités - et uniquement les activités - autorisées par leur rôle

Qu'est-ce que la mise en œuvre de SAP Brownfield ?

La conversion du système, également connue sous le nom d'approche « Brownfield », permet la migration vers SAP S/4HANA sans réimplémentation et sans interruption des processus métier existants. En même temps, il permet de réévaluer la personnalisation et les flux de processus existants

Pourquoi la liaison dynamique est importante dans la mise en œuvre du polymorphisme ?

La liaison dynamique permet à un appel de fonction membre d'être résolu au moment de l'exécution, selon le type d'exécution d'une référence d'objet. Cela permet à chaque classe définie par l'utilisateur dans une hiérarchie d'héritage d'avoir une implémentation différente d'une fonction particulière