- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Le plus largement algorithme symétrique utilisé est AES-128, AES-192 et AES-256. Le principal inconvénient de la chiffrement à clé symétrique est que toutes les parties concernées doivent échanger les clé utilisée à Crypter les données avant de pouvoir les déchiffrer.

Alors, quel algorithme est utilisé en cryptographie à clé asymétrique ?

Diffie-Hellman

De même, où le cryptage symétrique est-il utilisé ? Dans le cas d'une base de données, le secret clé peut n'être disponible que pour la base de données elle-même pour Crypter ou décrypter. Quelques exemples où cryptographie symétrique est utilisé sont: les applications de paiement, telles que les transactions par carte pour lesquelles les informations personnelles doivent être protégées pour empêcher le vol d'identité ou les frais frauduleux.

De plus, comment s'échange une clé symétrique ?

Asymétrique la cryptographie est souvent utilisée pour échanger le secret clé se préparer à utiliser symétrique cryptographie pour crypter les données. Dans le cas d'un échange de clés , une partie crée le secret clé et le crypte avec le public clé du destinataire. Le destinataire le déchiffrerait ensuite avec son clé.

Pourquoi les algorithmes à clé asymétrique seraient-ils mathématiquement plus complexes que les algorithmes à clé symétrique ?

Cryptage asymétrique : Un public la clé est utilisé pour crypter le texte en clair en texte chiffré alors qu'un privé la clé est utilisé pour déchiffrer un texte chiffré. Comme ils impliquent une paire de clés , algorithmes asymétriques tend à être plus complexe à mettre en œuvre (et légèrement plus lent à exécuter) que les algorithmes symétriques.

Conseillé:

Quelle est la différence entre symétrique et asymétrique?

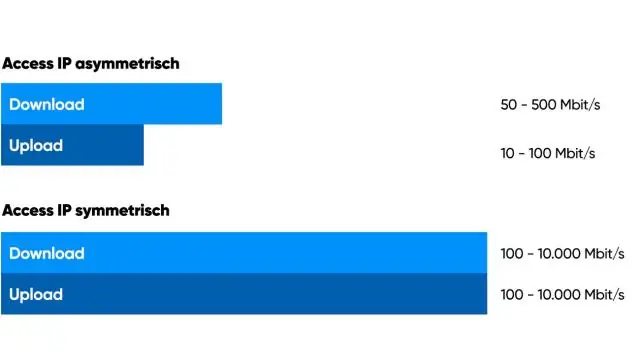

Différence entre le cryptage symétrique et asymétrique Le cryptage symétrique utilise une clé unique qui doit être partagée entre les personnes qui doivent recevoir le message tandis que le cryptage asymétrique utilise une paire de clé publique et une clé privée pour crypter et décrypter les messages lors de la communication

Qu'est-ce que le multitraitement symétrique et asymétrique ?

Le différence principale entre le multitraitement symétrique et asymétrique est que, dans le multitraitement symétrique, les processeurs sont identiques et partagent la mémoire principale tandis que, dans le multitraitement asymétrique, les processeurs ne sont pas identiques et suivent une relation esclave-maître

Pourquoi le chiffrement symétrique est-il plus rapide que le chiffrement asymétrique ?

Pour les fonctions de chiffrement/déchiffrement standard, les algorithmes symétriques fonctionnent généralement beaucoup plus rapidement que leurs homologues asymétriques. Cela est dû au fait que la cryptographie asymétrique est massivement inefficace. La cryptographie symétrique est conçue précisément pour le traitement efficace de gros volumes de données

Pourquoi le mot symétrique est-il utilisé dans le chiffrement à clé symétrique ?

Le chiffrement symétrique est un algorithme bidirectionnel, car l'algorithme mathématique est inversé lors du déchiffrement du message via la même clé secrète. Cryptage symétrique, également communément appelé cryptage à clé privée et cryptage à clé sécurisée

Quelles sont les distinctions entre un algorithme de chiffrement et une clé ?

L'algorithme est public, connu de l'expéditeur, du destinataire, de l'attaquant et de tous ceux qui connaissent le cryptage. La clé, quant à elle, est une valeur unique utilisée uniquement par vous (et le récepteur en cas de cryptage symétrique). La clé est ce qui rend votre message crypté unique par rapport à ceux utilisés par les autres