Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Cryptographie: La cryptographie est l'une des le plus important outils pour la construction systèmes sécurisés . Grâce à l'utilisation appropriée de la cryptographie, Brain Station 23 garantit la confidentialité des données, protège les données contre les modifications non autorisées et authentifie la source des données.

Justement, qu'est-ce que la conception sécurisée ?

Sécurisé par conception , ou SBD, est une norme de l'industrie dont beaucoup ont entendu parler. Sécurisé par la conception se concentre sur la prévention du crime dans les maisons et les locaux commerciaux et promeut l'utilisation de normes de sécurité pour un large éventail d'applications et de produits.

De même, quelle est l'importance de la sécurité ? Un lieu de travail complet Sécurité est très important car cela réduira les responsabilités, les assurances, les indemnisations et autres Sécurité dépenses à payer par l'entreprise aux parties prenantes. Ainsi, vous augmentez les revenus de votre entreprise et réduisez les charges opérationnelles qui pèsent sur vos budgets d'entreprise.

De plus, quels sont les principes de conception de la sécurité ?

La médiation complète principe de conception stipule que chaque accès à chaque ressource doit être validé pour l'autorisation. Ouvert Conception Principe de conception . L'Ouvert Conception Principe de conception est un concept que le Sécurité d'un système et ses algorithmes ne devraient pas dépendre du secret de ses conception ou la mise en œuvre.

Comment créer un système sécurisé ?

Cinq étapes pour concevoir un système sécurisé avec TCB

- Déterminer les exigences de sécurité dérivées de la politique de sécurité spécifique au système.

- Déterminez quels composants du système seront utilisés et quels mécanismes de sécurité ils fournissent.

- Construisez une matrice des mécanismes de chaque composant fournissant I&A, le contrôle d'accès et l'audit.

Conseillé:

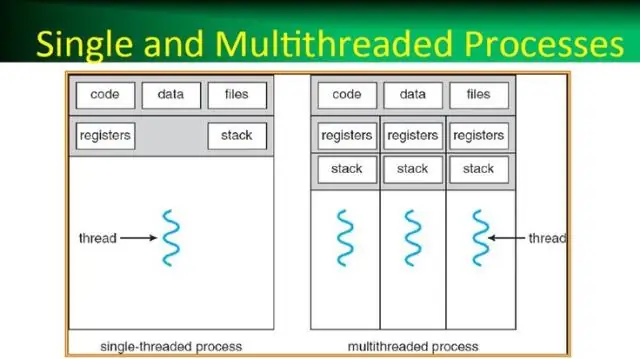

Qu'est-ce qu'un processus dans un système d'exploitation, qu'est-ce qu'un thread dans un système d'exploitation ?

Un processus, dans les termes les plus simples, est un programme d'exécution. Un ou plusieurs threads s'exécutent dans le contexte du processus. Un thread est l'unité de base à laquelle le système d'exploitation alloue du temps processeur. Le pool de threads est principalement utilisé pour réduire le nombre de threads d'application et assurer la gestion des threads de travail

Qu'est-ce qui est intéressant dans la conception Web ?

Les concepteurs de sites Web sont vraiment des gens intéressants. Ils ne créent pas seulement des sites Web, ils créent de l'art. Ils doivent comprendre les idées de leurs clients et les transformer en un site Web accrocheur parfaitement fonctionnel. Un concepteur de sites Web est une personne experte en conception graphique, HTML, CSS, référencement et ergonomie de sites Web

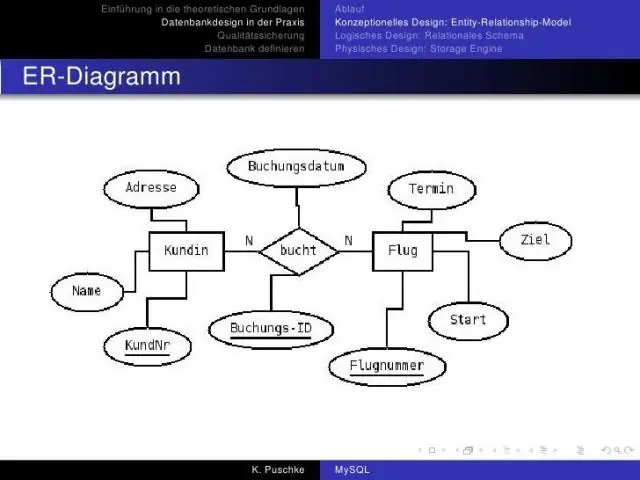

Qu'est-ce que la conception de base de données logique et la conception de base de données physique ?

La modélisation de base de données logique comprend; ERD, diagrammes de processus métier et documentation des commentaires des utilisateurs; considérant que la modélisation physique de la base de données comprend; diagramme de modèle de serveur, documentation de conception de base de données et documentation de rétroaction des utilisateurs

Quel est l'avantage de l'approche en couches de la conception du système dans le système d'exploitation ?

Avec l'approche en couches, la couche inférieure est le matériel, tandis que la couche la plus élevée est l'interface utilisateur. Le principal avantage est la simplicité de construction et de débogage. La principale difficulté est de définir les différentes couches. Le principal inconvénient est que le système d'exploitation a tendance à être moins efficace que les autres implémentations

Pourquoi une conception ABAB est-elle également appelée conception inversée ?

Conception d'inversion ou ABAB La période de référence (appelée phase A) se poursuit jusqu'à ce que le taux de réponse devienne stable. Le design est appelé le design ABAB car les phases A et B sont alternées (Kazdin, 1975)