Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Comment créer une règle NAT statique sortante:

- Naviguez vers: Stratégie et objets > Objets > Pools IP.

- Clique le " Créer bouton "Nouveau".

- Nom = Tout ce que vous voulez, quelque chose de descriptif.

- Commentaires = Facultatif.

- Tapez = Sélectionnez « Un à un »

- Plage IP externe = Entrez simplement une adresse IP publique.

- Réponse ARP = Décochez cette option (cochée par défaut)

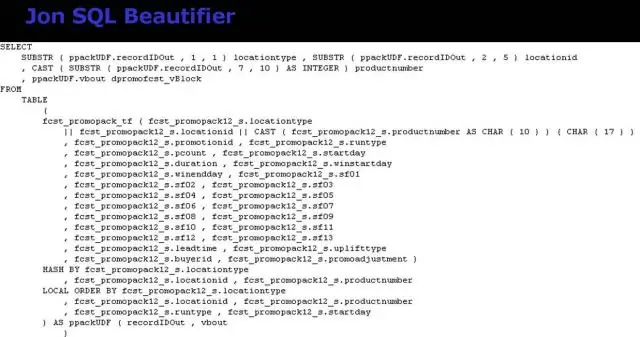

Ci-dessous, comment créer un NAT dans FortiGate ?

Dans cet exemple, nous utilisons l'interface WAN 1 du FortiGate l'unité est connectée à Internet et l'interface interne est connectée au réseau DMZ.

Fortigate Static NAT Configuration

- Accédez à Objets du pare-feu > IP virtuelle > IP virtuelle.

- Sélectionnez Créer nouveau.

- Complétez ce qui suit et sélectionnez OK.

On peut aussi se demander, qu'est-ce que VIP dans FortiGate ? IP virtuelles. Le mappage d'une adresse IP spécifique à une autre adresse IP spécifique est généralement appelé NAT de destination. Lorsque la table NAT centrale n'est pas utilisée, FortiOS appelle cela un IP virtuelle Adresse, parfois appelée VIP.

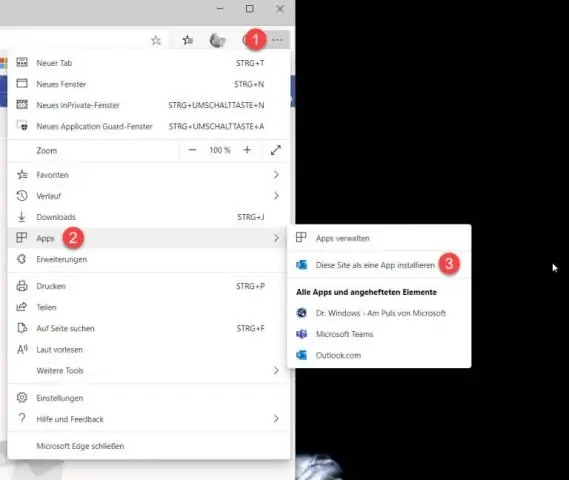

À côté de ci-dessus, comment définir un Nat sortant statique ?

Configuration du port statique à l'aide du NAT sortant hybride

- Accédez à Pare-feu > NAT dans l'onglet Sortant.

- Sélectionnez NAT sortant hybride.

- Cliquez sur Enregistrer.

- Cliquez sur Ajouter avec la flèche vers le haut pour ajouter une règle en haut de la liste.

- Réglez l'interface sur WAN.

- Définissez le protocole pour qu'il corresponde au trafic souhaité (par exemple, UDP)

Qu'est-ce que la DMZ dans le pare-feu FortiGate ?

DMZ . DMZ (du nom du terme zone démilitarisée ”) est une interface sur un FortiGate unité qui fournit aux utilisateurs externes un accès sécurisé à un sous-réseau protégé sur le réseau interne sans leur donner accès à d'autres parties du réseau.

Conseillé:

Comment changer la règle dans Word 2010 ?

Cliquez sur l'onglet Affichage. Cochez ou décochez la case Règle. GAIN DE TEMPS Cliquez sur le bouton Afficher la règle en haut de la barre de défilement verticale. Pour afficher la règle horizontale, cliquez sur le bouton Web Layout View ou Draft View

Qu'est-ce qu'une règle NAT ?

La traduction d'adresses réseau (NAT) est une méthode de remappage d'un espace d'adressage IP dans un autre en modifiant les informations d'adresse réseau dans l'en-tête IP des paquets pendant qu'ils sont en transit sur un périphérique de routage du trafic. Une adresse IP routable sur Internet d'une passerelle NAT peut être utilisée pour l'ensemble d'un réseau privé

Comment créer un NAT statique dans FortiGate ?

Fortigate Static NAT Configuration Allez dans Firewall Objects > Virtual IP > Virtual IP. Sélectionnez Créer nouveau. Complétez ce qui suit et sélectionnez OK

Comment créer une règle de transport dans Office 365 ?

Créez une règle de transport Office 365 pour modifier le message sous réserve de le rendre identifiable Connectez-vous à votre portail d'administration Office 365 et accédez àExchangeadministration. Allez dans la section « Flux de messagerie ». Cliquez sur le bouton Ajouter et sélectionnez l'option pour créer une nouvelle règle. La nouvelle fenêtre de règle de transport s'affichera

Comment créer une table dans Teradata avec une instruction select ?

CREATE TABLE active_employees AS (SELECT * FROM employee e WHERE e.active_flg = 'Y') WITH DATA; Créez une copie complète d'une table existante. Créez une nouvelle copie d'une table qui ne contient que certains des enregistrements d'origine - un sous-ensemble. Créer une table vide mais avec exactement la même structure que l'original