Fabric est une chaîne d'outils de modding expérimentale légère pour Minecraft. Dernière modifié: 2025-01-22 17:01

Tests d'automatisation Android à l'aide de NodeJS. Appium est un framework open source distribué gratuitement pour les tests d'interface utilisateur d'applications mobiles. Appium prend en charge tous les langages dotés de bibliothèques clientes Selenium telles que Java, Objective-C, JavaScript avec nœud. js, PHP, Ruby, Python, C#, etc. Dernière modifié: 2025-01-22 17:01

Activez et désactivez la grille de perspective dans le menu Affichage, en appuyant sur une combinaison de touches du clavier ou en cliquant sur une icône dans le panneau Outils. Ouvrez Adobe Illustrator CS5 et cliquez sur l'option "Affichage" dans le menu de navigation supérieur pour afficher le menu Affichage. Appuyez sur la touche "Ctrl-Shift-I" pour désactiver la fonction Grille de perspective. Dernière modifié: 2025-01-22 17:01

Compatibilité des versions Système d'exploitation Version du système d'exploitation Dernière version de Safari macOS OS X 10.9 Mavericks 9.1.3 (1er septembre 2016) OS X 10.10 Yosemite 10.1.2 (19 juillet 2017) OS X 10.11 El Capitan 11.1.2 (9 juillet 2018) ) macOS 10.12 Sierra 12.1.2 (22 juillet 2019). Dernière modifié: 2025-01-22 17:01

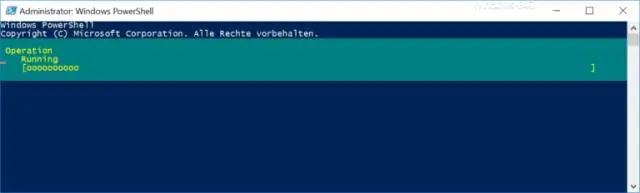

Un fichier batch est un fichier texte qui contient une séquence de commandes pour un système d'exploitation informatique. Vous lancez la séquence de commandes dans le fichier batch en entrant simplement le nom du fichier batch sur une ligne de commande. Dernière modifié: 2025-01-22 17:01

Pour installer les outils Firebase, ouvrez votre terminal de ligne de commande Windows (Cmd) et tapez la commande ci-dessous. Remarque : pour installer les outils Firebase, vous devez d'abord installer npm. Dernière modifié: 2025-06-01 05:06

Les fonctions C échangent des informations au moyen de paramètres et d'arguments. Les arguments sont passés par valeur; c'est-à-dire que lorsqu'une fonction est appelée, le paramètre reçoit une copie de la valeur de l'argument, pas son adresse. Cette règle s'applique à toutes les valeurs scalaires, structures et unions passées en tant qu'arguments. Dernière modifié: 2025-01-22 17:01

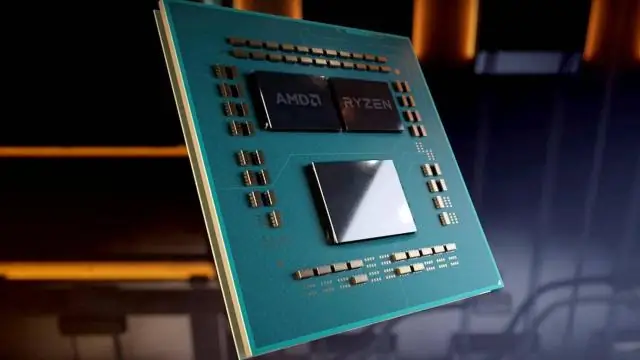

Comparaison des processeurs Théoriquement, le Ryzen 3 devrait fonctionner mieux que l'Intel Core i3 dans ce cas, car chaque cœur n'a pas besoin de rivaliser avec les ressources du processeur. Cependant, les derniers processeurs Intel Skylake et Kaby Lake sont équipés d'une architecture plus supérieure. Dernière modifié: 2025-01-22 17:01

Le format de fichier XCF est un fichier image créé par le programme de manipulation d'images GNU (GIMP), un programme d'édition d'images distribué gratuitement. Le format AI est un sous-ensemble simplifié strictement limité du format EPS. C'est le format standard utilisé lors de l'enregistrement des fichiers AdobeIllustrator. Dernière modifié: 2025-01-22 17:01

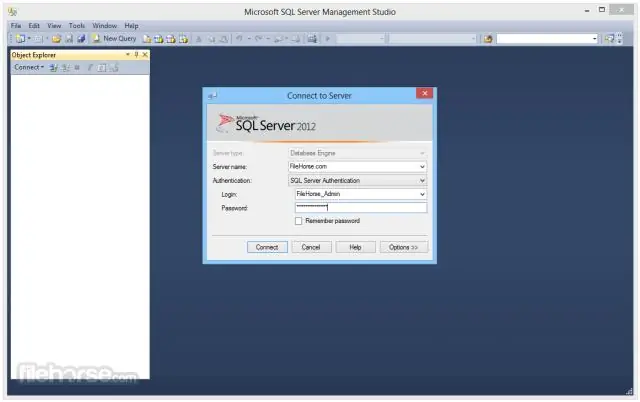

Allez dans le menu Démarrer> Programmes> Outils Microsoft SQL Server 18> Microsoft SQL Server Management Studio 18. L'écran "Se connecter au serveur" apparaîtra sous. Dernière modifié: 2025-01-22 17:01

Artefacts Scrum. En archéologie, le terme « artefact » fait référence à un objet qui a été fabriqué par un humain. Scrum décrit trois artefacts principaux : le Product Backlog, le Sprint Backlog et l'Incrément de produit. Cliquez sur les boutons de lecture ci-dessous pour voir les vidéos. Dernière modifié: 2025-01-22 17:01

REMARQUE : Si le compte est déjà suspendu ou si vous rencontrez des problèmes, vous devez appeler BankMobile (la banque) pour réinitialiser votre identifiant/mot de passe. Vous pouvez les appeler au 1-877-278-1919 en utilisant votre téléphone. Dernière modifié: 2025-01-22 17:01

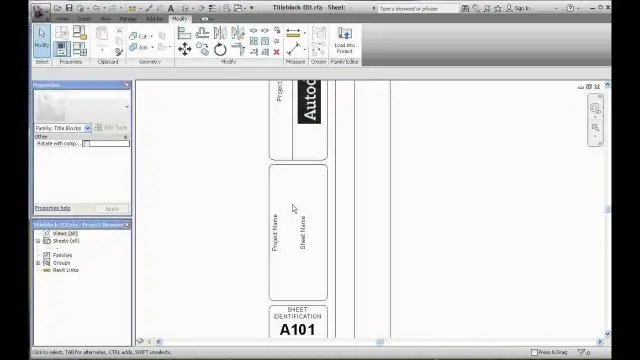

La tête de section de référence comprend une étiquette. Pour modifier le texte de l'étiquette, modifiez le paramètre Étiquette de référence. Pour créer une section de référence : Cliquez sur l'onglet Vue le groupe de fonctions Créer (Section). Dans le panneau Référence, sélectionnez Référencer une autre vue. Sélectionnez une section, la légende d'une section ou le nom d'une vue de dessin dans la liste déroulante. Dernière modifié: 2025-01-22 17:01

Le sous-ensemble d'une chaîne est le caractère ou le groupe de caractères présents à l'intérieur de la chaîne. Tous les sous-ensembles possibles pour une chaîne seront n(n+1)/2. Programme : public class AllSubsets {public static void main(String[] args) {String str = 'FUN'; int len = str. int temp = 0;. Dernière modifié: 2025-01-22 17:01

Solution 2 : Modification des paramètres de révocation de certificat Appuyez sur Windows + R, tapez « inetcpl. cpl" dans la boîte de dialogue et appuyez sur Entrée. Cliquez sur l'onglet Avancé et décochez les options « Vérifier la révocation du certificat de l'éditeur » et « Vérifier la révocation du certificat du serveur ». Dernière modifié: 2025-01-22 17:01

Rechercher ou récupérer un fichier Sur un ordinateur, accédez àdrive.google.com/drive/trash. Cliquez avec le bouton droit sur le fichier que vous souhaitez récupérer. Cliquez sur Restaurer. Dernière modifié: 2025-01-22 17:01

Exécuter sur un émulateur Dans Android Studio, créez un périphérique virtuel Android (AVD) que l'émulateur peut utiliser pour installer et exécuter votre application. Dans la barre d'outils, sélectionnez votre application dans le menu déroulant des configurations d'exécution/débogage. Dans le menu déroulant de l'appareil cible, sélectionnez l'AVD sur lequel vous souhaitez exécuter votre application. Cliquez sur Exécuter. Dernière modifié: 2025-01-22 17:01

Inscription avec un code d'accès Vous pouvez vous inscrire à Connect en quelques étapes simples. Après avoir entré l'URL de la section dans votre navigateur, il vous sera demandé d'entrer votre adresse e-mail (A) et de cliquer sur Commencer (B). Entrez vos informations, acceptez les conditions et Continuez (A). Entrez votre code d'accès (A) et cliquez sur Échanger (B). Dernière modifié: 2025-01-22 17:01

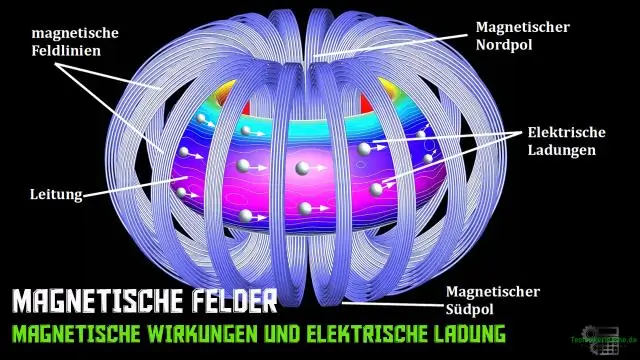

La bande est doublée d'un matériau magnétique avec une « dureté » magnétique modérée. La détection se produit lors de la détection d'harmoniques et de signaux générés par la réponse magnétique du matériau sous des champs magnétiques à basse fréquence. Lorsque le matériau ferromagnétique est magnétisé, il force la bande de métal amorphe à saturation. Dernière modifié: 2025-01-22 17:01

Les types primitifs sont les types de données les plus basiques disponibles dans le langage Java. Il y en a 8 : boolean, byte, char, short, int, long, float et double. Ces types servent de blocs de construction à la manipulation de données en Java. Vous ne pouvez pas définir une nouvelle opération pour de tels types primitifs. Dernière modifié: 2025-01-22 17:01

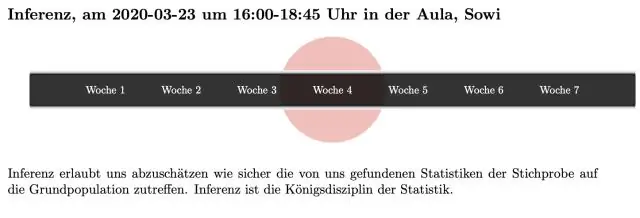

L'inférence statistique est définie comme le processus inférant les propriétés de la distribution donnée sur la base des données. En d'autres termes, il déduit les propriétés de la population en effectuant des tests d'hypothèses et en obtenant des estimations. La généralisation sur la population peut être faite en sélectionnant l'échantillon. Dernière modifié: 2025-01-22 17:01

Cela signifie que vous pouvez, par exemple, vérifier si une variable est définie et si elle est définie sur une certaine valeur - si la variable n'est pas définie, PHP court-circuitera l'instruction if et ne vérifiera pas sa valeur. C'est bien car si vous vérifiez la valeur d'une variable unset, PHP signalera une erreur. Dernière modifié: 2025-01-22 17:01

Non. Si vous avez un routeur existant sur le réseau, vous pouvez connecter votre nœud Velop à l'aide d'un câble Ethernet et configurer le nœud en mode DHCP ou Pont. Vous pouvez également ajouter des nœuds enfants qui répètent le signal du premier nœud ou du nœud parent. Dernière modifié: 2025-01-22 17:01

WebRTC est un projet open source visant à créer un moyen simple et standardisé de fournir des communications en temps réel sur le Web. Dernière modifié: 2025-01-22 17:01

DevOps décrit une culture et un ensemble de processus qui réunissent les équipes de développement et d'exploitation pour mener à bien le développement logiciel. Il permet aux organisations de créer et d'améliorer des produits à un rythme plus rapide qu'avec les approches traditionnelles de développement de logiciels. Et, il gagne en popularité à un rythme rapide. Dernière modifié: 2025-01-22 17:01

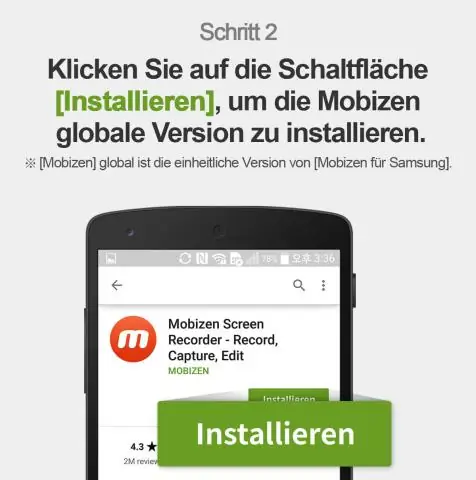

Mobizen est une application qui vous permet de tout enregistrer sur l'écran de votre mobile. N'importe qui avec Mobizen peut facilement enregistrer le jeu ou le jeu de l'application. Dernière modifié: 2025-01-22 17:01

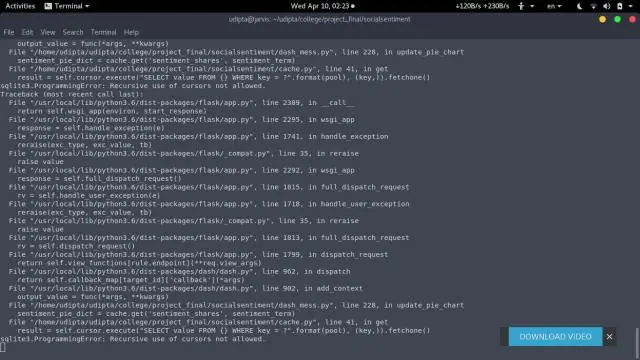

En informatique et en technologie, un curseur de base de données est une structure de contrôle qui permet de parcourir les enregistrements d'une base de données. Les curseurs facilitent le traitement ultérieur en conjonction avec le parcours, comme la récupération, l'ajout et la suppression d'enregistrements de base de données. Dernière modifié: 2025-01-22 17:01

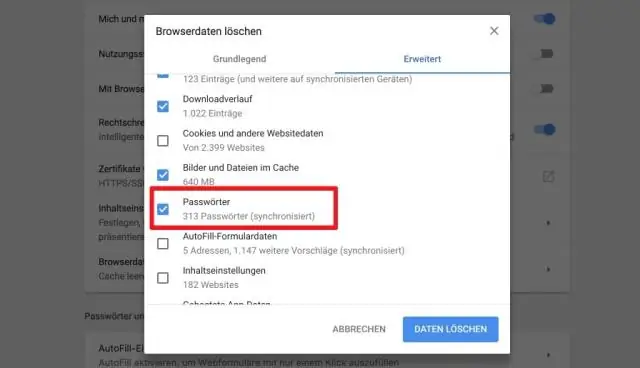

Avec Chrome, c'est un peu plus compliqué. Google n'a pas de fonction de mot de passe principal et n'envisage pas d'en implémenter une. Pour en obtenir un, vous devez utiliser un gestionnaire de mots de passe tiers. LastPass vous permet de configurer un coffre-fort de mots de passe qui remplit automatiquement les formulaires et les mots de passe. Dernière modifié: 2025-01-22 17:01

Le connecteur RJ45 est utilisé dans les réseaux, où vous connectez des ordinateurs ou d'autres éléments de réseau les uns aux autres, tandis que RJ11 est le connecteur de câble utilisé pour les postes téléphoniques, les câbles ADSL et modem, etc. Dernière modifié: 2025-01-22 17:01

Comme un peu d'espace est réservé par le système, cela peut représenter environ 2000 Mo de mémoire que vous pouvez utiliser pour stocker sur une carte 2GBSD. Si chaque image a une taille de 1 Mo, vous pouvez stocker jusqu'à 2000 images sur une carte SD de 2 Go. Dernière modifié: 2025-01-22 17:01

Fondus enchaînés linéaires dans Audacity Alignez les deux pistes que vous souhaitez fondues enchaînées dans la timeline, soit en les éditant, soit en utilisant l'outil de décalage temporel. Lorsque vous êtes aligné, sélectionnez une partie de la piste que vous souhaitez faire disparaître. Allez dans Effet > Fondu enchaîné. Ensuite, dans la piste suivante, sélectionnez la portion que vous voulez faire entrer en fondu. Dernière modifié: 2025-01-22 17:01

Les informations personnellement identifiables, ou PII, sont toutes les données qui pourraient potentiellement être utilisées pour identifier une personne en particulier. Les exemples incluent un nom complet, un numéro de sécurité sociale, un numéro de permis de conduire, un numéro de compte bancaire, un numéro de passeport et une adresse e-mail. Dernière modifié: 2025-01-22 17:01

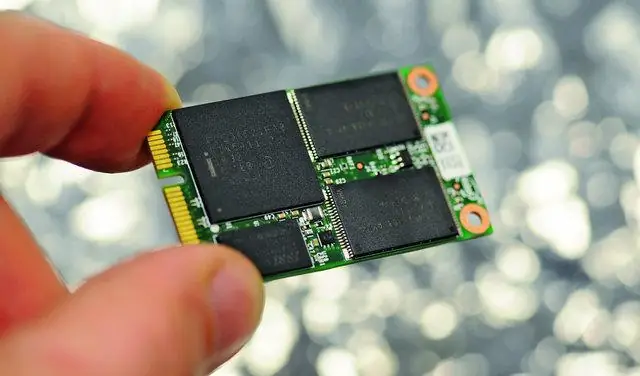

Différence entre SATA I, SATA II et SATA III. x), formellement connue sous le nom de SATA 6 Gb/s, est une interface SATA de troisième génération fonctionnant à 6,0 Gb/s. Le débit de bande passante, qui est pris en charge par l'interface, peut atteindre 600 Mo/s. Cette interface est rétrocompatible avec l'interface SATA 3 Gb/s. Dernière modifié: 2025-01-22 17:01

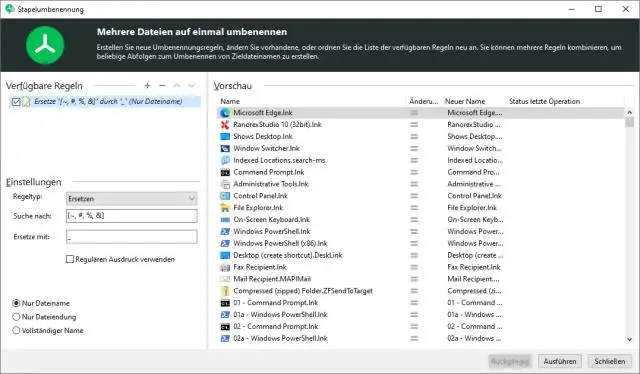

Vous ne pouvez pas utiliser les caractères suivants n'importe où dans un nom de fichier : Tilde. Signe de nombre. Pour cent. Esperluette. Astérisque. Croisillons. Barre oblique inverse. Côlon. Dernière modifié: 2025-01-22 17:01

1. HORLOGE • Les activités sur le bus système sont synchronisées par l'horloge système • Les activités comprennent : le cycle de bus prend 4 états T, où un état T est défini comme la "période" de l'horloge. Dernière modifié: 2025-06-01 05:06

Flash Professional est désormais Adobe Animate À partir de la version de février 2016, Flash Professional a été renommé Adobe Animate. Dernière modifié: 2025-01-22 17:01

L'informatique ubiquitaire (ou « ubicomp ») est un concept de génie logiciel et d'informatique où l'informatique est conçue pour apparaître à tout moment et partout. En ce qui concerne principalement les objets impliqués, il est également connu sous le nom d'informatique physique, d'Internet des objets, d'informatique haptique et de « choses qui pensent ». Dernière modifié: 2025-01-22 17:01

Wordpress ne fonctionnera pas avec Node JS, car wordpress est un CMS qui utilise en interne PHP et MySQL. Mais vous pouvez vous mélanger les deux technologies dans le même serveur. Dernière modifié: 2025-01-22 17:01

Les câbles d'extension USB, également appelés câbles d'extension USB, assurent la connexion des ordinateurs aux périphériques et sont similaires aux câbles USB standard. Alternativement si vous disposez d'un périphérique tel qu'une imprimante, dont le câble est trop court pour atteindre le port USB, vous pouvez ajouter la rallonge. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'icône Paramètres dans le coin inférieur droit du module Antivirus. 4. Dans l'onglet Bouclier, désactivez le commutateur à côté de Bouclier Bitdefender en cliquant dessus. REMARQUE : Il vous sera demandé pendant combien de temps vous souhaitez désactiver la protection. Dernière modifié: 2025-01-22 17:01