Les élèves de quatrième année doivent comprendre le sens des opérations et être capables d'expliquer les relations entre l'addition, la soustraction, la multiplication et la division. Certains enseignants utilisent des problèmes de mots qui impliquent l'addition, la soustraction, la multiplication et la division en utilisant des nombres entiers, des fractions et des nombres décimaux. Dernière modifié: 2025-01-22 17:01

Les tablettes sont bonnes pour voyager. Les tablettes fonctionnent généralement avec les réseaux Wi-Fi et 3G et le grand écran et l'espace de stockage sont parfaits pour les cartes, les guides et les dictionnaires. Considérez votre tablette comme un guide d'auto-stoppeur pour la galaxie. Dernière modifié: 2025-01-22 17:01

Informations système. Le système de traitement central (CPS) est le système automatisé qui traite toutes les demandes d'aide fédérale aux étudiants (FSA), calcule l'admissibilité à l'aide financière et informe les étudiants et les établissements d'enseignement des résultats du calcul de l'admissibilité. Dernière modifié: 2025-01-22 17:01

Le MacBook Air n'a pas de CD, DVD ou SuperDrive. Le MacBook Air est conçu pour être aussi fin et léger que possible et n'inclut donc pas de lecteur optique d'aucune sorte. Il existe quelques solutions de contournement si vous avez vraiment besoin d'un lecteur de CD ou de DVD. Tout d'abord, vous pouvez utiliser l'option Disque distant d'Apple pour installer des programmes. Dernière modifié: 2025-01-22 17:01

Généralement, la chaîne de requête est l'une des techniques de gestion d'état côté client dans ASP.NET dans laquelle la chaîne de requête stocke les valeurs dans l'URL qui sont visibles pour les utilisateurs. Nous utilisons principalement des chaînes de requête pour transmettre des données d'une page à une autre dans asp.net mvc. Dernière modifié: 2025-01-22 17:01

Vous avez besoin d'un accès physique à l'appareil pour installer mSpy. Il fonctionne à la fois sur les téléphones rootés et non rootés, mais la fonction "Instant Messengers Tracking" ne fonctionne que sur les téléphones rootés. La surveillance de Facebook Messenger, WhatsApp, Skype, Viber, Snapchat et Gmail sur Android nécessite l'enracinement de l'appareil cible. Dernière modifié: 2025-01-22 17:01

Mettre à jour Adobe Acrobat manuellement Lancez Acrobat et accédez à Aide > Vérifier les mises à jour. Si une mise à jour est disponible, la boîte de dialogue ci-dessous s'affiche. Cliquez sur Télécharger. La mise à jour est téléchargée en arrière-plan. Une fois la mise à jour installée, la boîte de dialogue Mise à jour réussie s'affiche. Dernière modifié: 2025-01-22 17:01

Réponse courte : non. Cela ne veut pas dire que tous les cordons d'alimentation sont créés égaux, mais je n'ai jamais vu un cordon d'alimentation si mauvais qu'il ne puisse pas supporter le courant maximum typique de 15 A (US) d'une prise. Dernière modifié: 2025-01-22 17:01

Enterprise Mobility + Security E3 comprend Azure Active Directory Premium P1, Microsoft Intune, Azure Information Protection P1, Microsoft Advanced Threat Analytics, Azure Rights Management (partie d'Azure Information Protection) et les droits CAL Windows Server. Dernière modifié: 2025-01-22 17:01

Amazon EC2 est le service Web Amazon que vous utilisez pour créer et exécuter des machines virtuelles dans le cloud (nous appelons ces machines virtuelles des « instances »). Dernière modifié: 2025-01-22 17:01

Ajouter un lien en savoir plus aux publications Tumblr : placez votre curseur là-bas et appuyez sur la touche Entrée pour ajouter une nouvelle ligne vide. Une icône entourée d'un signe plus apparaît à gauche. Cliquez sur le signe plus et quatre icônes apparaîtront. Cliquez sur la quatrième icône - la barre grise avec trois points blancs - pour ajouter un lien en savoir plus. Dernière modifié: 2025-01-22 17:01

Étape 2 : Cliquez sur les trois petits points dans le coin supérieur droit. Vous verrez maintenant l'option pour télécharger la vidéo. Cliquez sur cette option et votre vidéo sera automatiquement enregistrée sur votre téléphone ou votre ordinateur au format MP4. Dernière modifié: 2025-01-22 17:01

La bague Token coûte de 249 $ à 299 $ et est disponible à la commande dès maintenant. En savoir plus sur le fonctionnement de l'anneau sur le site Web de theToken. Dernière modifié: 2025-01-22 17:01

Les téléviseurs intelligents de Samsung et LG sortis en 2016 ou 2017 peuvent désormais obtenir l'application YouTubeTV, et le télécharger est assez simple. Pour LGtelevisions, accédez au LG Content Store, recherchez "YouTube TV" et téléchargez-le une fois que vous l'avez trouvé. Dernière modifié: 2025-01-22 17:01

Si vous avez besoin d'aide supplémentaire pour corriger des informations inexactes, veuillez contacter Strava à l'adresse https://support.strava.com. Strava répondra généralement à votre demande dans les 10-14 jours ouvrables. Dernière modifié: 2025-01-22 17:01

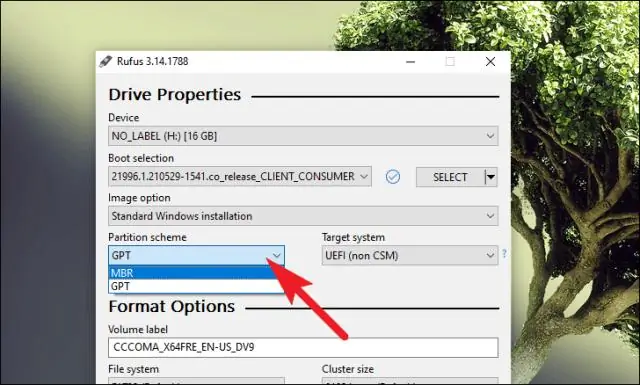

Étapes pour créer une clé USB Windows 7 amorçable pour le support UEFI et les partitions GPT : Ouvrez une ligne de commande en mode administrateur. exécutez DISKPART. tapez LISTE DISQUE. Recherchez le numéro de disque qui représente votre clé USB. tapez SELECT DISK # où # représente le numéro de votre clé USB. tapez NETTOYER. type CREATE PARTITION PRIMARY. Dernière modifié: 2025-01-22 17:01

Les différences entre la ROM (Read Only Memory) et la RAM (Random Access Memory) sont les suivantes : La ROM est une forme de stockage permanent tandis que la RAM est une forme de stockage temporaire. La ROM est une mémoire non volatile tandis que la RAM est une mémoire volatile. La ROM peut contenir des données même sans électricité, tandis que la RAM a besoin d'électricité pour conserver les données. Dernière modifié: 2025-01-22 17:01

Infrastructure, sous-structure(nom) la structure de base ou les caractéristiques d'un système ou d'une organisation. Synonymes : fondation, sous-structure, base, fondation, fondation, sous-structure, pied. infrastructure, base(nom). Dernière modifié: 2025-01-22 17:01

La clé est que l'extension conserve cet historique uniquement lorsque la fenêtre du navigateur de navigation privée est ouverte. Une fois que vous le fermez, votre historique est effacé. Vous pouvez également effacer manuellement votre historique de navigation privée via l'extension avant de fermer le navigateur. Dernière modifié: 2025-01-22 17:01

Définition • Un chiffrement par bloc moderne à clé symétrique chiffre un bloc de n bits de texte en clair ou déchiffre un bloc de n bits de texte chiffré. • L'algorithme de chiffrement ou de déchiffrement utilise une clé de k bits. Dernière modifié: 2025-01-22 17:01

Dans Wireshark, accédez à Préférences -> Protocoles -> TLS et remplacez la préférence de nom de fichier journal (Pré)-Master-Secret par le chemin de l'étape 2. Démarrez la capture Wireshark. Ouvrez un site Web, par exemple https://www.wireshark.org/ Vérifiez que les données décryptées sont visibles. Dernière modifié: 2025-01-22 17:01

Le mode rafale est un paramètre de l'appareil photo de l'iPhone qui vous permet de prendre dix photos par seconde. Cela maximise vos chances de capturer un sujet en mouvement dans la position ou la pose parfaite. Dernière modifié: 2025-01-22 17:01

Dans le centre d'administration, accédez à la page Utilisateurs > Utilisateurs actifs. Sélectionnez l'utilisateur souhaité, développez Paramètres de messagerie, puis sélectionnez Modifier en regard des autorisations de la boîte aux lettres. À côté de Lire et gérer, sélectionnez Modifier. Sélectionnez Ajouter des autorisations, puis choisissez le nom de l'utilisateur ou des utilisateurs que vous souhaitez autoriser à lire les e-mails de cette boîte aux lettres. Dernière modifié: 2025-01-22 17:01

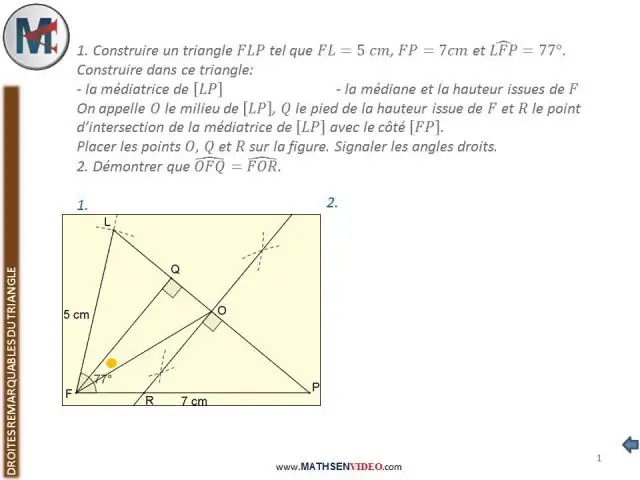

La médiane d'un triangle est un segment joignant n'importe quel sommet au milieu du côté opposé. Les médianes d'un triangle sont concurrentes (elles se coupent en un point commun). Le point de concurrence des médianes est appelé le centre de gravité du triangle. Dernière modifié: 2025-01-22 17:01

Sous Windows, appuyez sur la touche Windows, tapez VPN et cliquez sur l'option Configurer une connexion à un réseau privé virtuel (VPN). (Si vous utilisez Windows8, vous devrez cliquer sur la catégorie Paramètres après la recherche.)Utilisez l'assistant pour entrer l'adresse et les informations de connexion du service VPN que vous souhaitez utiliser. Dernière modifié: 2025-06-01 05:06

Samsung Experience Home repart à zéro avec un nouveau visage et un nouveau nom : One UI Home. Il est livré avec une mise en page d'écran simple, des icônes bien agencées, ainsi que des écrans d'accueil et d'applications parfaitement adaptés aux appareils Galaxy. Dernière modifié: 2025-01-22 17:01

En informatique, un entrepôt de données (DW ou DWH), également connu sous le nom d'entrepôt de données d'entreprise (EDW), est un système utilisé pour le reporting et l'analyse de données, et est considéré comme un composant essentiel de la business intelligence. Les DW sont des référentiels centraux de données intégrées provenant d'une ou plusieurs sources disparates. Dernière modifié: 2025-01-22 17:01

Le voyant rouge est l'indicateur de batterie faible. Lors du remplacement des piles, utilisez uniquement des piles alcalines neuves, fraîches et de qualité supérieure. Dernière modifié: 2025-01-22 17:01

Un schéma d'authentification est un module qui implémente un moyen pour un utilisateur de s'authentifier auprès de SimpleID. En particulier, un schéma d'authentification vérifie les informations d'identification présentées par l'utilisateur par rapport à un magasin de données contenant des informations sur l'utilisateur et détermine si les informations d'identification correspondent à celles stockées dans le magasin de données. Dernière modifié: 2025-01-22 17:01

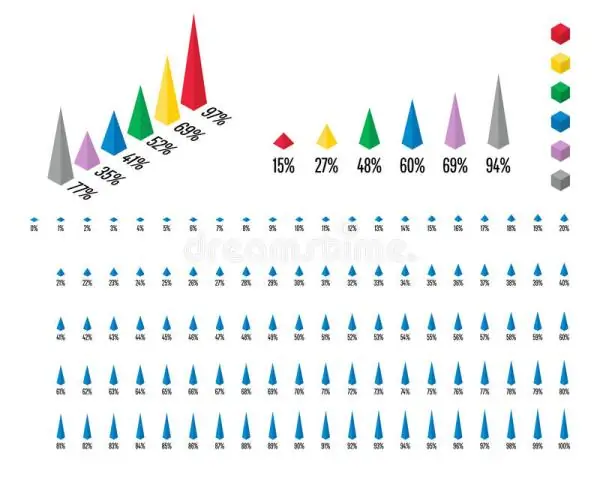

Un graphique à barres est un graphique qui trace des données à l'aide de barres ou de colonnes rectangulaires (appelées bacs) qui représentent la quantité totale d'observations dans les données pour cette catégorie. Les graphiques à barres sont couramment utilisés dans l'analyse financière pour afficher des données. Un graphique de volume d'actions est un type couramment utilisé de graphique à barres verticales. Dernière modifié: 2025-06-01 05:06

Aucune erreur let message = 'bonjour'; message = 123456; Les langages de programmation qui permettent de telles choses sont appelés « typés dynamiquement », ce qui signifie qu'il existe des types de données, mais que les variables ne sont liées à aucun d'entre eux. Il existe huit types de données de base en JavaScript. Dernière modifié: 2025-01-22 17:01

C'est ce qu'on appelle la protection des données. Le stockage de données est donc très important car il protège et récupère vos données chaque fois que vous en avez besoin. Étant donné que les données peuvent désormais être stockées dans le cloud, la fonction de sécurité augmente également. Dernière modifié: 2025-01-22 17:01

Instructions étape par étape pour convertir et lire MKV sur Sony TV : Étape 1 Lancez Wondershare UniConverter et ajoutez les fichiers MKV à lire sur Sony TV. Téléchargez, installez et lancez Wondershare UniConverter sur votre PC/Mac. Étape 2 Sélectionnez le format compatible Sony TV comme sortie. Étape 3 Convertissez MKV en téléviseur Sony pour la lecture. Dernière modifié: 2025-01-22 17:01

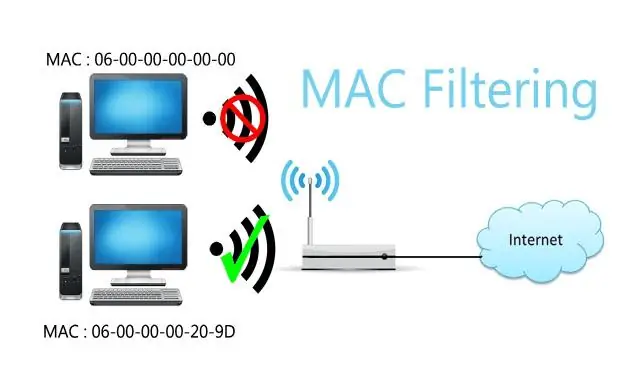

Le filtrage MAC est une méthode de sécurité basée sur le contrôle d'accès. Le routeur permet de configurer une liste d'adresses MAC autorisées dans son interface Web, vous permettant de choisir quels appareils peuvent se connecter à votre réseau. Le routeur a un certain nombre de fonctions conçues pour améliorer la sécurité du réseau mais toutes ne sont pas utiles. Dernière modifié: 2025-01-22 17:01

Iso. Ce fichier image se trouve dans le répertoire d'installation d'Oracle VM VirtualBox. Pour installer les suppléments invité pour une machine virtuelle particulière, vous montez ce fichier ISO dans votre machine virtuelle en tant que CD-ROM virtuel et installez à partir de là. Dernière modifié: 2025-01-22 17:01

Les directives angulaires sont utilisées pour étendre la puissance du HTML en lui donnant une nouvelle syntaxe. Chaque directive a un nom - soit un nom prédéfini comme ng-repeat, soit un nom personnalisé qui peut être appelé n'importe quoi. Etchaque directive détermine où elle peut être utilisée : dans un élément, un attribut, une classe ou un commentaire. Dernière modifié: 2025-01-22 17:01

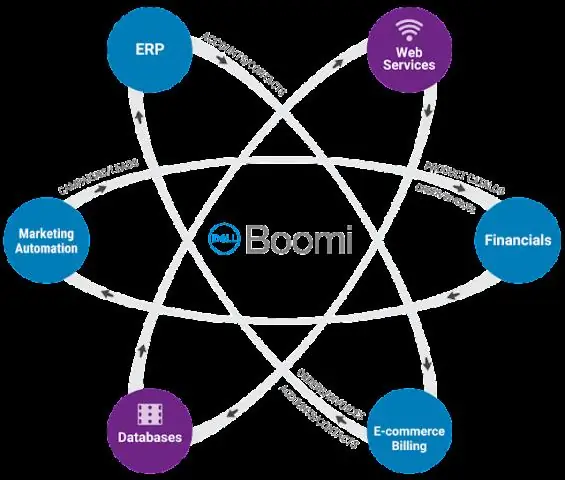

Dell Boomi Molecule est un environnement d'exécution en cluster à locataire unique qui s'exécute séparément de la plate-forme, permettant à plusieurs processus de s'exécuter simultanément. La molécule Boomi peut être déployée sur plusieurs serveurs pour améliorer l'équilibrage de charge et assurer une haute disponibilité pour les processus d'intégration critiques. Dernière modifié: 2025-01-22 17:01

Les étiquettes sont des balises qui peuvent être associées à des histoires. Vous pouvez les utiliser pour organiser votre Icebox et garder une trace des histoires associées (par exemple, toutes les histoires d'une fonctionnalité ou d'une version). Ils peuvent aider à rendre plus visibles certains aspects de votre flux de travail et à signaler des histoires bloquées ou nécessitant une discussion. Dernière modifié: 2025-01-22 17:01

Créez un volume Docker à l'intérieur du conteneur dans /var/jenkins_home (le répertoire de base de Jenkins) Exécutez Jenkins sur le port 8080 (comme défini par le paramètre -p) Si vous aviez tout fait manuellement, vous auriez dû : Installer Java. Installez Jenkins. Installez les plug-ins requis. Configurez Jenkins. Créez une nouvelle version. Exécuter la construction. Dernière modifié: 2025-01-22 17:01

Branché, pas en charge Cliquez avec le bouton droit sur chaque élément et choisissez Désinstaller l'appareil. Éteignez votre ordinateur portable. Débranchez le câble d'alimentation de votre ordinateur portable. Si votre ordinateur portable est équipé d'une batterie amovible, retirez-la. Remettez la batterie en place si vous l'avez retirée. Branchez votre ordinateur portable. Allumez votre ordinateur portable. Dernière modifié: 2025-01-22 17:01