Python n'est pas très bon pour la programmation simultanée liée au processeur. Le GIL fera (dans de nombreux cas) faire fonctionner votre programme comme s'il fonctionnait sur un seul cœur - ou même pire. Si votre application est liée aux E/S, Python peut être une solution sérieuse car le GIL est normalement publié lors des appels bloquants. Dernière modifié: 2025-01-22 17:01

Le noyau Linux est un noyau de système d'exploitation libre et open-source, monolithique, de type Unix. Dans le cadre des fonctionnalités du noyau, les pilotes de périphériques contrôlent le matériel; Les pilotes de périphériques « principaux » (inclus dans le noyau) sont également censés être très stables. Dernière modifié: 2025-01-22 17:01

Ouvrez Skype Entreprise et connectez-vous. Faites un clic droit sur l'utilisateur avec lequel vous souhaitez organiser une visioconférence. Sélectionnez Démarrer la réunion Zoom pour démarrer une session de réunion Zoom avec votre contact. Cela ouvrira automatiquement Zoom et démarrera la réunion. Dernière modifié: 2025-01-22 17:01

Utilisez-les pour vous protéger, ainsi que vos collègues et votre famille contre la fraude. Soyez prudent lorsque vous partagez votre numéro de sécurité sociale. Verrouillez vos comptes de médias sociaux. Méfiez-vous du Wi-Fi public. Soyez créatif avec les questions de sécurité. Utilisez des mots de passe forts. Naviguez en privé. Attention aux escroqueries par phishing. Dernière modifié: 2025-01-22 17:01

1 gang = signifie 1 interrupteur/prise sur une plaque. 2 gangs = signifie 2 interrupteurs/prises sur une plaque, etc. 1 voie = signifie qu'une lumière ne peut être contrôlée qu'à partir de cet interrupteur. 2 voies = signifie qu'un feu peut être contrôlé à partir de deux sources, généralement utilisé pour le contrôle d'un phare d'atterrissage. Dernière modifié: 2025-01-22 17:01

L'IAS (synonymes incluent mémoire, mémoire principale, unité de mémoire, mémoire à accès aléatoire, RAM ou mémoire primaire) est l'endroit où les programmes et les données nécessaires aux programmes sont conservés, prêts à être récupérés puis décodés et exécutés par le CPU. La CPU peut également utiliser cet endroit pour stocker les résultats de tout traitement qu'elle effectue. Dernière modifié: 2025-01-22 17:01

Espace réservé. L'espace réservé est du texte affiché lorsque l'étiquette est flottante mais que l'entrée est vide. Il est utilisé pour donner à l'utilisateur un indice supplémentaire sur ce qu'il doit saisir dans l'entrée. L'espace réservé peut être spécifié en définissant l'attribut placeholder sur l'élément ou. Dernière modifié: 2025-01-22 17:01

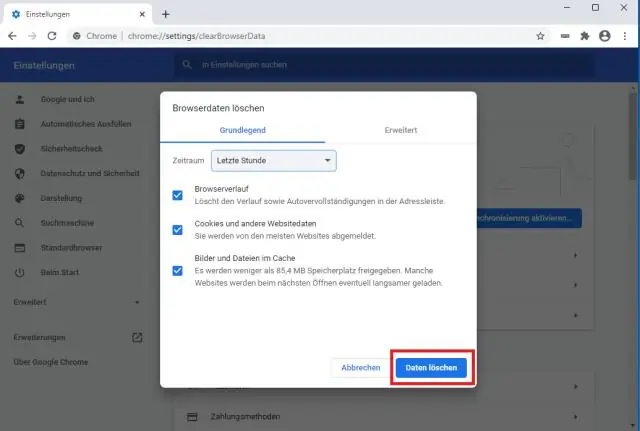

Après avoir lancé les paramètres, sélectionnez la vignette Personnalisation. Lorsque la fenêtre de personnalisation apparaît, sélectionnez l'onglet Démarrer pour accéder aux paramètres indiqués dans la figure D. Ensuite, désactivez l'option Afficher les éléments récemment ouverts dans les listes de raccourcis au démarrage ou la barre des tâches. Dès que vous le faites, tous les éléments récents seront effacés. Dernière modifié: 2025-01-22 17:01

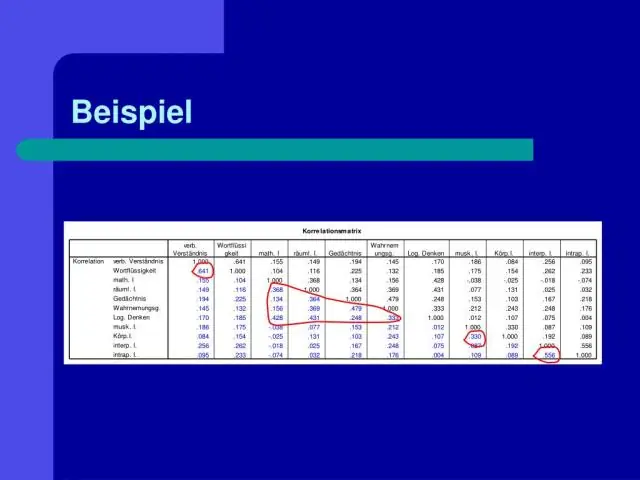

Par conséquent, selon Guilford, il existe 5 x 6 x 6 = 180 capacités ou facteurs intellectuels (ses recherches n'ont confirmé qu'environ trois capacités comportementales, elles ne sont donc généralement pas incluses dans le modèle). Dernière modifié: 2025-01-22 17:01

Optez pour des t-shirts et des chemisiers roses. Tout le monde sait que la couleur préférée de Barbie est le rose. Obtenez un jean et un short taille haute délavés à l'acide. Recherchez des robes décontractées dans des tons de rose. Portez des talons, même avec des tenues décontractées. Procurez-vous un petit sac à main rose ou un sac à dos rose. Envisagez un soutien-gorge push-up ou un corset. Dernière modifié: 2025-01-22 17:01

Vous pouvez également vérifier les CSR et les certificats à l'aide de nos outils en ligne. Vérifiez une demande de signature de certificat (CSR) openssl req -text -noout -verify -in CSR.csr. Vérifier une clé privée openssl rsa -in privateKey.key -check. Vérifier un certificat openssl x509 -in certificate.crt -text -noout. Dernière modifié: 2025-06-01 05:06

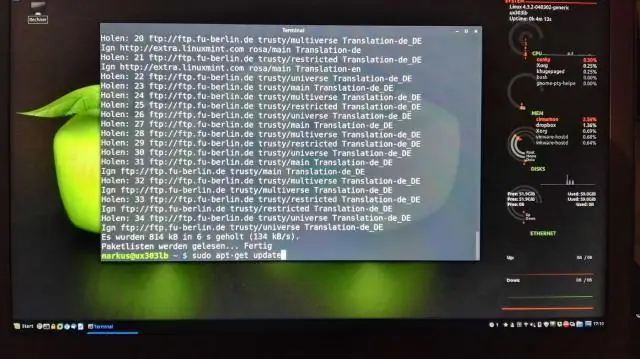

Pour installer le logiciel open source NGINX, suivez ces étapes : Accédez à votre terminal. Ajoutez la clé : $ sudo apt-key add nginx_signing.key. Changez de répertoire en /etc/apt. Mettez à jour le logiciel NGINX : $ sudo apt-get update. Installez NGINX : $ sudo apt-get install nginx. Tapez Y lorsque vous y êtes invité. Démarrer NGINX : $ sudo service nginx start. Dernière modifié: 2025-01-22 17:01

Cet homme avait la détermination de devenir quelqu'un dans la vie en faisant tout ce qu'il faisait. Alexander Graham Bell montre des caractéristiques héroïques par sa pure gentillesse envers les autres et sa forte détermination à inventer. Alexander Graham Bell a fait preuve de compassion envers les autres, avec et sans handicap. Dernière modifié: 2025-01-22 17:01

Saisissez d'abord le texte à chiffrer ou à déchiffrer dans le champ de saisie. Saisissez ensuite le mot de passe et choisissez si vous souhaitez crypter ou décrypter le texte saisi. Enfin, cliquez simplement sur le bouton intitulé « Crypter/Décrypter le texte » pour démarrer le processus. Dernière modifié: 2025-01-22 17:01

5 réponses Ouvrez Postman. Cliquez sur le bouton En-têtes et entrez Content-Type comme en-tête et application/json dans la valeur. Sélectionnez POST dans la liste déroulante à côté de la zone de texte URL. Sélectionnez raw à partir des boutons disponibles sous la zone de texte URL. Sélectionnez JSON dans la liste déroulante suivante. Dernière modifié: 2025-01-22 17:01

Vous pouvez ouvrir et enregistrer de nombreux types de fichiers sur votre Chromebook, tels que des documents, des PDF, des images et des fichiers multimédias. Découvrez quels types de fichiers sont pris en charge sur votre Chromebook. Le disque dur de votre Chromebook a un espace limité, votre Chromebook supprimera donc parfois les fichiers téléchargés pour libérer de l'espace. Dernière modifié: 2025-01-22 17:01

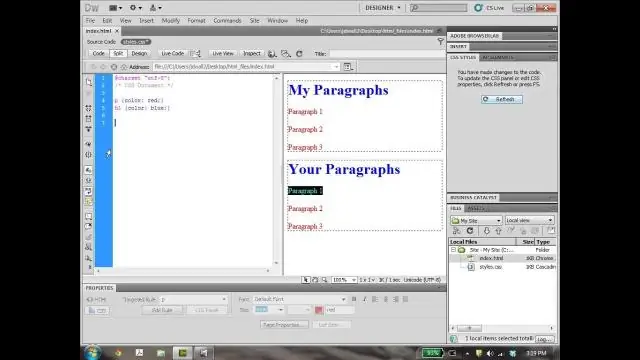

4Dans le panneau Sélecteurs, double-cliquez sur le nom du sélecteur. Commencez à saisir le nom de la balise HTML, puis sélectionnez la balise dans la liste déroulante qui s'affiche. Vous pouvez saisir le nom de n'importe quelle balise HTML pour créer un style à l'aide du sélecteur de balise. Dernière modifié: 2025-01-22 17:01

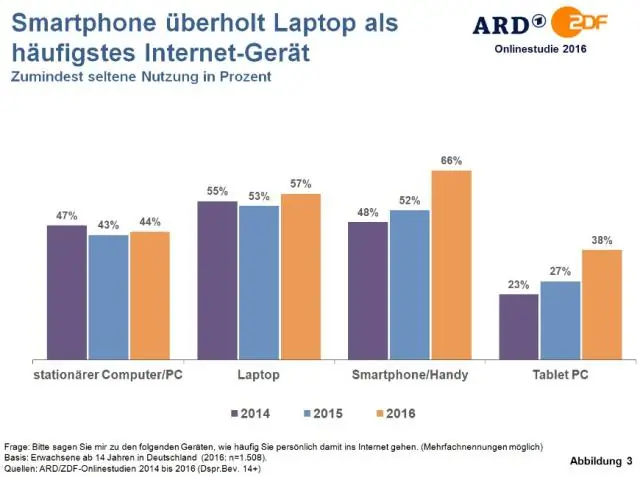

Un forfait de données de 2 Go vous permettra de naviguer sur Internet pendant environ 24 heures, de diffuser 400 chansons ou de regarder 4 heures de vidéo en définition standard. Dernière modifié: 2025-01-22 17:01

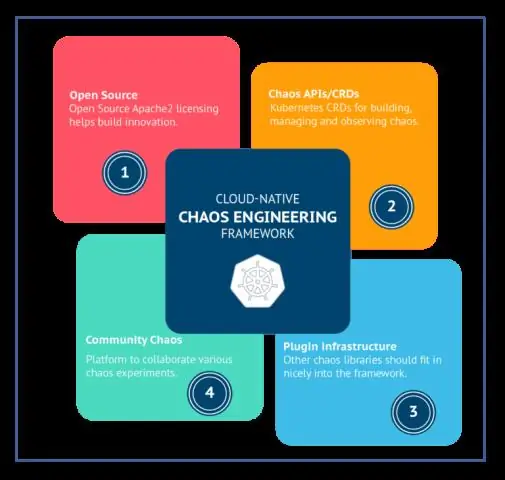

Cloud natif est un terme utilisé pour décrire les environnements basés sur des conteneurs. Les technologies natives du cloud sont utilisées pour développer des applications construites avec des services conditionnés dans des conteneurs, déployés en tant que microservices et gérés sur une infrastructure élastique via des processus DevOps agiles et des workflows de livraison continue. Dernière modifié: 2025-01-22 17:01

L'indice de profil analytique ou API est une classification des bactéries basée sur des expériences, permettant une identification rapide. Ce système est développé pour une identification rapide des bactéries cliniquement pertinentes. De ce fait, seules les bactéries connues peuvent être identifiées. Dernière modifié: 2025-01-22 17:01

La première violation annoncée, signalée en septembre 2016, s'était produite vers la fin de 2014 et affectait plus de 500 millions de Yahoo! comptes utilisateur. Dernière modifié: 2025-01-22 17:01

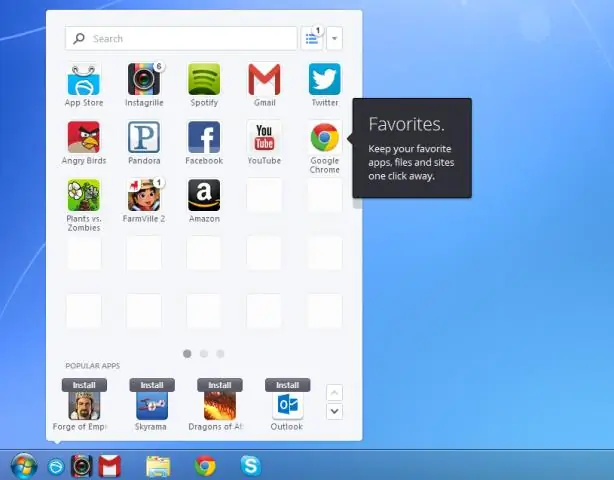

Lorsqu'on se réfère à un navigateur Internet, un signet ou un signet électronique est une méthode d'enregistrement de l'adresse d'une page Web. Lorsque vous utilisez la plupart des navigateurs, appuyez sur Ctrl+D pour marquer la page que vous consultez. Dans MicrosoftInternet Explorer, les signets sont appelés favoris.Astuce. Dernière modifié: 2025-01-22 17:01

Pour chaque fichier, vous utilisez l'AWS CLI pour charger les données dans DynamoDB. Télécharger l'exemple d'archive de fichier de données Téléchargez l'exemple d'archive de données (sampledata. zip) en utilisant ce lien : sampledata. Zip *: français. Extraire le. json des fichiers de données de l'archive. Copiez le. json dans votre répertoire actuel. Dernière modifié: 2025-01-22 17:01

Sergey Glazunov, un étudiant russe, a réussi à pirater un ordinateur exécutant un navigateur Chrome en utilisant un exploit jamais vu auparavant, rapporte Forbes. Glazunov a contourné la restriction « bac à sable » du navigateur, qui tiendrait normalement un pirate à l'écart du reste du système d'un ordinateur s'il était capable de casser le navigateur. Dernière modifié: 2025-01-22 17:01

Tc Server Developer Edition inclut Tomcat Web Application Manager, une application Web que vous pouvez utiliser pour déployer et gérer les applications tc Runtime. L'édition Developer est distribuée sous forme de fichier ZIP ou TAR compressé avec les noms suivants : pivotal-tc-server-developer-version. Dernière modifié: 2025-01-22 17:01

Validateur CSS : Ce validateur vérifie la validité CSS des documents Web en HTML, XHTML etc. Un avantage de HTML Tidy est d'utiliser une extension vous permettant de vérifier vos pages directement dans le navigateur sans avoir à visiter l'un des sites de validateurs. Dernière modifié: 2025-01-22 17:01

Comment réparer le SrtTrail. txt Erreur Windows 10 : effectuez une restauration du système. Retirez et remplacez la batterie de votre ordinateur portable. Déconnectez vos périphériques USB. Exécutez l'invite de commande à partir du menu Options de démarrage de Windows 10. Exécutez la commande CHKDSK. Désactivez la réparation automatique au démarrage. Exécuter l'invite de commande via le mode sans échec avec mise en réseau. Dernière modifié: 2025-01-22 17:01

Comment convertir un mp3 en zip ? Téléchargez un fichier mp3. Sélectionnez « to zip » Sélectionnez zip ou tout autre format que vous souhaitez convertir (plus de 200 formats pris en charge) Téléchargez votre fichier zip. Attendez que votre fichier soit converti et cliquez sur télécharger le fichier zip. Dernière modifié: 2025-01-22 17:01

App Explorer est une application légitime développée par SweetLabs et est souvent regroupée sur des appareils produits par de grandes entreprises comme Lenovo. Apparemment, l'application est conçue comme une alternative à la boutique Web de Microsoft, qui aide les utilisateurs à parcourir, télécharger et mettre à jour diverses applications. Dernière modifié: 2025-01-22 17:01

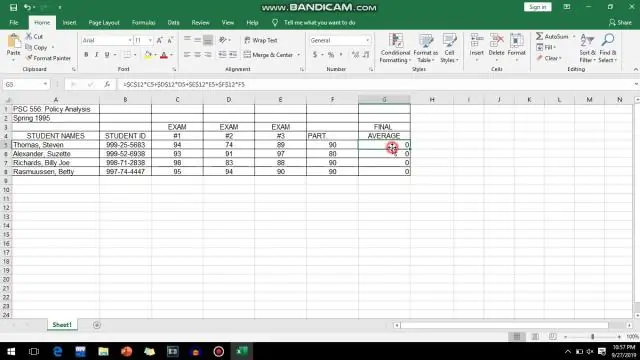

Une feuille de calcul active est la feuille de calcul actuellement ouverte. Par exemple, dans l'image Excel ci-dessus, les onglets de feuille au bas de la fenêtre affichent « Feuille 1 », « Feuille 2 » et « Feuille 3 », avec la Feuille 1 comme feuille de calcul active. L'onglet actif a généralement un fond blanc derrière le nom de l'onglet. Dernière modifié: 2025-01-22 17:01

Branchez le câble 3,5 mm vers RCA dans la prise 3,5 mm de la caméra vidéo. La plupart des caméras ont ceci. Le port de la caméra vidéo est de la même taille qu'un port pour écouteurs. Il permet de connecter l'audio et la vidéo de la caméra à un téléviseur, ou dans ce cas, le vidéoprojecteur. Dernière modifié: 2025-06-01 05:06

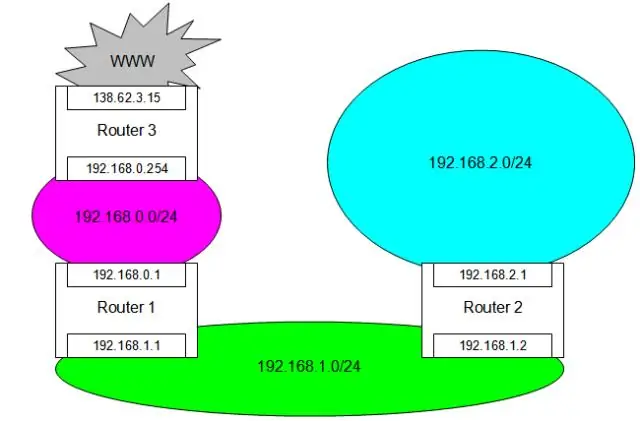

Le routage basé sur les chemins d'URL vous permet d'acheminer le trafic vers des pools de serveurs principaux en fonction des chemins d'URL de la demande. L'un des scénarios consiste à acheminer les demandes de différents types de contenu vers différents pools de serveurs principaux. Cela garantit que le trafic est acheminé vers le bon back-end. Dernière modifié: 2025-01-22 17:01

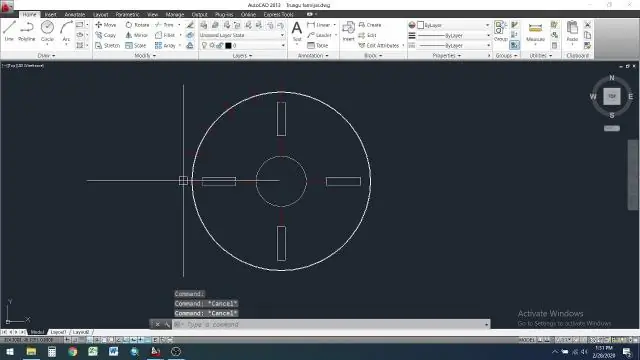

Crée des copies d'objets disposés dans un motif. Vous pouvez créer des copies d'objets dans un réseau rectangulaire, polaire ou de trajectoire régulièrement espacé. Distribue des copies de l'objet sélectionné dans n'importe quelle combinaison de lignes, de colonnes et de niveaux (identique à la commande ARRAYRECT). Dernière modifié: 2025-01-22 17:01

Votre navigateur Web utilise le port 80 sortant pour effectuer des requêtes Web. Par conséquent, si vous bloquez le port 80 entrant, vous ne bloquez que les tentatives des autres utilisateurs de se connecter au serveur Web que vous exécutez sur votre ordinateur (ce que vous n'êtes probablement pas). Bloquez le port sortant 80 et vous empêcherez votre navigateur Web de surfer sur Internet. Dernière modifié: 2025-01-22 17:01

HTML5 - Syntaxe. Annonces. Le langage HTML 5 a une syntaxe HTML « personnalisée » qui est compatible avec les documents HTML 4 et XHTML1 publiés sur le Web, mais n'est pas compatible avec les fonctionnalités SGML plus ésotériques de HTML 4. Dernière modifié: 2025-01-22 17:01

Les informations personnellement identifiables (PII) sont toutes les données qui pourraient potentiellement identifier un individu spécifique. Toute information pouvant être utilisée pour distinguer une personne d'une autre et pouvant être utilisée pour désanonymiser des données auparavant anonymes peut être considérée comme une PII. Dernière modifié: 2025-01-22 17:01

L'USB 3.0 SuperSpeed (alias 3.1/3.2 Gen1) n'est qu'une spécification qui cible des vitesses de transfert de 5 Gbit/s (625 Mo/s) tandis que l'USB A est un connecteur : les câbles qui prennent en charge l'USB 3.0 auront du plastique bleu à l'intérieur du connecteur USB A par rapport à l'USB Connecteurs 2.0 généralement blancs. Dernière modifié: 2025-01-22 17:01

Les vers causent des dommages similaires aux virus, en exploitant les failles des logiciels de sécurité et en volant potentiellement des informations sensibles, en corrompant des fichiers et en installant une porte dérobée pour l'accès à distance au système, entre autres problèmes. Dernière modifié: 2025-01-22 17:01

Il est présent dans toutes les éditions, y compris la version gratuite de Visual Studio Community Edition. Cela signifie que Xamarin est désormais gratuit pour les particuliers, les projets open source, la recherche universitaire et les petites équipes. Dernière modifié: 2025-01-22 17:01

Cliquez sur « Base de données actuelle », si la table de destination se trouve dans la base de données actuelle, puis cliquez sur la zone de liste déroulante « Nom de la table ». Sélectionnez la table à laquelle vous souhaitez ajouter les enregistrements de la table source. Sinon, cliquez sur 'Une autre base de données' et tapez le nom et l'emplacement de la base de données qui contient la table de destination. Dernière modifié: 2025-01-22 17:01