Ne connectez pas plusieurs multiprises ensemble pour augmenter le nombre de prises disponibles. Cependant, vous pouvez temporairement brancher une rallonge sur une multiprise. Si vous utilisez des multiprises ou des rallonges à plusieurs endroits de votre maison, envisagez de faire appel à un électricien pour installer plus de prises. Dernière modifié: 2025-01-22 17:01

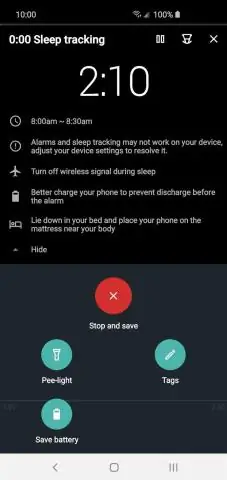

Google a annoncé aujourd'hui que, enfin, Google Fit peut récupérer les données d'autres applications populaires de suivi de la condition physique et des aliments, telles que MyFitnessPal, Fatsecret, Lifesum ou LoseIt. Il apportera également des données de sommeil de l'application Sleepas Android, ou d'appareils comme le Xiaomi Mi Band et le Mi Band 1S ou le Basis Peak. Dernière modifié: 2025-01-22 17:01

LoopBack est un Node open source hautement extensible. js qui vous permet de : Créer des API REST dynamiques de bout en bout avec peu ou pas de codage. Incorporer des relations de modèle et des contrôles d'accès pour les API complexes. Dernière modifié: 2025-01-22 17:01

Un programme informatique est généralement écrit par un programmeur informatique dans un langage de programmation. À partir du programme sous sa forme de code source lisible par l'homme, un compilateur ou un assembleur peut dériver du code machine, une forme constituée d'instructions que l'ordinateur peut exécuter directement. Dernière modifié: 2025-01-22 17:01

Avec Zend Guard, vous pouvez encoder et masquer votre code PHP, pour empêcher une utilisation sans licence et une ingénierie inverse. Zend Guard maximise la rentabilité des logiciels en : Limitant la duplication ou l'utilisation non autorisée de vos applications. Veiller à ce que seuls les clients sous licence utilisent vos produits - d'une manière conforme à votre licence. Dernière modifié: 2025-01-22 17:01

Tout d'abord, l'usurpation GPS en elle-même n'est pas illégale, à moins qu'elle ne soit faite dans l'intention de frauder quelqu'un. Personne n'est victime de fraude ici; en fait, les usurpateurs sont parmi les plus gros dépensiers qui jouent à PoGo. Dernière modifié: 2025-01-22 17:01

Comment utiliser la fonction DATEADD() et exemples Ajouter 30 jours à une date SELECT DATEADD(DD,30,@Date) Ajouter 3 heures à une date SELECT DATEADD(HOUR,-3,@Date) Soustraire 90 minutes de la date SELECT DATEADD (MINUTE,-90,@Date) Consultez le tableau pour obtenir une liste de toutes les options. Dernière modifié: 2025-01-22 17:01

Renouveler votre compte d'hébergement Connectez-vous à votre compte Bluehost cPanel. Sélectionnez l'icône « compte » dans le coin supérieur droit. Si vous souhaitez mettre à niveau ou rétrograder votre plan d'hébergement, passez au renouvellement manuel, puis cliquez sur le bouton Mettre à niveau. Les mises à niveau, rétrogradations et options de renouvellement disponibles seront répertoriées. Dernière modifié: 2025-01-22 17:01

Spect est un mot racine qui signifie regarder. Rachel L. inspecte. le respect. spectaculaire. Dernière modifié: 2025-01-22 17:01

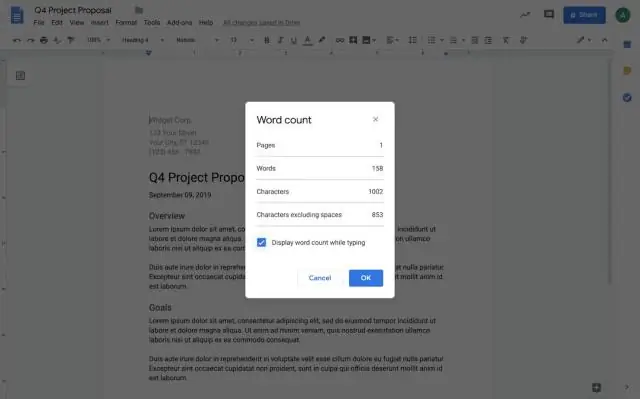

Le quota de stockage pour Google Docs est distinct du quota de stockage pour Gmail. Les utilisateurs de GoogleDocs n'ont aucune limite quant au nombre de documents, feuilles de calcul, présentations, formulaires et dessins Google qu'ils peuvent avoir. Chaque utilisateur dispose de 1 Go de stockage dans Google Docs. Les utilisateurs peuvent acheter de l'espace de stockage supplémentaire pour environ $. Dernière modifié: 2025-01-22 17:01

8 façons simples de dépanner la connexion réseau Vérifiez vos paramètres. Tout d'abord, vérifiez vos paramètres Wi-Fi. Vérifiez vos points d'accès. Vérifiez vos connexions WAN (réseau étendu) et LAN (réseau local). Contourner les obstacles. Redémarrez le routeur. Vérifiez le nom et le mot de passe Wi-Fi. Vérifiez les paramètres DHCP. Mettez à jour Windows. Ouvrir les diagnostics réseau Windows. Dernière modifié: 2025-01-22 17:01

En fait, Shadowsocks n'a rien à voir avec VPN. Ce n'est pas un VPN, c'est un intermédiaire. VPN est une interface système virtuelle à laquelle vous pouvez tout envoyer. Intermédiaire (Shadowsocks) est un serveur utilisé pour transmettre des informations à un autre. Dernière modifié: 2025-01-22 17:01

NET propose différentes méthodes pour authentifier un utilisateur : Authentification anonyme. Authentification de base. Authentification de résumé. Authentification Windows intégrée. Authentification par certificat. Authentification des ports. Authentification par formulaires. Utilisation de cookies. Dernière modifié: 2025-01-22 17:01

Aperçu. Red Hat JBoss A-MQ, basé sur Apache ActiveMQ, est un système de messagerie compatible JMS 1.1. Il se compose d'un courtier et de bibliothèques côté client qui permettent la communication à distance entre les applications clientes distribuées. Dernière modifié: 2025-01-22 17:01

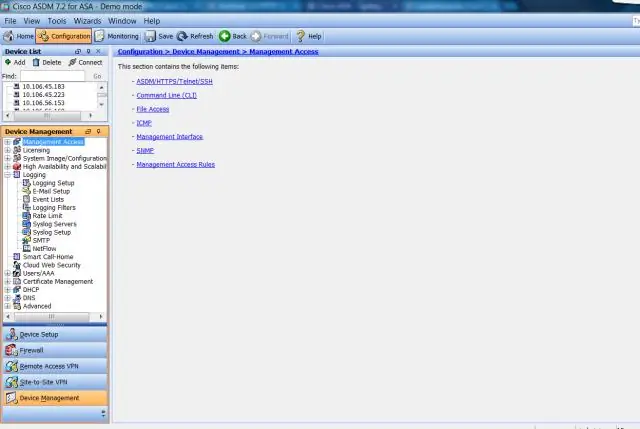

La commande 'logging trap' limite la journalisation. messages envoyés aux serveurs syslog aux messages à cela. niveau et des niveaux numériquement inférieurs. La valeur par défaut est. « informationnel » (niveau 6). Dernière modifié: 2025-01-22 17:01

Suivez ces étapes : Utilisez docker ps pour voir le nom du conteneur existant. Ensuite, utilisez la commande docker exec -it /bin/bash pour obtenir un shell bash dans le conteneur. Ou utilisez directement docker exec -it pour exécuter la commande que vous spécifiez dans le conteneur. Dernière modifié: 2025-06-01 05:06

Quant au jeu, il nécessite généralement une bonne carte vidéo dédiée et un processeur Intel i7 quadricœur pour fonctionner facilement. Étant donné que l'ordinateur portable testé ne dispose que de la carte graphique Intel HD 620 de base intégrée au processeur dual-core i5, le potentiel de jeu est limité. Dernière modifié: 2025-01-22 17:01

Avec deux fois plus d'espace que la clé USB de 2 Go, la clé USB de 4 Go est idéale pour une utilisation plus modérée. Les étudiants les utiliseront souvent pour conserver des sauvegardes de projets et de documents, car 4 Go offrent suffisamment pour accueillir un grand nombre de ces types de fichiers. Dernière modifié: 2025-01-22 17:01

Les meilleurs trackers de fitness pour 2019 Apple Watch Series 5. PDSF : 399,00 $. Fitbit Inspire RH. PDSF : 99,95 $. Fitbit Versa 2. PDSF : 199,95 $. Samsung Galaxy Fit. PDSF : 99,99 $. Fitbit Ionique. PDSF : 299,95 $. Garmin Vivosmart 4. PDSF : 129,99 $. Anneau de motivation. PDSF : 199,99 $. Polaire A370. PDSF : 149,95 $. Dernière modifié: 2025-01-22 17:01

1. Méthode univariée. L'une des méthodes les plus simples pour détecter les valeurs aberrantes est l'utilisation de boîtes à moustaches. Une boîte à moustaches est un affichage graphique pour décrire les distributions des données. Les box plots utilisent la médiane et les quartiles inférieur et supérieur. Dernière modifié: 2025-01-22 17:01

DNS utilise une hiérarchie pour gérer son système de base de données distribué. La hiérarchie DNS, également appelée espace de noms de domaine, est une structure arborescente inversée, un peu comme eDirectory. L'arborescence DNS a un seul domaine au sommet de la structure appelé domaine racine. Un point ou un point (.) est la désignation du domaine racine. Dernière modifié: 2025-01-22 17:01

Un booléen est un type de données qui peut stocker une valeur True ou False. Ceci est souvent stocké sous la forme 1 (vrai) ou 0 (faux). Il porte le nom de George Boole qui a défini pour la première fois un système algébrique de logique au 19ème siècle. Dernière modifié: 2025-01-22 17:01

Composants d'applications Web. Toutes les applications de base de données Web ont trois composants principaux : un navigateur Web (ou client), un serveur d'applications Web et un serveur de base de données. Dernière modifié: 2025-01-22 17:01

Voir l'emplacement actuel n'est possible que si la personne partage son emplacement actuel. Personnes dans le répertoire public Skype, vous pouvez voir leur emplacement lorsque vous les recherchez. Faites défiler vers le bas et vous verrez leurs informations de localisation si elles sont répertoriées. Dernière modifié: 2025-01-22 17:01

Google confirme que la prochaine version d'Android utilisera l'OpenJDK open source d'Oracle pour les API Java. Google remplace sa mise en œuvre des interfaces de programmation d'applications (API) Java dans Android par OpenJDK, la version open source du Java Development Kit (JDK) d'Oracle. Dernière modifié: 2025-01-22 17:01

Vous saurez que le mode batterie faible est activé lorsque votre icône de batterie est jaune. Ouvrez votre application Paramètres. Appuyez sur le panneau Batterie. Appuyez sur le curseur Mode faible consommation pour qu'il soit sur OFF/BLANC. Dernière modifié: 2025-01-22 17:01

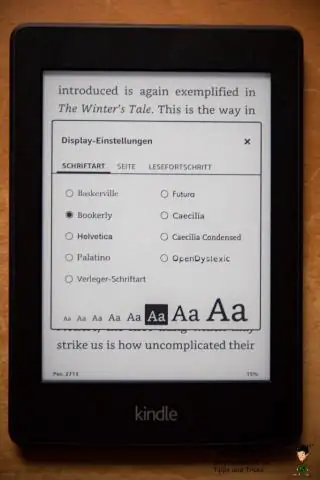

La façon originale de changer la taille de la police Allumez votre Kindle. Glisser pour déverrouiller. Appuyez sur le haut de l'écran. Sélectionnez le graphique « Aa ». Ajustez le texte à la taille que vous désirez ou changez complètement de police (Caecilia est légèrement plus grande et plus facile à lire que Futura, par exemple, et Helvetica est plus audacieuse). Dernière modifié: 2025-01-22 17:01

Selon les pages d'aide d'Alteryx : "Les constantes de document sont des variables globales pour un flux de travail. Les constantes permettent de modifier une valeur à un seul endroit et de propager cette modification au reste du workflow.' La case à cocher "Est numérique" à l'extrême droite rendra la valeur numérique plutôt qu'une chaîne. Dernière modifié: 2025-01-22 17:01

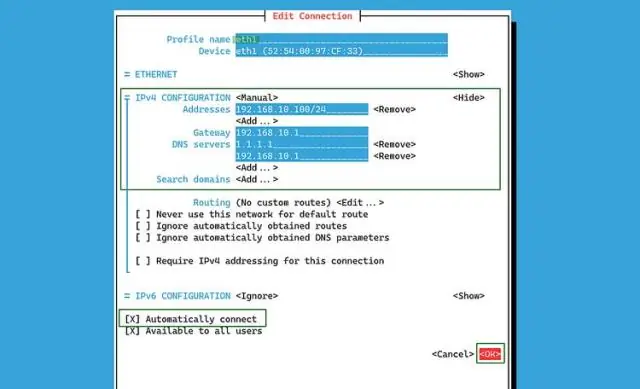

Modifier l'adresse IP d'un ordinateur Utilisez l'invite de commande ipconfig /release et ipconfig /renewcommandsin. Cependant, si l'adresse IP de l'ordinateur Windows est configurée en tant qu'adresse IP statique, modifiez l'adresse IP comme suit : Ouvrez le Panneau de configuration et sélectionnez Centre Réseau et partage. Choisissez Modifier les paramètres de l'adaptateur. Dernière modifié: 2025-01-22 17:01

Samsung Galaxy M10 : Samsung Galaxy M10 est le meilleur smartphone non chinois de moins de 10000 avec FaceUnlock en Inde. Asus Zenfone Max Pro M1 : Nokia 5.1 Plus : Asus Zenfone Max M2 : Samsung Galaxy A10 : Panasonic Eluga Ray 700 : Micromax Canvas Infinity Pro : Asus Zenfone Max M1 :. Dernière modifié: 2025-01-22 17:01

Smartphones avec les meilleures antennes Samsung Galaxy Note 10 Plus 256 Go. Note au test 96/100. Samsung Galaxy Note 10 Plus 512 Go. Note au test 96/100. Nokia 7+. Note au test 63/100. Samsung Galaxy A80. Note au test 82/100. Samsung Galaxy A5. Note au test 68/100. Samsung Galaxy A8 (2018) - (Dual SIM) Score de test 66/100. Note au test 84/100. Dernière modifié: 2025-01-22 17:01

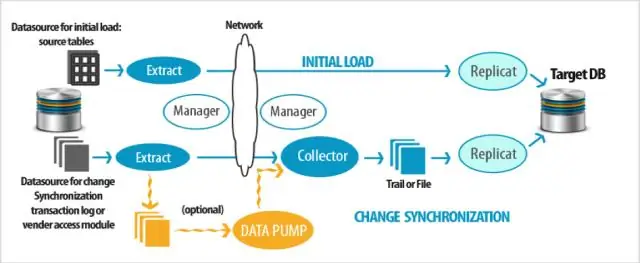

Introduction. Étape 1 : Connectez-vous à l'interface de ligne de commande du Golden Gate. Étape 2 : Passez en revue tous les processus en cours. Étape 3 Arrêtez la réplication GoldenGate. Étape 4 Démarrez la réplication GoldenGate. Étape 4.2 Démarrez tous les composants sur la source. Remarque sur le démarrage d'un extrait. Dernière modifié: 2025-01-22 17:01

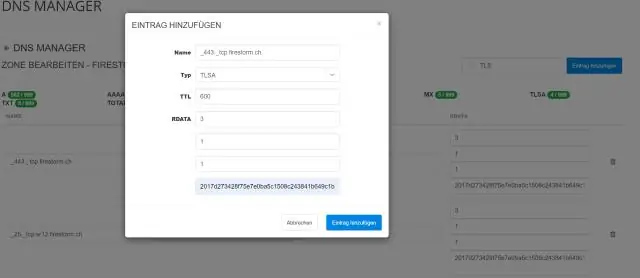

Comment ajouter un enregistrement au DNS ? Démarrez le gestionnaire DNS (Démarrer - Programmes - Outils d'administration - Gestionnaire DNS) Double-cliquez sur le nom du serveur DNS pour afficher la liste des zones. Cliquez avec le bouton droit sur le domaine et sélectionnez Nouvel enregistrement. Saisissez le nom, par ex. TAZ et entrez l'adresse IP. Dernière modifié: 2025-01-22 17:01

« Tyrell » est un nom dans la vraie vie, cependant, et dans la vraie vie, il n'y a pas non plus de prononciation cohérente du nom « Tyrell ». Selon le guide de prononciation, « Qarth » se prononce « QUARTH ». Dernière modifié: 2025-01-22 17:01

Définition. Une constante de chaîne définissant la fonction; le sens dépend de la langue. Il peut s'agir d'un nom de fonction interne, du chemin d'accès à un fichier objet, d'une commande SQL ou d'un texte dans un langage procédural. Il est souvent utile d'utiliser des citations en dollars (voir la section 4.1. Dernière modifié: 2025-01-22 17:01

Étapes Ouvrez l'application Instagram. Appuyez sur l'icône Appareil photo ou Plus. Appuyez sur Bibliothèque (pour iOS) ou Galerie (pour Android). Appuyez sur l'icône Mises en page. Appuyez sur Obtenir la mise en page. Appuyez sur Installer pour le télécharger. Parcourez le didacticiel. Appuyez sur COMMENCER. Dernière modifié: 2025-01-22 17:01

Utilisation Connectez Pluto Trigger à votre appareil photo avec un câble de déclencheur. Activez Pluto Trigger et assurez-vous que Bluetooth est activé. Allume ta caméra. Désactivez la mise au point automatique sur votre appareil photo. Démarrez l'application Pluto Trigger sur votre téléphone; connectez-vous à Pluto Trigger avec Bluetooth; passer en mode « Laser ». Dernière modifié: 2025-01-22 17:01

Limitation des conceptions de traitement en alternance : o il est susceptible d'interférences de traitement multiples, o la commutation rapide entre les traitements ne reflète pas la manière typique dont les interventions sont appliquées et peut être considérée comme artificielle et indésirable. Dernière modifié: 2025-01-22 17:01

Le Virtual Lab est un programme gratuit et téléchargeable sur CD-ROM offrant un accès virtuel à une variété d'instruments scientifiques sophistiqués. Ce projet a été financé par le projet des technologies d'apprentissage de la NASA et est destiné aux étudiants de niveau secondaire et collégial. Dernière modifié: 2025-01-22 17:01

Puisque le BID commence par le champ de priorité de pont, essentiellement, le commutateur avec le champ de priorité de pont le plus bas devient le pont racine. S'il y a un lien entre deux commutateurs ayant la même valeur de priorité, alors le commutateur avec l'adresse MAC la plus basse devient le pont racine. Dernière modifié: 2025-01-22 17:01