Le meilleur convertisseur gratuit de PDF en Word 2019 : faites de l'édition de PDFs un jeu d'enfant WPS Convertisseur PDF en Word. Wondershare PDFElement. OCR en ligne gratuit. Convertisseur Nitro PDF en Word. UniPDF. Dernière modifié: 2025-01-22 17:01

Méthode 1 Déplacement de fichiers entre utilisateurs sous Windows Connectez-vous à votre compte d'utilisateur lorsque vous démarrez Windowsup pour la première fois. Cliquez sur le menu Démarrer. Cliquez sur « Ordinateur » dans le panneau de droite du menu. Trouvez les fichiers que vous allez transférer. Sélectionnez les fichiers que vous souhaitez transférer en les mettant en surbrillance. Copiez les fichiers. Dernière modifié: 2025-01-22 17:01

Dans cet article Lorsqu'un projet consomme du code exécutable généré par un autre projet, le projet qui génère le code est appelé une dépendance de projet du projet qui consomme le code. De telles relations de dépendance peuvent être définies dans la boîte de dialogue Dépendances du projet. Dernière modifié: 2025-01-22 17:01

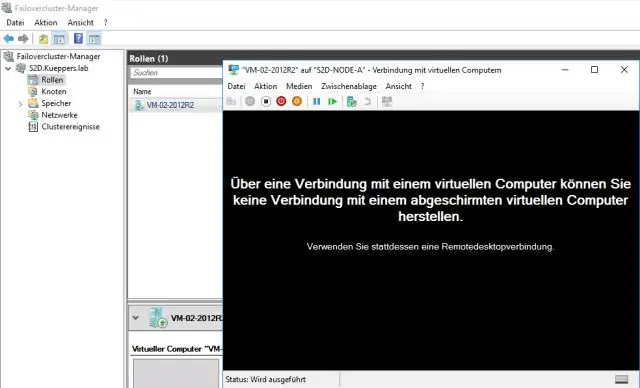

Traduction : Un cluster de basculement vous donne essentiellement la possibilité d'avoir toutes les données d'une instance SQL Server installées dans quelque chose comme un partage accessible à partir de différents serveurs. Il aura toujours le même nom d'instance, les tâches de l'agent SQL, les serveurs liés et les connexions où que vous l'appeliez. Dernière modifié: 2025-01-22 17:01

Les technologies SDN et NFV sont complémentaires L'un des éléments clés qui facilitent l'adoption du SDN est l'utilisation croissante de la virtualisation des fonctions réseau. Les technologies SDN et NFV sont complémentaires, NFV fournissant de nombreux services réels gérés dans un réseau défini par logiciel. Dernière modifié: 2025-01-22 17:01

Comment créer un chatbot Facebook : Étape 1 : Connectez votre compte Facebook au générateur de chatbot Chatfuel. Étape 2 : Connectez-vous à votre page d'entreprise Facebook. Étape 3 : Parcourez le didacticiel intégré à l'application. Étape 4 : Créez votre message de bienvenue et votre réponse par défaut. Étape 5 : Configurez la navigation de votre conversation. Dernière modifié: 2025-01-22 17:01

En général, vous n'utiliserez pas un contrôleur à partir d'un autre car : Les contrôleurs renvoient généralement un résultat d'un type destiné à être utilisé par le framework MVC. Toutes ces informations devraient être transmises par le framework MVC. Dernière modifié: 2025-01-22 17:01

Chaque région d'Azure se trouve généralement dans une zone géographique différente, par exemple, Azure East est en Virginie et Azure West est en Californie. Mais qu'en est-il d'East 2 ? Eh bien, c'est aussi en Virginie ! En fait, Microsoft Azure a trois régions en Virginie : États-Unis Est, États-Unis Est2 et Gouvernement américain Virginie. Dernière modifié: 2025-01-22 17:01

Convertir JPEG en JPG à l'aide de Paint Ouvrez l'image JPEG dans la peinture. Allez dans l'option Enregistrer sous dans le menu Fichier. Sélectionnez maintenant l'option d'image JPEG, renommez votre fichier image et ajoutez-le. jpg à la fin du nom de fichier. Cliquez sur Enregistrer, vous avez maintenant converti avec succès votre image JPEG en JPG. Dernière modifié: 2025-01-22 17:01

Les tests d'intégration sont exécutés par des testeurs et testent l'intégration entre les modules logiciels. Il s'agit d'une technique de test de logiciel où les unités individuelles d'un programme sont combinées et testées en tant que groupe. Les souches de test et les pilotes de test sont utilisés pour faciliter les tests d'intégration. Dernière modifié: 2025-01-22 17:01

Pour les jeux, le i7-3770 est largement suffisant et le sera pour un certain temps. Pour les jeux, le i7-3770 est plus que suffisant et le sera pendant un certain temps. Les GPU sont le principal moteur des performances de jeu, à moins que le jeu n'ait un gros travail de processeur à faire. Dernière modifié: 2025-01-22 17:01

Si vous n'avez pas installé Classic Menu for Word, vous pouvez… En fait, le bouton Aide reste dans le coin supérieur droit de la fenêtre. Le bouton ressemble à un point d'interrogation entouré d'un cercle. L'image suivante montre sa position. Ou vous pouvez utiliser la touche de raccourci F1 pour activer la fenêtre d'aide. Dernière modifié: 2025-01-22 17:01

Une table temporaire globale est créée à l'aide de l'instruction CREATE TABLE avec le nom de la table précédé d'un double signe dièse (##nom_table). Dans SQL Server, les tables temporaires globales sont visibles pour toutes les sessions (connexions). Donc, si vous créez une table temporaire globale dans une session, vous pouvez commencer à l'utiliser dans d'autres sessions. Dernière modifié: 2025-01-22 17:01

La fonction atoi renvoie la représentation entière d'une chaîne. La fonction atoi ignore tous les caractères d'espacement au début de la chaîne, convertit les caractères suivants en tant que partie du nombre, puis s'arrête lorsqu'elle rencontre le premier caractère qui n'est pas un nombre. Dernière modifié: 2025-01-22 17:01

Déplacement d'une instance EC2 vers une autre zone de disponibilité Arrêter/arrêter l'instance. Cliquez avec le bouton droit sur l'instance et sélectionnez Créer une image pour créer une AMI à partir de l'instance. Accédez à la page AMI, cliquez avec le bouton droit sur la nouvelle AMI et sélectionnez Lancer l'instance. Dans les nouveaux paramètres d'instance, choisissez une zone de disponibilité spécifique (différente). Dernière modifié: 2025-01-22 17:01

L'Assistant envoie les énoncés de l'utilisateur à votre agent Dialogflow pour les faire correspondre à un intent et y répondre. Votre agent associe l'énoncé à une intention et envoie une réponse. L'assistant rend cette réponse à l'utilisateur, l'affichant de manière appropriée en fonction des capacités de l'appareil de l'utilisateur (sortie audio et d'affichage). Dernière modifié: 2025-01-22 17:01

Rangement soigné Ne laissez jamais un ordinateur portable, même dans une mallette bien rembourrée et isolée, dans le coffre du véhicule par temps froid. L'ordinateur portable pourrait geler et vous perdrez toutes les données qu'il contient. Ils pourraient chauffer les mauvaises parties d'un ordinateur portable ou le faire générer trop de chaleur et faire fondre les composants internes. Dernière modifié: 2025-01-22 17:01

VMware vSphere Hypervisor, ou ESXi, est un hyperviseur de type 1 qui permet à une machine virtuelle ou à un système d'exploitation invité de s'exécuter sur un système bare metal. VMware ESXi est un hyperviseur gratuit de VMware. Vous pouvez utiliser uniquement ESXihypervisor sans acheter vCenter. Dernière modifié: 2025-01-22 17:01

Le test de maîtrise des technologies de l'information et de la communication (ICTL) est une mesure cognitive conçue dans le moule d'un sous-test technique de l'ASVAB. Le test ICTL a été développé et validé par l'armée de l'air, avec la contribution de tous les services, pour prédire les performances de formation dans les métiers liés au cyber. Dernière modifié: 2025-01-22 17:01

Installer Google Drive sur Mac Desktop Accédez au site Web de téléchargement de Google Drive et sélectionnez Télécharger pour Mac. Une fenêtre vous demandant de vous conformer aux conditions d'utilisation de Google s'ouvrira. Google Drive commencera à se télécharger en tant que fichier intitulé installgoogledrive. Une fenêtre apparaîtra vérifiant le téléchargement. Dernière modifié: 2025-01-22 17:01

Le service téléphonique de Cox fournit une connexion vocale de haute qualité aux clients résidentiels de la zone de service de Cox. Modem téléphonique requis et sera fourni pour la durée de l'abonnement au service téléphonique. Vous pouvez acheter une batterie auprès de Cox ou, si vous êtes un client Lifeline, obtenir une batterie auprès de Cox sans frais. Dernière modifié: 2025-01-22 17:01

Le commutateur est le nœud central qui coordonne le flux de données en envoyant des messages directement entre les nœuds expéditeur et récepteur. Le commutateur est un élément très important de la mise en réseau. Ce switch permet de recevoir, traiter et transmettre les données des entreprises au sein de leurs différents services et les données collectées. Dernière modifié: 2025-01-22 17:01

Lorsque vous êtes prêt, créez votre contenu de publipostage dans une feuille Google. ouvrez un nouveau document Google. cliquez sur le menu Modules complémentaires. choisissez Fusion d'étiquettes Avery. choisissez Nouvelle fusion. cliquez sur les étiquettes d'adresse ou les badges nominatifs. choisissez l'étiquette ou le badge Avery que vous voulez. choisissez la feuille de calcul qui contient les informations de publipostage. Dernière modifié: 2025-01-22 17:01

Wildcard : un certificat wildcard permet de protéger un nombre illimité de sous-domaines avec un seul certificat. Le caractère générique fait référence au fait que le certificat est provisionné pour *. openrsrs.com. SAN : un certificat SAN permet de protéger plusieurs noms de domaine avec un seul certificat. Dernière modifié: 2025-06-01 05:06

Pour placer l'icône Ordinateur sur le bureau, cliquez sur le bouton Démarrer, puis cliquez avec le bouton droit sur « Ordinateur ». Cliquez sur l'élément "Afficher sur le bureau" dans le menu et l'icône de votre ordinateur s'affichera sur le bureau. Dernière modifié: 2025-01-22 17:01

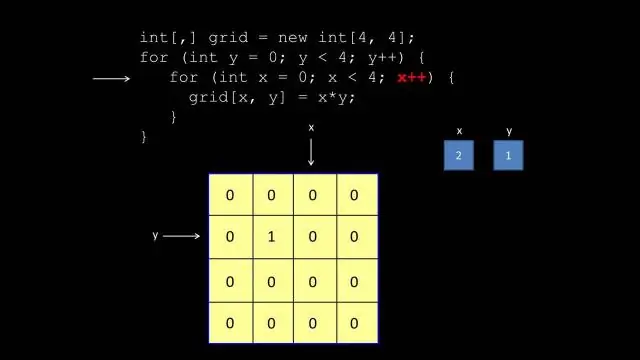

En C, un tableau à deux dimensions est considéré comme un tableau à une dimension de lignes, qui sont eux-mêmes des tableaux à une dimension. Par conséquent, un tableau d'entiers à deux dimensions, AA[][], est stocké sous la forme d'une séquence contiguë d'éléments, chacun étant un tableau à une dimension. Dernière modifié: 2025-01-22 17:01

Nous comptons sur la communication verbale pour échanger des messages les uns avec les autres et nous développer en tant qu'individus. Le terme communication verbale évoque souvent l'idée de communication orale, mais la communication écrite fait également partie de la communication verbale. La communication verbale et non verbale peut être parlée et écrite. Dernière modifié: 2025-01-22 17:01

L'option de remplissage automatique des navigateurs Web vous permet de remplir les informations couramment saisies dans un formulaire Web. Avec le remplissage automatique, vous pouvez sélectionner un champ dans le formulaire, choisir les données que vous souhaitez saisir automatiquement et tous les champs seront remplis automatiquement. Dernière modifié: 2025-01-22 17:01

Débloquez votre téléphone Si votre Nokia Lumia 920 se bloque et que vous l'éteignez et qu'il ne se rallume pas, ne paniquez pas. Au lieu de cela, maintenez enfoncés le bouton de volume, le bouton de déverrouillage et le bouton pour prendre des photos jusqu'à ce que le téléphone vibre. Dernière modifié: 2025-01-22 17:01

Pour prendre des captures d'écran sur les tablettes Fire 3e génération et versions ultérieures (après 2012), vous pouvez utiliser les boutons physiques de l'appareil. Avant de prendre une capture d'écran, localisez le bouton VolumeDown et le bouton Power. Avec l'appareil sous tension, appuyez et maintenez enfoncés simultanément le bouton de réduction du volume et le bouton d'alimentation pendant une seconde. Dernière modifié: 2025-01-22 17:01

Terminologie utilisée dans les statistiques Quatre grands termes en statistiques sont population, échantillon, paramètre et statistique : les statistiques descriptives sont des résultats uniques que vous obtenez lorsque vous analysez un ensemble de données - par exemple, la moyenne de l'échantillon, la médiane, l'écart type, la corrélation, la ligne de régression , marge d'erreur et statistique de test. Dernière modifié: 2025-01-22 17:01

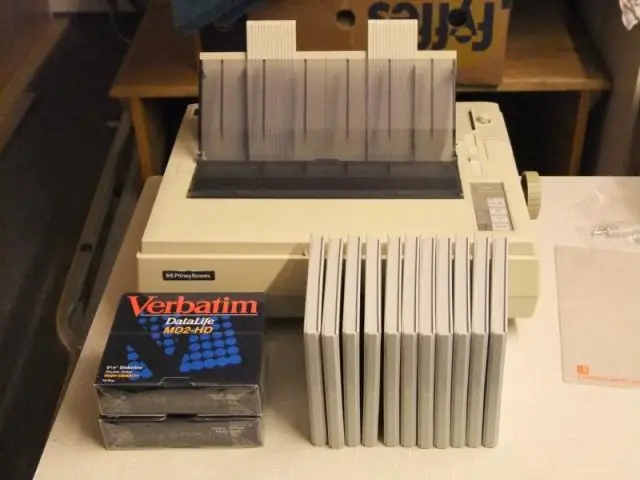

Les imprimantes matricielles, également connues sous le nom de dispositifs matriciels à impact, sont un type d'imprimante plus ancien qui repose sur un ruban imbibé d'encre similaire à celui utilisé dans une machine à écrire. Dernière modifié: 2025-01-22 17:01

Les indicateurs de trace sont utilisés pour définir des caractéristiques de serveur spécifiques ou pour modifier un comportement particulier. Par exemple, l'indicateur de trace 3226 est un indicateur de trace de démarrage couramment utilisé qui supprime les messages de sauvegarde réussis dans le journal des erreurs. Dernière modifié: 2025-01-22 17:01

E' n'est qu'un paramètre, cela signifie que le bloc de capture peut recevoir un argument et le type de données de l'argument est le type de données d'exception. Dernière modifié: 2025-01-22 17:01

La raison la plus courante pour laquelle les ventilateurs fonctionnent à pleine vitesse est que les bouches d'aération sont obstruées. Si vous utilisez votre Macon sur vos genoux ou sur une surface molle comme un lit ou une couverture, les ventilateurs peuvent simplement travailler plus fort pour essayer de faire sortir l'air chaud. Le redémarrage de votre Mac pourrait réinitialiser le capteur de température afin qu'un essai. Dernière modifié: 2025-01-22 17:01

Oui, la recherche binaire est possible sur la liste chaînée si la liste est ordonnée et que vous connaissez le nombre d'éléments dans la liste. Mais lors du tri de la liste, vous pouvez accéder à un seul élément à la fois via un pointeur vers ce nœud, c'est-à-dire un nœud précédent ou suivant. Dernière modifié: 2025-01-22 17:01

Migration de votre machine virtuelle Sélectionnez le système d'exploitation exécuté sur la machine virtuelle. Sélectionnez la région et l'environnement pour l'instance EC2 résultante. Sélectionnez un sous-réseau, un type d'instance et un groupe de sécurité pour l'instance. (Facultatif) Saisissez une adresse IP privée. Sélectionnez un groupe de sécurité. Cliquez sur Commencer la migration vers Amazon EC2. [Avant le connecteur 2.4. Dernière modifié: 2025-01-22 17:01

Quelle est la configuration matérielle requise pour un serveur de virtualisation ? CPU. Les trois éléments à prendre en compte lors de la sélection du matériel de virtualisation incluent le processeur, la mémoire et la capacité d'E/S du réseau. Mémoire. Votre machine virtuelle réside en mémoire. L'accès au réseau. Assurez-vous que vous disposez d'une bande passante suffisante. Autres considérations pour votre serveur de virtualisation. Et après?. Dernière modifié: 2025-01-22 17:01

Définissons l'édition Nous définissons l'édition comme l'apport de révisions et de suggestions sur le contenu d'un document, en se concentrant sur l'amélioration de la précision de la langue, de la fluidité et de la lisibilité globale, ainsi que sur la vérification de la grammaire et de l'orthographe. En d'autres termes, l'édition implique un examen détaillé d'un article. Dernière modifié: 2025-01-22 17:01

Pour ajouter un domaine à partir du panneau de configuration, ouvrez le menu Créer et cliquez sur Domaines/DNS. Cela vous amène à l'onglet Domaines de la section Réseau. Entrez votre domaine dans le champ Entrer le domaine, puis cliquez sur Ajouter un domaine. Dernière modifié: 2025-01-22 17:01