Pour démarrer Logstash, exécutez le fichier batch avec l'indicateur -f et définissez l'emplacement du fichier de configuration. Pour arrêter Logstash, appuyez simplement sur CTRL + C pour arrêter le processus en cours. Dernière modifié: 2025-01-22 17:01

Un environnement dans Postman est un ensemble de paires clé-valeur. Un environnement nous aide à différencier les demandes. Lorsque nous créons un environnement dans Postman, nous pouvons modifier la valeur des paires clé-valeur et les modifications sont reflétées dans nos demandes. Un environnement fournit juste des limites aux variables. Dernière modifié: 2025-01-22 17:01

L'approche statistique consiste à définir les phénomènes en termes de nombres, puis à utiliser les nombres pour impliquer ou déduire la cause et l'effet. Les statistiques sont un outil de recherche clé pour les chercheurs quantitatifs. Dernière modifié: 2025-01-22 17:01

Les organigrammes en général sont généralement conçus à l'aide de symboles simples tels qu'un rectangle, un ovale ou un cercle représentant un processus, des données stockées ou une entité externe, et des flèches sont généralement utilisées pour décrire le flux de données d'une étape à une autre. Un DFD comprend généralement quatre composants. Dernière modifié: 2025-01-22 17:01

Ouvrez Windows Defender en cliquant sur le bouton Démarrer. Dans la zone de recherche, tapez Defender, puis, dans la liste des résultats, cliquez sur Windows Defender pour accéder à l'interface Windows Defender. Dernière modifié: 2025-01-22 17:01

Si un port doit passer par les quatre états, la convergence prend 50 secondes : 20 secondes en blocage, 15 secondes en écoute et 15 secondes en apprentissage. Si un port n'a pas à passer par l'état de blocage mais démarre à l'état d'écoute, la convergence ne prend que 30 secondes. Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'un hackathon ? Les hackathons d'entreprise sont généralement un événement de 24 à 72 heures au cours duquel 50 à 100 participants internes et/ou externes s'organisent en petites équipes pour développer et présenter des solutions à un problème commercial distinct. Remarquez un problème commercial distinct. Un hackathon n'est pas un événement pour générer de nouveaux modèles économiques. Dernière modifié: 2025-01-22 17:01

Connectez votre GoPro à une prise de courant. Appuyez sur le bouton Menu pour activer l'écran d'état. Appuyez plusieurs fois sur le bouton Menu pour accéder aux paramètres de connexion, puis appuyez sur le bouton de l'obturateur pour le sélectionner. Appuyez sur le bouton Menu pour passer à Téléchargement manuel, puis appuyez sur le bouton Obturateur pour le sélectionner. Dernière modifié: 2025-01-22 17:01

Importation rapide d'un classeur Excel Dans l'onglet Données, cliquez sur Importation rapide. Cliquez sur Parcourir, puis sélectionnez le classeur que vous souhaitez importer. Si la zone Importer dans Visio et le programme Excel s'affichent, cliquez sur l'onglet de la feuille où se trouvent vos données, puis faites glisser pour sélectionner vos données. Effectuez l'une des actions suivantes:. Dernière modifié: 2025-01-22 17:01

Comment effacer votre serveur Rust Comment effacer votre serveur Rust. Étape 1 : Connectez-vous à votre panneau de contrôle de jeu. Étape 2 : Affichez votre service de jeu. Étape 3 : Arrêtez le serveur RUST. Étape 4 : Ouvrez le gestionnaire de fichiers. Étape 5 : Accédez au dossier suivant : server/streamline/. Pour supprimer uniquement les données du lecteur, supprimez le. Dernière modifié: 2025-06-01 05:06

ancre À cet égard, que signifie a href ? rel est l'abréviation de relation. Il spécifie la relation entre la balise et href . href signifie référence hypertexte. C'est la source du fichier utilisé par la balise. Vous pouvez utiliser les deux non seulement lors de la connexion d'un fichier css externe, mais également pour l'utilisation de balises, pour un lien hypertexte normal.. Dernière modifié: 2025-01-22 17:01

Rechargement du fichier de configurationModifier Le fichier --config. recharger. L'option automatique n'est pas disponible lorsque vous spécifiez l'indicateur -e pour transmettre les paramètres de configuration à partir de la ligne de commande. Par défaut, Logstash vérifie les modifications de configuration toutes les 3 secondes. Dernière modifié: 2025-01-22 17:01

Dans MySQL, un ENUM est un objet chaîne dont la valeur est choisie dans une liste de valeurs autorisées définies au moment de la création de la colonne. Le type de données ENUM offre les avantages suivants : Stockage de données compact. MySQL ENUM utilise des index numériques (1, 2, 3, …) pour représenter les valeurs de chaîne. Dernière modifié: 2025-01-22 17:01

Git vous oblige à valider ou à cacher toutes les modifications dans le répertoire de travail qui seront perdues lors de la vérification. Vous pouvez considérer git revert comme un outil pour annuler les modifications validées, tandis que git reset HEAD sert à annuler les modifications non validées. Dernière modifié: 2025-06-01 05:06

Jeton CSRF non valide ou manquant Ouvrez les paramètres Chrome. Faites défiler vers le bas et cliquez sur Avancé. Dans la section Confidentialité et sécurité, cliquez sur Paramètres de contenu. Cliquez sur Cookies. À côté de Autoriser, cliquez sur Ajouter. Sous Tous les cookies et données du site, recherchez todoist et supprimez toutes les entrées liées à Todoist. Dernière modifié: 2025-01-22 17:01

Comment changer le code sur la serrure de porte à chiffrement simplex Désactivez la fonction de passage de la serrure. Insérez la clé de commande dans l'ensemble de prise de changement de combinaison. Tourner la clé dans le sens antihoraire pour dévisser le cylindre. Retirez le bouchon du changement de combinaison. Tournez le bouton, à l'extérieur, dans le sens des aiguilles d'une montre. Relâchez le bouton, mais assurez-vous que le loquet ne se rétracte pas. Dernière modifié: 2025-01-22 17:01

Bill était la plupart du temps sans but pendant ses années de collège. Et lorsque de nouvelles technologies ont été lancées sur le marché en 1975, il a décidé d'abandonner et de poursuivre son rêve de créer une entreprise avec son copain de lycée Paul Allen, et cette entreprise était Microsoft. Dernière modifié: 2025-01-22 17:01

Étant donné un chiffrement par bloc sécurisé, CBC-MAC est sécurisé pour les messages de longueur fixe. Cependant, en soi, il n'est pas sécurisé pour les messages de longueur variable. Dernière modifié: 2025-01-22 17:01

Cliquez sur le bouton « Propriétés » dans la fenêtre des tâches. Cliquez sur l'onglet 'Avancé'. Choisissez une option sous la mise à l'échelle. Si vous souhaitez agrandir le document complet autant que possible tout en laissant tout tenir sur la page, choisissez l'option « Ajuster la taille du papier ». Dernière modifié: 2025-01-22 17:01

Si vous expédiez beaucoup de colis et d'enveloppes, que vous avez besoin d'une livraison en 2-3 jours et que vous souhaitez un ramassage gratuit à votre porte, vous devriez envisager d'utiliser Priority Mail du U.S. Postal Service®. Le U.S. PostalService (USPS®) propose 3 catégories de services pour le courrier prioritaire : basé sur la zone, Flat Rate™ et Regional Rate™. Dernière modifié: 2025-01-22 17:01

Démarrage rapide, au lieu du démarrage sécurisé UEFI. Dans certaines situations, le démarrage sécurisé n'est pas utile et le démarrage rapide est une alternative, qui est rapide mais NON SÉCURISÉE. Dernière modifié: 2025-01-22 17:01

Déploiement dans le Cloud. Le déploiement dans le cloud fait référence à l'activation de solutions SaaS (logiciel en tant que service), PaaS (plate-forme en tant que service) ou IaaS (infrastructure en tant que service) auxquelles les utilisateurs finaux ou les consommateurs peuvent accéder à la demande. Dernière modifié: 2025-01-22 17:01

Oui, vous pouvez l'utiliser pour coller le formatage plusieurs fois. Tout d'abord, sélectionnez la plage à partir de laquelle vous souhaitez copier la mise en forme. Après cela, allez dans l'onglet Accueil → Presse-papiers → Format Painter. Maintenant, double-cliquez sur le bouton Format Painter. À partir de là, vous pouvez coller la mise en forme plusieurs fois. Dernière modifié: 2025-01-22 17:01

Athéna et Poséidon se disputaient le contrôle d'Athènes et de son territoire environnant, l'Attique. Le concours a eu lieu sur l'Acropole. Poséidon frappa le rocher avec son trident et produisit une source salée ou un cheval. Athéna a fait sortir un olivier de la terre par le contact de sa lance et elle a été proclamée vainqueur. Dernière modifié: 2025-01-22 17:01

Processus d'installation de Windows 10 dans VMware Workstation Pro12. x en tant que système d'exploitation invité : cliquez sur Créer une nouvelle machine virtuelle. Sélectionnez Typique > Cliquez sur Suivant. Sélectionnez une source pour installer le système d'exploitation invité. Cliquez sur Suivant. Entrez la clé de série obtenue auprès de Microsoft pour Windows 10. Dernière modifié: 2025-01-22 17:01

Un moyen simple de savoir si vous pouvez obtenir le haut débit en fibre optique là où vous vivez est d'utiliser notre vérificateur de haut débit en fibre. Tout ce que vous aurez besoin d'entrer est votre code postal, et nous vous dirons si vous pouvez obtenir de la fibre dans votre région. Dernière modifié: 2025-01-22 17:01

Outils DevOps indispensables Nagios (& Icinga) La surveillance de l'infrastructure est un domaine qui propose de nombreuses solutions… de Zabbix à Nagios en passant par des dizaines d'autres outils open source. Monit. ELK – Elasticsearch, Logstash, Kibana – via Logz.io. Consul.io. Jenkins. Docker. Ansible. Collectd/Collectl. Dernière modifié: 2025-06-01 05:06

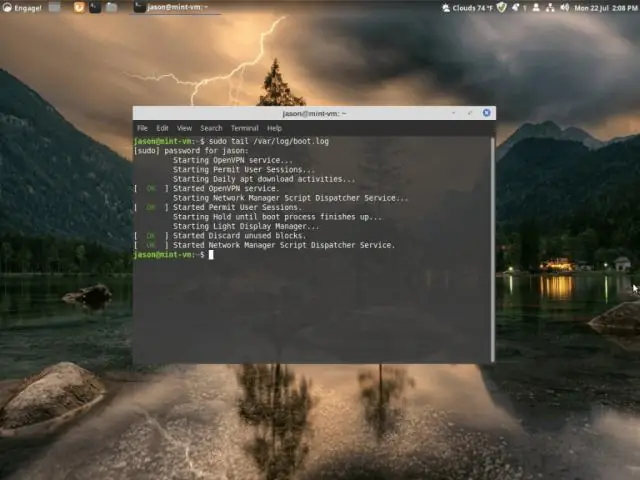

Head -15 /etc/passwd Pour regarder les dernières lignes d'un fichier, utilisez la commande tail. tail fonctionne de la même manière que head : tapez tail et le nom du fichier pour voir les 10 dernières lignes de ce fichier, ou tapez tail -number filename pour voir les dernières lignes numériques du fichier. Essayez d'utiliser la queue pour regarder les cinq dernières lignes de votre. Dernière modifié: 2025-01-22 17:01

Pire encore, certaines caméras WiFi manquent de fonctionnalités de sécurité élémentaires. Ils ne prennent pas en charge le cryptage SSL/TLS, ce qui rend les séquences de vidéosurveillance des caméras IP vulnérables aux pirates. Et le manque de sensibilisation des utilisateurs à la sécurité entre les caméras et le routeur entraîne également des problèmes de piratage des caméras WiFi. Dernière modifié: 2025-01-22 17:01

Téléchargez le fichier du package, ouvrez-le et suivez les instructions pour installer les outils Go. Le paquet installe la distribution Go dans /usr/local/go. Le paquet doit mettre le répertoire /usr/local/go/bin dans votre variable d'environnement PATH. Vous devrez peut-être redémarrer toutes les sessions Terminal ouvertes pour que la modification prenne effet. Dernière modifié: 2025-01-22 17:01

ON UPDATE CASCADE signifie que si la clé primaire parent est modifiée, la valeur enfant changera également pour refléter cela. ON UPDATE CASCADE ON DELETE CASCADE signifie que si vous METTRE À JOUR OU SUPPRIMER le parent, la modification est répercutée sur l'enfant. Dernière modifié: 2025-01-22 17:01

Jetons un coup d'œil à certaines des meilleures techniques de référencement qui peuvent vous aider à améliorer votre classement dans les recherches en 2019 : Rédigez de longs articles de blog. Utilisez la technique de rédaction de Bucket Brigade. Continuez à mettre à jour l'ancien contenu. Obtenez des backlinks de qualité. Recherchez bien vos mots-clés. Rédigez du contenu compatible avec RankBrain. Dernière modifié: 2025-01-22 17:01

Une phrase secrète est un mot ou une phrase qui protège les fichiers de clé privée. Il empêche les utilisateurs non autorisés de les chiffrer. La première fois qu'on vous demande une phrase de passe PEM, vous devez saisir l'ancienne phrase de passe. Après cela, il vous sera à nouveau demandé de saisir une phrase de passe - cette fois, utilisez la nouvelle phrase de passe. Dernière modifié: 2025-01-22 17:01

Types de modes de quorum Mode de quorum Description Nœud majoritaire • Seuls les nœuds du cluster ont un vote • Le quorum est maintenu lorsque plus de la moitié des nœuds sont en ligne Nœud et disque majoritaires • Les nœuds du cluster et un disque témoin ont un vote • Le quorum est maintenu lorsque plus de la moitié des votes sont en ligne. Dernière modifié: 2025-01-22 17:01

SQL Server 2014 Service Pack 1 (SP1) et versions de mise à jour cumulative (CU) Nom de la mise à jour cumulative Version de la version Jour de sortie SQL Server 2014 SP1 CU3 12.0.4427.24 19 octobre 2015 SQL Server 2014 SP1 CU2 12.0.4422.0 17 août 2015 SQL Server 2014 SP1 CU1 12.0.4416.1 19 juin 2015 SQL Server 2014 SP1 12.0.4100.1 4 mai 2015. Dernière modifié: 2025-01-22 17:01

Pour modifier la disposition de votre clavier dans une nouvelle langue : Cliquez sur Démarrer, puis sur Panneau de configuration. Sous Horloge, langue et région, cliquez sur Modifier les claviers ou d'autres méthodes de saisie. Cliquez sur Modifier les claviers. Sélectionnez la langue dans la liste déroulante. Cliquez sur Appliquer, puis sur OK. Dernière modifié: 2025-01-22 17:01

L'annotation @Override est utilisée pour aider à vérifier si le développeur doit remplacer la méthode correcte dans la classe ou l'interface parent. Lorsque le nom des méthodes de super change, le compilateur peut notifier ce cas, ce qui est uniquement pour garder la cohérence avec le super et la sous-classe. Dernière modifié: 2025-01-22 17:01

Pays utilisés : Inde. Dernière modifié: 2025-01-22 17:01

Application de l'intelligence artificielle en entreprise Vous pouvez utiliser les technologies d'IA pour : Améliorer les services clients - par exemple, utiliser des programmes d'assistant virtuel pour fournir une assistance en temps réel aux utilisateurs (par exemple, pour la facturation et d'autres tâches). Un logiciel d'IA spécifique peut également vous aider à détecter et à dissuader les intrusions de sécurité. Dernière modifié: 2025-01-22 17:01

Chaque domaine Active Directory possède un compte KRBTGT associé qui est utilisé pour chiffrer et signer tous les tickets Kerberos pour le domaine. Il s'agit d'un compte de domaine afin que tous les contrôleurs de domaine accessibles en écriture connaissent le mot de passe du compte afin de déchiffrer les tickets Kerberos pour validation. Dernière modifié: 2025-01-22 17:01