La déclaration d'énumération peut être effectuée en dehors d'une classe ou à l'intérieur d'une classe mais pas à l'intérieur d'une méthode. // déclaration enum à l'intérieur d'une classe. La première ligne à l'intérieur de l'énumération doit être la liste des constantes, puis d'autres éléments tels que les méthodes, les variables et le constructeur. Dernière modifié: 2025-01-22 17:01

Installez une boîte sécurisée. Les machines à sous sont assez rudimentaires. Installez une cage ou un sac. Semblable à une boîte de sécurité, une cage ou un sac postal peut également servir de barrière pour les cambrioleurs. Utilisez un déflecteur d'aération. Mettez un capot de fente de courrier. Utilisez du ruban adhésif pour couvrir votre fente à courrier. Repositionnez votre boîte aux lettres. Dernière modifié: 2025-01-22 17:01

Le WiFi permet à une tablette de se connecter à Internet, de télécharger du contenu, de visionner des vidéos en streaming et de discuter en vidéo. Une tablette a besoin du WiFi pour fonctionner correctement, donc le nabi Jr. est naturellement livré avec le WiFi. Bien que le WiFi soit un composant essentiel de toute tablette, il n'est pas nécessaire tout le temps. Dernière modifié: 2025-01-22 17:01

AFAIK, NLS signifie National Language Support qui prend en charge les langues locales (en d'autres termes, prend en charge la localisation). De la documentation Oracle. National Language Support (NLS) est une technologie permettant aux applications Oracle d'interagir avec les utilisateurs dans leur langue maternelle, en utilisant leurs conventions d'affichage des données. Dernière modifié: 2025-01-22 17:01

Les raccords à connexion rapide et SharkBite de John Guest sont à la fois des raccords fiables et géniaux pour les réparations d'urgence. Même si les raccords Quick-Connect et SharkBite sont conçus pour une utilisation souterraine et derrière les murs, les tuyaux à souder peuvent être le choix le plus intelligent. Dernière modifié: 2025-01-22 17:01

Avec cela à l'écart, plongeons-nous dans nos meilleurs choix de photos gratuites. StockSnap.io. StockSnap.io propose une large sélection de belles photos gratuites et d'images haute résolution. Pexels. Unsplash. Rafale (par Shopify) Reshot. Pixabay. FoodiesFeed. Gratisographie. Dernière modifié: 2025-01-22 17:01

Étapes à suivre : Après la première exécution d'un test automatisé. Faites un clic droit sur Projet – Cliquez sur Actualiser. Un dossier sera généré nommé dossier « test-output ». Dans le dossier « test-output », vous pouvez trouver « testng-failed. xml" Exécutez "testng-failed. xml" pour exécuter à nouveau les cas de test ayant échoué. Dernière modifié: 2025-06-01 05:06

Le TreeMap en Java est utilisé pour implémenter l'interface Map et NavigableMap avec la classe abstraite. La carte est triée selon l'ordre naturel de ses clés, ou par un comparateur fourni au moment de la création de la carte, selon le constructeur utilisé. Dernière modifié: 2025-01-22 17:01

Votre sécurité est importante pour nous ! votre compte Mon Verizon. Protégez votre maison et votre entreprise 24 heures sur 24, sans effort et à moindre coût. La caméra de sécurité mobile Arlo Go est entièrement sans fil et fonctionne sur le réseau fiable 4G LTE de Verizon. Dernière modifié: 2025-01-22 17:01

Dans les communications radio, une bande latérale est une bande de fréquences supérieures ou inférieures à la fréquence porteuse, résultant du processus de modulation. Les composants du signal au-dessus de la fréquence porteuse constituent la bande latérale supérieure (USB), et ceux en dessous de la fréquence porteuse constituent la bande latérale inférieure (LSB). Dernière modifié: 2025-01-22 17:01

Étant donné que ReactJS aide à empêcher la mise à jour du DOM, cela signifie que les applications seront plus rapides et offriront une meilleure UX. ReactJS a été conçu pour aider à améliorer le nombre total de pages rendues à partir du serveur du site Web. En outre, il utilise des nœuds pour le rendu côté client. Dernière modifié: 2025-01-22 17:01

Null est une valeur logique spéciale en SQL. Une valeur NULL peut être définie. NULL est une non-valeur, il peut donc être affecté aux colonnes TEXT, aux colonnes INTEGER ou à tout autre type de données. Une colonne ne peut contenir des NULL que si elle a été déclarée NOT NULL (voir ALTER TABLE). Dernière modifié: 2025-01-22 17:01

Hachage de chaînes avec Python. Une fonction de hachage est une fonction qui prend en entrée une séquence d'octets de longueur variable et la convertit en une séquence de longueur fixe. C'est une fonction à sens unique. Cela signifie que si f est la fonction de hachage, le calcul de f(x) est assez rapide et simple, mais essayer d'obtenir à nouveau x prendra des années. Dernière modifié: 2025-01-22 17:01

Chaîne de connexion C# ADO.NET. La chaîne de connexion est une représentation de chaîne normale qui contient des informations de connexion à la base de données pour établir la connexion entre la base de données et l'application. NET Framework fournit principalement trois fournisseurs de données, à savoir : Microsoft SQL Server. OLEDB. Dernière modifié: 2025-01-22 17:01

Les vulnérabilités de sécurité logicielles les plus courantes incluent : Chiffrement des données manquant. Injection de commandes du système d'exploitation. Injection SQL. Débordement de tampon. Authentification manquante pour la fonction critique. Autorisation manquante. Téléchargement illimité de types de fichiers dangereux. Dépendance à l'égard d'entrées non fiables dans une décision de sécurité. Dernière modifié: 2025-01-22 17:01

Class et forName() est une méthode statique de java. lang. Classer. Les pilotes JDBC (chaîne) seront chargés dynamiquement dans la classe au moment de l'exécution et la méthode forName contient un bloc statique qui crée l'objet de classe Driver et s'enregistre automatiquement auprès du service DriverManager. Dernière modifié: 2025-01-22 17:01

Wikipédia. Trichonymphe. Trichonympha est un genre de protistes parabasalides qui vivent dans les intestins de nombreuses espèces de termites, sinon de la plupart. Ce sont des symbiotes, en ce sens qu'ils décomposent la cellulose du bois et les fibres végétales que mangent leurs hôtes. Trichonympha ressemble à des larmes ou des poires qui portent des perruques. Dernière modifié: 2025-01-22 17:01

Oui, il est actuellement légal pour les proxy Internet qui sont physiquement situés aux États-Unis, même si vous êtes à l'extérieur. Rien (encore) ne vous en empêche. Il pourrait également être illégal dans votre pays d'utiliser un proxy pour contourner un site Web, etc. qui a été interdit. Dernière modifié: 2025-01-22 17:01

Deci- (symbole d) est un préfixe d'unité décimale dans le système métrique désignant un facteur d'un dixième. Proposé en 1793 et adopté en 1795, le préfixe vient du latin decimus, signifiant « dixième ». Depuis 1960, le préfixe fait partie du Système international d'unités (SI). Dernière modifié: 2025-01-22 17:01

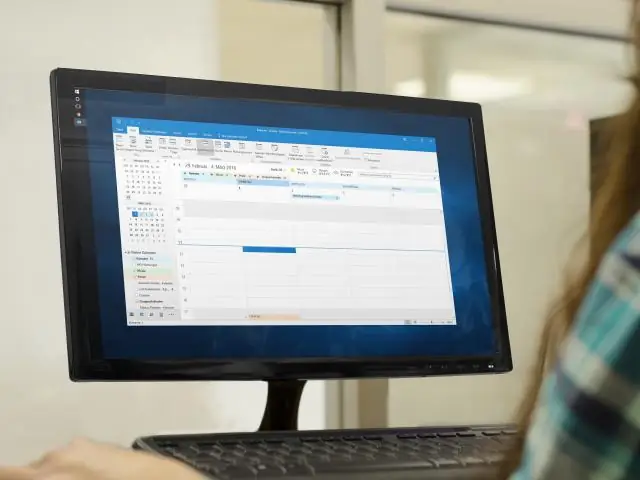

Allez dans Paramètres, Mail, Contacts, Calendriers et appuyez sur Ajouter un compte. Utilisez les options pour ajouter des comptes Google et Outlook.com. Acceptez l'offre de synchroniser les calendriers et c'est tout. Les événements ajoutés à Google Calendar, Outlook.comCalendar ou Outlook s'il est synchronisé avec Outlook.com, apparaissent automatiquement dans l'application iOS Calendar. Dernière modifié: 2025-01-22 17:01

Essayez les paramètres, les applications. Accédez à l'application, cliquez sur, puis devrait être l'option de désinstallation. Dernière modifié: 2025-01-22 17:01

Utilisation de la tablette sans service Verizon Une tablette achetée chez Verizon est identique à une tablette achetée chez n'importe quel détaillant non cellulaire, et c'est à vous de l'utiliser que vous mainteniez votre connexion de données via Verizon Wireless ou non. Dernière modifié: 2025-01-22 17:01

L'outil Zoom est utilisé pour modifier le niveau de zoom de votre image de travail. Si vous cliquez uniquement sur l'image, le zoom est appliqué à l'ensemble de l'image. Mais vous pouvez également cliquer et faire glisser le pointeur de la souris pour créer un rectangle de zoom. Dernière modifié: 2025-01-22 17:01

Le prix de nos bannières en fonction de leur taille et vous pouvez obtenir une petite bannière pour 20 $ à 25 $, tandis que la taille moyenne coûte environ 30 $. Le coût des grandes bannières, des en-têtes de pages Web et des couvertures de médias sociaux sera de 50 $. Dernière modifié: 2025-01-22 17:01

Le langage C a été initialement utilisé pour les travaux de développement de systèmes, en particulier les programmes qui composent le système d'exploitation. C a été adopté comme langage de développement système car il produit du code qui s'exécute presque aussi rapidement que le code écrit en langage assembleur. Aujourd'hui, C est le langage de programmation système le plus utilisé. Dernière modifié: 2025-01-22 17:01

Dans la boîte de réception Gmail ouverte, cliquez sur le bouton Composer en haut à gauche de l'écran. Pour afficher le formulaire Nouveau message, cliquez sur le bouton Composer. Utilisez les flèches pour agrandir le formulaire. Tapez l'adresse e-mail à laquelle vous souhaitez envoyer votre message. Ensuite, remplissez le champ Objet. Dernière modifié: 2025-01-22 17:01

Le code malveillant est une menace pour la sécurité des applications qui ne peut pas être contrôlée efficacement par les seuls logiciels antivirus conventionnels. Le code malveillant décrit une large catégorie de termes relatifs à la sécurité du système qui comprend les scripts d'attaque, les virus, les vers, les chevaux de Troie, les portes dérobées et le contenu actif malveillant. Dernière modifié: 2025-01-22 17:01

Depuis le référentiel que vous souhaitez supprimer, cliquez sur Paramètres dans la barre latérale sur le côté gauche de la page Référentiels. Sur la page Détails du référentiel, cliquez sur le bouton Supprimer le référentiel en bas de la page. Bitbucket affiche la boîte de dialogue de suppression. Dernière modifié: 2025-01-22 17:01

Ouvrez le « Panneau de configuration » Cliquez sur le lien d'option « Réseau et Internet » pour accéder à la section Réseau et Internet. Cliquez sur le lien "Centre Réseau et partage". Cliquez sur « Modifier les paramètres de l'adaptateur » dans le panneau de gauche. Cliquez avec le bouton droit sur la connexion Wi-Fi et sélectionnez « Propriétés » et ouvrez la fenêtre Propriétés de la connexion. Dernière modifié: 2025-01-22 17:01

Le salaire moyen pour le poste de SolutionsArchitect chez Amazon Web Services (AWS) aux États-Unis est de 142 000 $. Ce salaire est basé sur 114 salaires soumis par les membres de LinkedIn avec le titre « Architecte de solutions » chez Amazon WebServices (AWS) aux États-Unis. Dernière modifié: 2025-06-01 05:06

Combien de temps dure l'essai gratuit ? Votre essai gratuit commence lorsque vous passez à la caisse et dure sept jours. L'essai sera automatiquement converti en abonnement payant à Creative Cloud lorsqu'il sera terminé, sauf si vous annulez avant cette date. Dernière modifié: 2025-01-22 17:01

Que faire si vous laissez tomber votre iPhone dans l'eau Éteignez-le immédiatement. Éteignez votre iPhone dès que possible. Sortez votre iPhone de l'étui. Sortez votre iPhone de son étui pour vous assurer qu'il est totalement sec. Facilité de liquide hors des ports. Retirez votre carte SIM. Attendez que votre iPhone sèche. Dernière modifié: 2025-01-22 17:01

ModelAndView est un objet qui contient à la fois le modèle et la vue. Le gestionnaire renvoie l'objet ModelAndView et DispatcherServlet résout la vue à l'aide de View Resolvers et View. La vue est un objet qui contient le nom de la vue sous la forme de la chaîne et le modèle est une carte pour ajouter plusieurs objets. Dernière modifié: 2025-01-22 17:01

Vous pouvez également importer des fichiers MIDI dans un projet GarageBand. MIDI est un format de fichier standard pour les synthétiseurs et autres instruments de musique électronique. Les fichiers MIDI ne contiennent pas de son enregistré, mais contiennent des données que les instruments électroniques peuvent utiliser pour produire de la musique. Dernière modifié: 2025-01-22 17:01

Le magasin de clés est stocké dans le fichier cacerts ou jssecacerts. Pour modifier le mot de passe qui protège la liste des certificats de confiance du serveur administratif : Ouvrez une invite de commande. Saisissez la commande suivante : lorsque vous êtes invité à entrer le mot de passe du magasin de clés, saisissez le mot de passe actuel, qui par défaut est changeit, et appuyez sur Entrée. Dernière modifié: 2025-01-22 17:01

Les serveurs Memcached permettent aux applications qui ont besoin d'accéder à de nombreuses données à partir d'une base de données externe pour mettre en cache certaines des données en mémoire, auxquelles l'application peut accéder beaucoup plus rapidement que d'avoir à se déplacer vers la base de données pour récupérer quelque chose d'important. Dernière modifié: 2025-01-22 17:01

Trouvez le tweet et cliquez sur la carotte à l'envers (^) pour les options du menu. Cliquez sur « Copier le lien versTweet ». Notez que ce lien vous mènera à une page dédiée à votre retweet spécifique, et non au tweet original que vous republiez. Dernière modifié: 2025-01-22 17:01

7 problèmes majeurs qu'un audit de sécurité physique peut révéler L'un des meilleurs moyens de découvrir si votre installation est à risque est d'effectuer un audit de sécurité physique. Les audits de sécurité consistent en des inspections visuelles qui déterminent dans quelle mesure (ou moins bien) les mesures de sécurité actuelles fonctionnent. Dernière modifié: 2025-01-22 17:01

Le masquage d'image est un processus de logiciel graphique comme Photoshop pour masquer certaines parties d'une image et révéler certaines parties. C'est un processus non destructif d'édition d'images. La plupart du temps, il permet d'ajuster et de peaufiner le masque plus tard si nécessaire. Dernière modifié: 2025-01-22 17:01

Pour les dirigeants qui évoluent dans la gestion Six Sigma, le développement et l'affinement de ces caractéristiques pourraient aider à tirer parti de l'avantage concurrentiel. Vision d'aigle. Écoute active. Engagement dans la croissance continue. Responsabilité. Comprendre la dynamique d'équipe. Compétences analytiques en résolution de problèmes. Patience. Dernière modifié: 2025-01-22 17:01