- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Salut Sonal, Rôles IAM définir l'ensemble des autorisations pour faire AWS demande de service alors que Stratégies IAM définir les autorisations dont vous aurez besoin.

De même, il est demandé quelle est la différence entre l'utilisateur et le rôle IAM ?

Un Utilisateur IAM a des informations d'identification permanentes à long terme et est utilisé pour interagir directement avec AWS prestations de service. Un Rôle IAM n'a pas d'informations d'identification et ne peut pas faire de demandes directes à AWS prestations de service. Rôles IAM sont censés être assumés par des entités autorisées, telles que Utilisateurs IAM , des applications ou un AWS service tel que EC2.

De même, quels sont les principaux avantages des groupes IAM ? Les 5 principaux avantages des systèmes de gestion des identités et des accès

- Améliorer les expériences utilisateur.

- Amélioration des profils de sécurité.

- Simplifie l'audit et le reporting.

- Permet un accès facile, peu importe où vous êtes.

- Augmente la productivité et réduit les coûts informatiques.

De cette manière, quelle est la différence entre le rôle et l'utilisateur dans AWS ?

En tant que utilisateur , une rôle est aussi un opérateur (peut être un humain, peut être une machine). Différence est-ce que les informations d'identification avec les rôles sont temporaires. Last but not least, l'authentification dans AWS se fait via (IAM utilisateurs , groupes et les rôles ) alors que l'autorisation est effectuée par les politiques.

Que signifie IAM ?

Acronyme de Identity and Access Management, JE SUIS fait référence à un cadre de politiques et de technologies visant à garantir que les personnes appropriées dans une entreprise ont un accès approprié aux ressources technologiques. Également appelée gestion des identités (IdM), JE SUIS les systèmes tombent sous l'égide globale de la sécurité informatique.

Conseillé:

Quelle est la différence entre les données de groupe et les données non groupées ?

Les deux sont des formes de données utiles, mais la différence entre elles est que les données non groupées sont des données brutes. Cela signifie qu'il vient d'être collecté mais non classé dans un groupe ou une classe. D'autre part, les données groupées sont des données qui ont été organisées en groupes à partir des données brutes

Quelle est la différence entre les données et les mots clés ?

Différence entre le framework basé sur les mots-clés et le framework basé sur les données : Framework basé sur les données : il est donc conseillé de conserver les données de test dans une base de données externe en dehors des scripts de test. Data Driven Testing Framework aide l'utilisateur à séparer la logique du script de test et les données de test les unes des autres

Quelle est la différence entre les styles d'apprentissage et les intelligences multiples ?

Mais les styles d'apprentissage mettent l'accent sur les différentes façons dont les gens pensent et ressentent lorsqu'ils résolvent des problèmes, créent des produits et interagissent. La théorie des intelligences multiples est un effort pour comprendre comment les cultures et les disciplines façonnent le potentiel humain

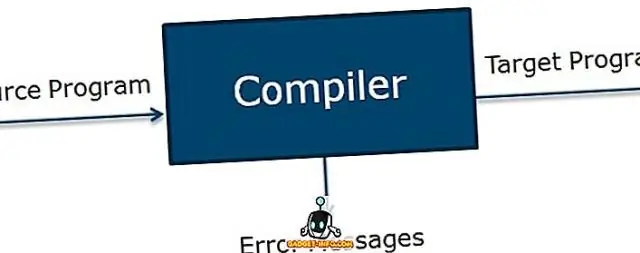

Quelle est la différence entre les compilateurs et les interprètes ?

Différence entre compilateur et interprète. Un compilateur est un traducteur qui transforme le langage source (langage de haut niveau) en langage objet (langage machine). Contrairement à un compilateur, un interpréteur est un programme qui imite l'exécution de programmes écrits dans un langage source

Quelle est la similitude et quelle est la différence entre les relais et l'API ?

Les relais sont des commutateurs électromécaniques dotés d'une bobine et de deux types de contacts NO et NC. Mais un contrôleur logique programmable, PLC est un mini ordinateur qui peut prendre des décisions en fonction du programme et de ses entrées et sorties