Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Analyse des systèmes

L'analyse du système est menée dans le but d'étudier un système ou ses parties afin d'identifier ses objectifs. C'est une résolution de problème technique qui améliore le système et garantit que tous les composants du système fonctionnent efficacement pour atteindre leur objectif.

En gardant cela à l'esprit, pourquoi avons-nous besoin d'une analyse et d'une conception de système ?

En faisant minutieusement une analyse , les analystes cherchent à identifier et à résoudre les bons problèmes. Par ailleurs, analyse et conception de systèmes sert à analyser, conception , et mettre en œuvre des améliorations dans le support des utilisateurs et le fonctionnement des entreprises qui peuvent être accomplies grâce à l'utilisation d'informations informatisées systèmes.

Par la suite, la question est, quels sont les avantages de l'analyse du système ? Les avantages de l'analyse système

- Coûts, efficacité et flexibilité. Lorsqu'une analyse du système est correctement effectuée, elle garantit que le chemin correct est pris en ce qui concerne les applications et elle aide à minimiser les erreurs qui réduisent les besoins informatiques futurs pour résoudre les problèmes.

- Meilleure gestion; De meilleurs contrôles.

- Des risques.

- Qualité.

De même, on peut se demander, qu'est-ce que l'analyse et la conception du système ?

Analyse et conception de systèmes (SAD) est un terme général pour décrire des méthodologies pour développer des informations de haute qualité Système qui combine la technologie de l'information, les personnes et les données pour répondre aux besoins de l'entreprise.

Quels sont les types d'analyse de système ?

Les types courants d'analyse de système sont les suivants

- Conditions. Spécification des exigences non fonctionnelles telles que la disponibilité du système.

- Planification de projet.

- L'analyse des données.

- Analyse d'intégration.

- Mesure et analyse comparative.

- Analyse des capacités.

- Prototypage.

- Concevoir.

Conseillé:

Qu'est-ce qu'un modèle d'analyse et de conception ?

Le modèle d'analyse fonctionne comme un lien entre la « description du système » et le « modèle de conception ». Dans le modèle d'analyse, les informations, les fonctions et le comportement du système sont définis et ceux-ci sont traduits dans l'architecture, l'interface et la conception au niveau des composants dans la « modélisation de la conception »

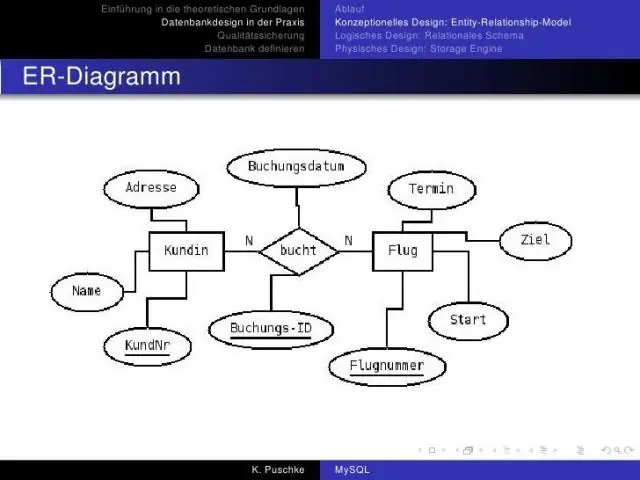

Qu'est-ce que la conception de base de données logique et la conception de base de données physique ?

La modélisation de base de données logique comprend; ERD, diagrammes de processus métier et documentation des commentaires des utilisateurs; considérant que la modélisation physique de la base de données comprend; diagramme de modèle de serveur, documentation de conception de base de données et documentation de rétroaction des utilisateurs

Quel est l'avantage de l'approche en couches de la conception du système dans le système d'exploitation ?

Avec l'approche en couches, la couche inférieure est le matériel, tandis que la couche la plus élevée est l'interface utilisateur. Le principal avantage est la simplicité de construction et de débogage. La principale difficulté est de définir les différentes couches. Le principal inconvénient est que le système d'exploitation a tendance à être moins efficace que les autres implémentations

Pourquoi une conception ABAB est-elle également appelée conception inversée ?

Conception d'inversion ou ABAB La période de référence (appelée phase A) se poursuit jusqu'à ce que le taux de réponse devienne stable. Le design est appelé le design ABAB car les phases A et B sont alternées (Kazdin, 1975)

Qu'est-ce qui est le plus important dans la conception d'un système sécurisé ?

Cryptographie : La cryptographie est l'un des outils les plus importants pour la construction de systèmes sécurisés. Grâce à l'utilisation appropriée de la cryptographie, Brain Station 23 garantit la confidentialité des données, protège les données contre les modifications non autorisées et authentifie la source des données