Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Énumération basée sur l'accès . Énumération basée sur l'accès (ABE) est une fonctionnalité de Microsoft Windows (protocole SMB) qui permet aux utilisateurs d'afficher uniquement les fichiers et dossiers auxquels ils ont lu accès lors de la navigation dans le contenu sur le serveur de fichiers.

Justement, comment fonctionne l'énumération basée sur l'accès ?

Accès - énumération basée (ABE) permet de masquer des objets (fichiers et dossiers) aux utilisateurs qui n'ont pas les autorisations NTFS (Lecture ou Liste) sur un dossier partagé en réseau afin de accès eux.

Par la suite, la question est, que fait l'énumération basée sur l'accès activé pour cette option d'espace de noms ? Activation de l'accès - énumération basée pour cet espace de noms signifie que ceux donnés accès dans les dossiers de ce l'espace de noms peut voir seulement et accès les dossiers pour lesquels ils sont autorisés. Il masque les dossiers que les utilisateurs faire pas la permission de voir.

En conséquence, comment activer l'énumération des accès ?

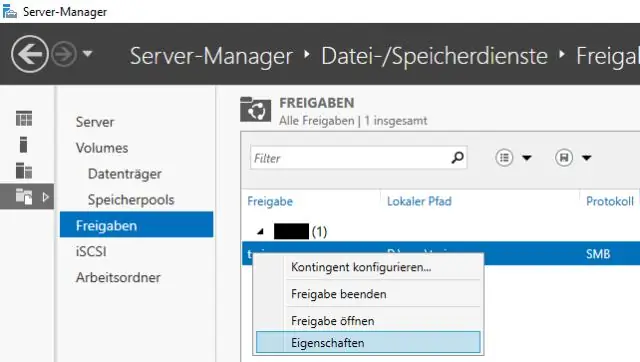

Pour activer l'énumération basée sur l'accès à l'aide de l'interface Windows

- Dans l'arborescence de la console, sous le nœud Espaces de noms, cliquez avec le bouton droit sur l'espace de noms approprié, puis cliquez sur Propriétés.

- Cliquez sur l'onglet Avancé, puis cochez la case Activer l'énumération basée sur l'accès pour cet espace de noms.

Qu'est-ce que le type de données enum ?

Un article de Wikipédia, l'encyclopédie libre. En programmation informatique, un type énuméré (aussi appelé énumération , énumérer , ou facteur dans le langage de programmation R, et un catégorique variable en statistiques) est un Type de données consistant en un ensemble de valeurs nommées appelées éléments, membres, énumération ou énumérateurs de la taper.

Conseillé:

Qu'est-ce que l'authentification basée sur CERT ?

Un schéma d'authentification basé sur un certificat est un schéma qui utilise une cryptographie à clé publique et un certificat numérique pour authentifier un utilisateur. Le serveur confirme ensuite la validité de la signature numérique et si le certificat a été émis par une autorité de certification de confiance ou non

Qu'est-ce que l'injection SQL aveugle basée sur le temps ?

Time-based Blind SQLi Time-based SQL Injection est une technique d'injection SQL inférentielle qui repose sur l'envoi d'une requête SQL à la base de données qui oblige la base de données à attendre un laps de temps spécifié (en secondes) avant de répondre

Qu'est-ce que l'évaluation basée sur un modèle dans HCI ?

L'évaluation basée sur un modèle utilise un modèle de la façon dont un humain utiliserait un système proposé pour obtenir des mesures d'utilisabilité prévues par calcul ou simulation. Ces prédictions peuvent remplacer ou compléter des mesures empiriques obtenues par des tests utilisateurs

Quelle est l'une des principales différences entre l'instance basée sur Amazon EBS et l'instance Back Store ?

Quelle est la principale différence entre une instance basée sur Amazon EBS et une instance basée sur un stockage d'instance ? Les instances basées sur Amazon EBS peuvent être arrêtées et redémarrées. Les instances basées sur le stockage d'instances peuvent être arrêtées et redémarrées. La mise à l'échelle automatique nécessite l'utilisation d'instances basées sur Amazon EBS

Quelle est la différence entre la détection d'intrusion basée sur l'hôte et sur le réseau ?

Certains des avantages de ce type d'IDS sont : Ils sont capables de vérifier si une attaque a réussi ou non, alors qu'un IDS basé sur un réseau ne donne qu'une alerte de l'attaque. Un système basé sur l'hôte peut analyser le trafic déchiffré pour trouver la signature d'attaque, leur donnant ainsi la possibilité de surveiller le trafic chiffré