- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Temps - basé sur SQLi aveugle

Temps - Injection SQL basée est une inférence Injection SQL technique qui consiste à envoyer un SQL requête à la base de données qui force la base de données à attendre une quantité spécifiée de temps (en secondes) avant de répondre

Justement, qu'est-ce que l'injection SQL aveugle ?

La description. SQL aveugle (Langage de requêtes structurées) injection est un type de Injection SQL attaque qui pose des questions vraies ou fausses à la base de données et détermine la réponse en fonction de la réponse des applications. Cela permet d'exploiter le Injection SQL vulnérabilité plus difficile, mais pas impossible..

qu'est-ce qu'une attaque par injection SQL aveugle peut-elle être évitée ? Comme d'habitude injection SQL , les attaques par injection SQL aveugle peuvent être empêché grâce à l'utilisation prudente de requêtes paramétrées, qui garantissent que l'entrée de l'utilisateur ne peut pas interférer avec la structure du projet prévu SQL mettre en doute.

En conséquence, est-ce une attaque par injection SQL basée sur le temps ?

Temps - Basé Aveugle Attaques par injection SQL . Temps - basé Les techniques sont souvent utilisées pour réaliser des tests lorsqu'il n'y a pas d'autre moyen de récupérer les informations du serveur de base de données. Ce genre de attaque injecte un SQL segment qui contient une fonction de SGBD spécifique ou une requête lourde qui génère un temps retard.

Quand un attaquant peut-il tenter une injection SQL aveugle ?

Injection SQL aveugle est identique à la normale Injection SQL sauf que lorsqu'un tentatives d'attaquant pour exploiter une application plutôt que d'obtenir un message d'erreur utile, ils obtiennent à la place une page générique spécifiée par le développeur. Cela permet d'exploiter un potentiel Attaque par injection SQL plus difficile mais pas impossible.

Conseillé:

Qu'est-ce que l'authentification basée sur CERT ?

Un schéma d'authentification basé sur un certificat est un schéma qui utilise une cryptographie à clé publique et un certificat numérique pour authentifier un utilisateur. Le serveur confirme ensuite la validité de la signature numérique et si le certificat a été émis par une autorité de certification de confiance ou non

Qu'est-ce que l'énumération basée sur l'accès activé ?

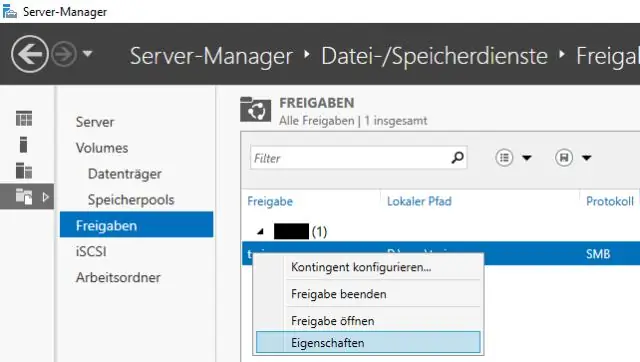

Énumération basée sur l'accès. L'énumération basée sur l'accès (ABE) est une fonctionnalité de Microsoft Windows (protocole SMB) qui permet aux utilisateurs d'afficher uniquement les fichiers et dossiers auxquels ils ont un accès en lecture lorsqu'ils parcourent le contenu sur le serveur de fichiers

Qu'est-ce que l'évaluation basée sur un modèle dans HCI ?

L'évaluation basée sur un modèle utilise un modèle de la façon dont un humain utiliserait un système proposé pour obtenir des mesures d'utilisabilité prévues par calcul ou simulation. Ces prédictions peuvent remplacer ou compléter des mesures empiriques obtenues par des tests utilisateurs

Quelle est la principale différence entre une injection SQL normale et une vulnérabilité d'injection SQL aveugle ?

L'injection SQL aveugle est presque identique à l'injection SQL normale, la seule différence étant la façon dont les données sont extraites de la base de données. Lorsque la base de données ne fournit pas de données à la page Web, un attaquant est obligé de voler des données en posant à la base de données une série de questions vraies ou fausses

Quelle est la différence entre la détection d'intrusion basée sur l'hôte et sur le réseau ?

Certains des avantages de ce type d'IDS sont : Ils sont capables de vérifier si une attaque a réussi ou non, alors qu'un IDS basé sur un réseau ne donne qu'une alerte de l'attaque. Un système basé sur l'hôte peut analyser le trafic déchiffré pour trouver la signature d'attaque, leur donnant ainsi la possibilité de surveiller le trafic chiffré