- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Une mauvaise configuration de la sécurité peut se produire à n'importe quel niveau d'une pile d'applications, y compris les services réseau, la plate-forme, le serveur Web, le serveur d'applications, la base de données, les frameworks, le code personnalisé et les machines virtuelles, conteneurs ou stockage préinstallés.

De plus, qu'est-ce qu'une mauvaise configuration de la sécurité ?

Mauvaise configuration de la sécurité survient lorsque Sécurité les paramètres sont définis, implémentés et maintenus par défaut. Bon Sécurité nécessite sécurise configuration définie et déployée pour l'application, le serveur Web, le serveur de base de données et la plate-forme.

On peut également se demander quel est l'impact d'une mauvaise configuration de la sécurité ? Mauvaise configuration de la sécurité des vulnérabilités peuvent survenir si un composant est susceptible d'être attaqué en raison d'une option de configuration non sécurisée. Ces vulnérabilités se produisent souvent en raison d'une configuration par défaut non sécurisée, d'une configuration par défaut mal documentée ou d'un côté mal documenté. effets de configuration optionnelle.

En tenant compte de cela, à quel niveau un problème de mauvaise configuration de la sécurité peut-il se produire ?

Une mauvaise configuration de la sécurité peut se produire à n'importe niveau d'une pile d'applications, y compris la plate-forme, le serveur Web, le serveur d'applications, la base de données et le framework. De nombreuses applications sont livrées avec des fonctionnalités inutiles et dangereuses, telles que les fonctionnalités de débogage et d'assurance qualité, activées par défaut.

Qu'est-ce qu'une attaque de mauvaise configuration ?

Serveur Mauvaise configuration . Serveur attaques de mauvaise configuration exploiter les faiblesses de configuration trouvées dans les serveurs Web et d'applications. De nombreux serveurs sont livrés avec des fichiers par défaut et des exemples inutiles, notamment des applications, des fichiers de configuration, des scripts et des pages Web. Les serveurs peuvent inclure des comptes et des mots de passe par défaut bien connus.

Conseillé:

Faut-il avoir le WiFi pour les caméras de sécurité ?

Même vos caméras de vidéosurveillance IP n'ont pas d'accès Internet, vous pouvez toujours bénéficier d'une surveillance vidéo dans des endroits hors réseau comme votre ferme éloignée, votre chalet, votre maison rurale et d'autres zones sans connexion Internet ou WiFi. Vous pouvez obtenir un enregistrement local même si vos caméras de sécurité n'ont pas d'accès Internet

Comment corriger les erreurs de certificat de sécurité Google ?

Solution 2 : Modification des paramètres de révocation de certificat Appuyez sur Windows + R, tapez « inetcpl. cpl" dans la boîte de dialogue et appuyez sur Entrée. Cliquez sur l'onglet Avancé et décochez les options « Vérifier la révocation du certificat de l'éditeur » et « Vérifier la révocation du certificat du serveur »

Les noms de table SQL peuvent-ils avoir des nombres ?

Toutes les instructions SQL doivent se terminer par un ';'. Les noms des tableaux et des colonnes doivent commencer par une lettre et peuvent être suivis de lettres, de chiffres ou de traits de soulignement, sans dépasser un total de 30 caractères. Les types de données spécifient quel type de données peut être pour cette colonne particulière

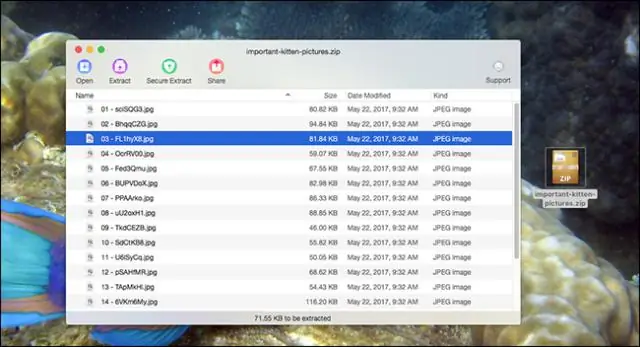

Les fichiers zip peuvent-ils être téléchargés en toute sécurité ?

En soi, les fichiers zip ne sont pas dangereux à ouvrir, tant que vous faites preuve de bon sens. Les gens ont l'habitude de penser que les fichiers zip sont sûrs (parce qu'ils le sont, pour la plupart) - les parties malveillantes utilisent donc des faux. fichiers zip. C'est surtout un problème avec les versions de Windowsqui masquent les extensions de fichiers par défaut

Quel outil pouvez-vous utiliser pour découvrir des vulnérabilités ou des erreurs de configuration dangereuses sur vos systèmes et votre réseau ?

Un scanner de vulnérabilité est un outil qui va scanner un réseau et des systèmes à la recherche de vulnérabilités ou de mauvaises configurations qui représentent un risque de sécurité