Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

UNE vulnérabilité scanner est une outil cette volonté scanner un réseau et systèmes à la recherche de vulnérabilités ou erreurs de configuration qui représentent un risque pour la sécurité.

À côté de cela, quels outils de vulnérabilité avez-vous utilisés sur votre réseau ?

Les meilleurs scanners de vulnérabilité réseau

- Gestionnaire de configuration réseau SolarWinds (ESSAI GRATUIT)

- ManageEngine Vulnerability Manager Plus (ESSAI GRATUIT)

- Surveillance des vulnérabilités du réseau Paessler avec PRTG (ESSAI GRATUIT)

- OpenVAS.

- Analyseur de sécurité de base de Microsoft.

- Édition communautaire du scanner réseau Retina.

Par la suite, la question est de savoir quelles sont les vulnérabilités. Comment les identifiez-vous ? Vulnérabilités sont des voies spécifiques que les agents de menace peuvent exploiter à attaquer un actif informationnel. Ils peuvent être identifié en ayant une équipe de personnes d'horizons différents qui réfléchissent à toutes les menaces possibles et aux façons dont les informations peuvent être récupérées.

De cette façon, comment identifiez-vous les menaces et les vulnérabilités dans une infrastructure informatique ?

Actions clés

- Comprendre les attaques courantes. Les attaques sur et au sein de votre réseau se présentent sous différentes formes.

- Faites l'inventaire de vos vulnérabilités. Établissez une liste complète des vulnérabilités potentielles.

- Utilisez des outils d'analyse des vulnérabilités. De nombreux outils existent pour vérifier l'état de sécurité existant de votre réseau.

- Évaluer les risques.

Quelle est la première étape pour effectuer une évaluation des risques de sécurité ?

Les premier pas dans le l'évaluation des risques processus consiste à attribuer une valeur/un poids à chaque actif identifié afin que nous puissions les classer en fonction de la valeur que chaque actif ajoute à l'organisation.

- Quels actifs devons-nous protéger?

- Comment ces actifs sont-ils menacés ?

- Que pouvons-nous faire pour contrer ces menaces ?

Conseillé:

Quel est l'outil utilisé pour le provisionnement et la configuration ?

Chef, Ansible, Puppet et SaltStack sont des exemples populaires et open source de ces outils. J'ai vu de nombreuses entreprises utiliser ces outils pour créer et modifier, ou provisionner, de nouvelles infrastructures et les configurer par la suite

Comment changer votre mot de passe sur votre iPhone depuis votre ordinateur ?

Appuyez sur Paramètres > [votre nom] > Mot de passe et sécurité. Appuyez sur Modifier le mot de passe. Saisissez votre mot de passe actuel ou le mot de passe de l'appareil, puis saisissez un nouveau mot de passe et confirmez le nouveau mot de passe. Appuyez sur Modifier ou Modifier le mot de passe

Quel outil peut être utilisé pour créer des icônes et des écrans de démarrage pour tous les appareils pris en charge ?

L'une des choses les plus intéressantes à propos d'Ionic est l'outil de ressources qu'ils fournissent pour générer automatiquement tous les écrans de démarrage et les icônes dont vous avez besoin. Même si vous n'utilisez pas Ionic, il vaudrait la peine de l'installer simplement pour utiliser cet outil, puis de transférer les écrans de démarrage et les icônes vers votre projet actuel

Quel est l'outil bien connu pour rechercher les vulnérabilités ?

L'outil Nessus est un scanner de vulnérabilité de marque et breveté créé par Tenable Network Security. Il a été installé et utilisé par des millions d'utilisateurs dans le monde entier pour l'évaluation des vulnérabilités, les problèmes de configuration, etc

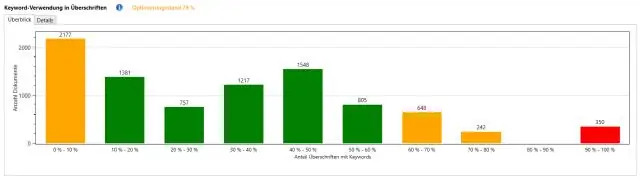

Quels sont les domaines dans lesquels utiliser vos mots-clés pour optimiser le classement de votre site Web ?

L'un des endroits les plus importants pour optimiser l'utilisation des mots-clés SEO est dans votre contenu. Pour un meilleur classement des pages Web, vous devez utiliser les mots-clés dans les domaines suivants : Mot-clé dans l'URL du site Web. Mot-clé dans le titre du site Web. Mot-clé dans la balise Meta. Mot-clé dans le contenu de la page Web. Densité des mots-clés dans le corps du texte. Mots-clés dans les titres