Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-06-01 05:08.

UNE système de soutien général (GSS) est. [un] ensemble interconnecté de ressources d'information sous le même contrôle de gestion direct qui partage des fonctionnalités communes. Il comprend normalement le matériel, les logiciels, les informations, les données, les applications, les communications et les personnes.

Une autre question est: qu'est-ce qu'un système GSS ?

GSS est toute combinaison de matériel et de logiciel qui améliore le travail de groupe. GSS est un terme générique qui englobe toutes les formes d'informatique collaborative. En savoir plus dans: Support de groupe Systèmes comme outils pour la prise de décision RH. Un ensemble de technologies utilisées pour aider les groupes dans leurs processus de prise de décision.

On peut aussi se demander quelle est la limite d'accréditation ? Définition. Un limite d'accréditation est. [tous les composants d'un système d'information doivent être accrédité par un ordonnateur et exclut séparément accrédité systèmes auxquels le système d'information est connecté.

Alors, qu'est-ce qu'une application majeure ?

1 Circulaire OMB A-130, Annexe III, définit application majeure en tant que application qui nécessite une spéciale. attention à la sécurité en raison du risque et de l'ampleur des dommages résultant de la perte, de l'utilisation abusive, de l'accès non autorisé ou de la modification des informations contenues dans le application.

Quelle étape de RMF inclut la création d'un plan de sécurité du système ?

Équipe RMF du programme: documenter les mises à jour du plan de sécurité du système (SSP) dictées par des événements/procédures spécifiques tout au long du processus RMF

- Étape 1 - Catégoriser le système.

- Étape 2 - Sélectionnez Contrôles de sécurité.

- Étape 3 - Mettre en œuvre des contrôles de sécurité.

- Étape 4 - Évaluation du contrôle de sécurité.

- Étape 5 - Autoriser le système.

Conseillé:

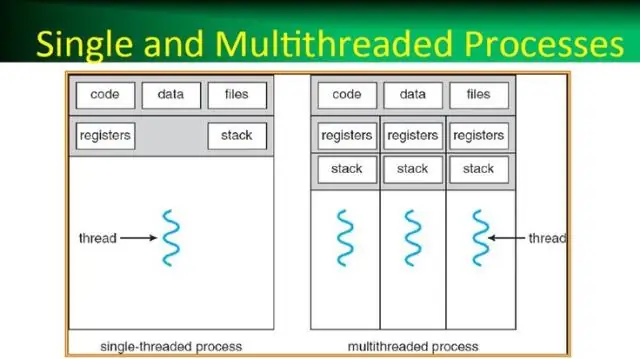

Qu'est-ce qu'un processus dans un système d'exploitation, qu'est-ce qu'un thread dans un système d'exploitation ?

Un processus, dans les termes les plus simples, est un programme d'exécution. Un ou plusieurs threads s'exécutent dans le contexte du processus. Un thread est l'unité de base à laquelle le système d'exploitation alloue du temps processeur. Le pool de threads est principalement utilisé pour réduire le nombre de threads d'application et assurer la gestion des threads de travail

Qu'est-ce que le soutien dans les règles d'association?

Les règles d'association sont créées en recherchant dans les données des modèles si-alors fréquents et en utilisant la prise en charge et la confiance des critères pour identifier les relations les plus importantes. Le support est une indication de la fréquence à laquelle les éléments apparaissent dans les données

Quel est l'avantage de l'approche en couches de la conception du système dans le système d'exploitation ?

Avec l'approche en couches, la couche inférieure est le matériel, tandis que la couche la plus élevée est l'interface utilisateur. Le principal avantage est la simplicité de construction et de débogage. La principale difficulté est de définir les différentes couches. Le principal inconvénient est que le système d'exploitation a tendance à être moins efficace que les autres implémentations

Combien cela coûte-t-il de soutien pour une petite entreprise?

Pour une petite entreprise moyenne, votre coût mensuel peut aller de 500 $ à 2 000 $ par mois pour une « protection 24 heures sur 24 de votre système d'information, de vos données et de vos postes de travail. Vous devriez consulter un fournisseur de support informatique pour plus d'informations sur les fonctionnalités et les coûts d'un package de services gérés

Qu'est-ce qu'un système d'exploitation et indiquez quatre fonctions principales du système d'exploitation ?

Un système d'exploitation (OS) est une interface entre un utilisateur d'ordinateur et le matériel informatique. Un système d'exploitation est un logiciel qui effectue toutes les tâches de base telles que la gestion des fichiers, la gestion de la mémoire, la gestion des processus, la gestion des entrées et des sorties et le contrôle des périphériques tels que les lecteurs de disque et les imprimantes