- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

C'est le traiter identifier les vulnérabilités de sécurité dans une application en évaluant le système ou le réseau avec diverses techniques malveillantes. Une fois la vulnérabilité identifiée, elle est utilisée pour exploiter le système afin d'accéder à des informations sensibles.

Justement, en quoi consistent les tests d'intrusion ?

Tests de pénétration , aussi appelé test de stylo ou du piratage éthique, est la pratique de essai un système informatique, un réseau ou une application Web pour trouver Sécurité vulnérabilités qu'un attaquant pourrait exploiter. L'objectif principal de les tests d'intrusion sont pour identifier Sécurité faiblesses.

À côté de ci-dessus, qu'est-ce que les tests d'intrusion avec exemple ? Exemples de Tests de pénétration Outils NMap - Cet outil est utilisé pour analyser les ports, identifier le système d'exploitation, tracer la route et analyser les vulnérabilités. Nessus - Il s'agit d'un outil de vulnérabilités traditionnel basé sur le réseau. Pass-The-Hash - Cet outil est principalement utilisé pour le craquage de mots de passe.

On peut également se demander quelles sont les étapes des tests d'intrusion ?

Les 7 phases de tests de pénétration sont: les actions de pré-engagement, la reconnaissance, la modélisation des menaces et l'identification des vulnérabilités, l'exploitation, la post-exploitation, les rapports, et la résolution et la ré- essai . Vous avez peut-être entendu différentes phases ou utilisez votre propre approche, je les utilise parce que je les trouve efficaces.

Combien de temps dure un test d'intrusion ?

1 - 3 semaines

Conseillé:

Quel est le processus de définition de deux ou plusieurs méthodes au sein de la même classe qui ont le même nom mais une déclaration de paramètres différente ?

Surcharge de méthode La signature d'une méthode n'est pas constituée de son type de retour ni de sa visibilité ni des exceptions qu'elle peut lever. La pratique consistant à définir deux ou plusieurs méthodes au sein de la même classe qui partagent le même nom mais ont des paramètres différents est appelée méthodes de surcharge

Quel est l'ordre correct des processus de la mémoire ?

Quel est l'ordre correct des processus de mémoire décrits aux pp. 399-401 ? encodage, stockage, récupération

Quel est le processus étape par étape pour créer une signature numérique ?

Comment créer une signature numérique. Étape 1 : Mettez votre signature sur un papier blanc. Étape 2 : Prenez une belle photo de votre signature. Étape 3: Ouvrez la photo avec GIMP et ajustez les niveaux comme indiqué dans l'image. Étape 4: Ajustez le contraste comme indiqué sur l'image. Étape 5: Nettoyez autour de votre signature à l'aide de l'outil Eraser. Étape 6 : Convertir la couleur blanche en Alpha

Quel est le nombre maximum de threads par processus sous Linux ?

En termes pratiques, la limite est généralement déterminée par l'espace de la pile. Si chaque thread obtient une pile de 1 Mo (je ne me souviens pas si c'est la valeur par défaut sous Linux), alors votre système 32 bits manquera d'espace d'adressage après 3000 threads (en supposant que le dernier Go est réservé au noyau)

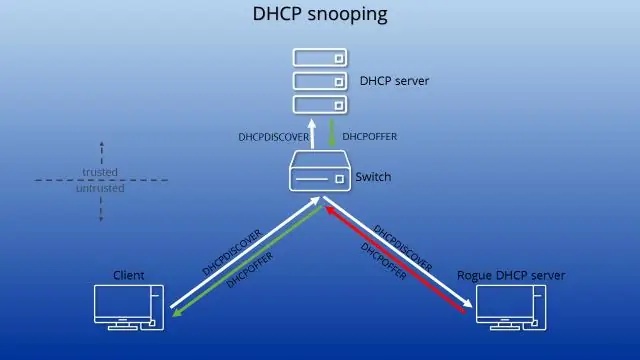

Quel est l'ordre correct pour le processus DHCP ?

Quel est l'ordre correct pour le processus DHCP ? 1- Offre, découverte, accusé de réception, demande (ODAR). 2- Découvrir, Offrir, Demander, Reconnaître (DORA). 3- Demander, Offrir, Découvrir, Reconnaître (RODA)