- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

SDN et NFV sont Meilleur Ensemble

SDN contribue à l'automatisation du réseau qui permet des décisions basées sur des politiques pour orchestrer quel trafic réseau va où, tout en NFV se concentre sur les services, et NV s'assure que les capacités du réseau s'alignent sur les environnements virtualisés qu'ils sommes justificatif

Par la suite, on peut également se demander, qu'est-ce que NFV et SDN ?

La similitude fondamentale entre les réseaux définis par logiciel ( SDN ) et virtualisation des fonctions réseau ( NFV ) est qu'ils utilisent tous les deux l'abstraction du réseau. Lorsque SDN s'exécute sur un NFV Infrastructure, SDN transmet les paquets de données d'un périphérique réseau à un autre.

De plus, quelle est la signification de SDN ? Mise en réseau définie par logiciel ( SDN ) est une approche de la gestion de réseau qui permet une configuration de réseau dynamique et efficace du point de vue programmatique afin d'améliorer les performances et la surveillance du réseau, ce qui en fait davantage un cloud computing qu'une gestion de réseau traditionnelle.

En tenant compte de cela, comment fonctionne Nfv ?

Virtualisation des fonctions réseau ( NFV ) réduit les coûts et accélère le déploiement des services pour les opérateurs de réseau en déplaçant des fonctions telles que les pare-feu et le cryptage du matériel dédié aux serveurs de base. Les VNF sont créés en fonction des besoins de l'opérateur et de l'entreprise, et peuvent être déployés quand et où cela est nécessaire.

Quelles sont les fonctionnalités du SDN ?

SDN remplace les routeurs et commutateurs traditionnels, permettant à l'entreprise cliente d'interagir directement avec ces services. Il permet au client d'acheter et de mettre en œuvre de nouveaux les fonctions via un portail unique, selon Pigg Clark. SDN vit dans de nombreux appareils à travers le réseau central.

Conseillé:

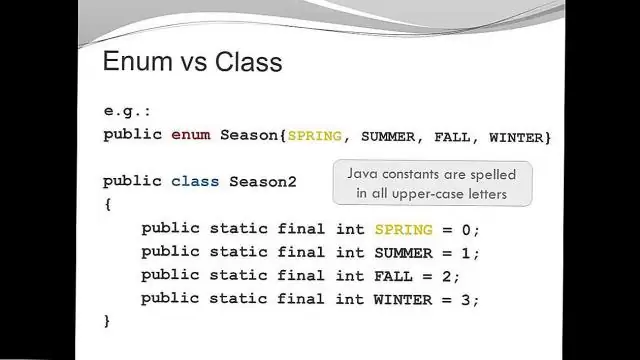

Comment trouver le sous-ensemble d'une chaîne en Java ?

Le sous-ensemble d'une chaîne est le caractère ou le groupe de caractères présents à l'intérieur de la chaîne. Tous les sous-ensembles possibles pour une chaîne seront n(n+1)/2. Programme : public class AllSubsets {public static void main(String[] args) {String str = 'FUN'; int len = str. int temp = 0;

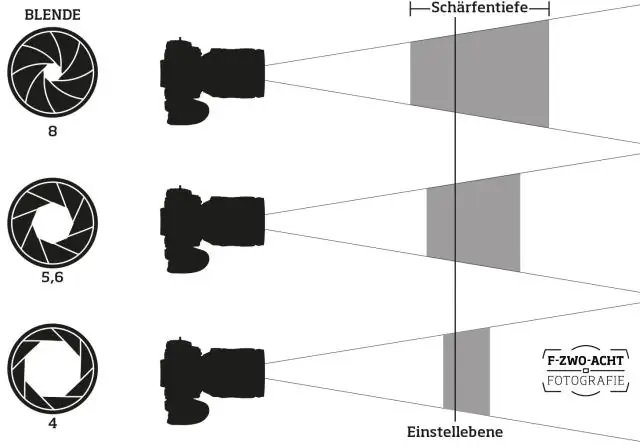

Comment l'ouverture et la vitesse d'obturation fonctionnent-elles ensemble ?

Les vitesses d'obturation lentes laissent entrer plus de lumière dans le capteur de l'appareil photo et sont utilisées pour la photographie en basse lumière et de nuit, tandis que les vitesses d'obturation rapides aident à figer le mouvement. Ouverture – un trou à l'intérieur d'un objectif, à travers lequel la lumière pénètre dans le boîtier de l'appareil photo. Plus le trou est grand, plus la lumière passe vers le capteur de la caméra

Comment trier les feuilles Google et garder les lignes ensemble ?

Pour trier une feuille : Cliquez sur Afficher et passez la souris sur Geler. Sélectionnez 1 ligne dans le menu qui apparaît. La ligne d'en-tête se fige. Cliquez sur Données et sélectionnez Trier la feuille par colonne, A-Z (croissant) ou Trier la feuille par colonne, Z-A (décroissant). La feuille sera triée selon votre sélection

Comment supprimer un élément d'un ensemble en Java ?

La méthode remove(Object O) est utilisée pour supprimer un élément particulier d'un Set. Paramètres : Le paramètre O est du type d'élément maintenu par cet ensemble et spécifie l'élément à retirer de l'ensemble. Valeur de retour : cette méthode renvoie True si l'élément spécifié est présent dans le Set sinon elle renvoie False

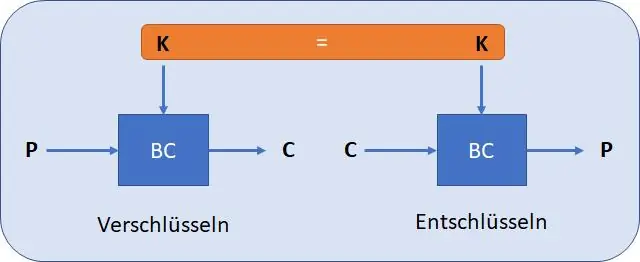

Comment les clés symétriques et asymétriques sont-elles utilisées ensemble ?

Les cryptages asymétrique et symétrique sont généralement utilisés ensemble : utilisez un algorithme asymétrique tel que RSA pour envoyer en toute sécurité à quelqu'un une clé AES (symétrique). La clé symétrique est appelée clé de session; une nouvelle clé de session peut être retransmise périodiquement via RSA. Cette approche tire parti des atouts des deux cryptosystèmes