- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Asymétrique et cryptage symétrique sont généralement utilisé ensemble : utiliser un asymétrique algorithme tel que RSA pour envoyer en toute sécurité à quelqu'un un AES ( symétrique ) clé . Les clé symétrique s'appelle la séance clé ; une nouvelle séance clé peuvent être retransmis périodiquement via RSA. Cette approche tire parti des points forts des deux cryptosystèmes.

Compte tenu de cela, où pouvons-nous utiliser des clés symétriques et asymétriques ?

Tu seul besion asymétrique cryptographie lorsque vous avoir besoin à échanger des informations avec une personne en particulier qui tu n'ai pas de clé échangé avec (et même alors, tu utilises symétrique et crypter la clé asymétriquement normalement) ou lorsque vous avoir besoin à signer quelque chose (auquel cas tu Crypter les valeur de hachage asymétrique).

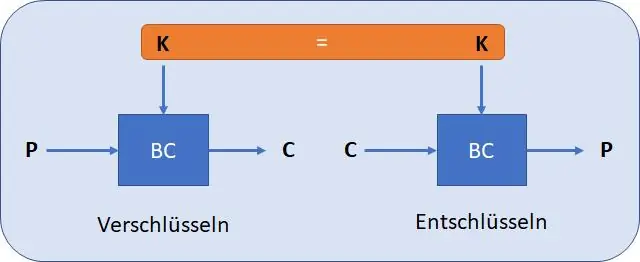

De même, comment les clés symétriques sont-elles partagées ? Clé symétrique la cryptographie repose sur un clé partagée entre deux parties. Clé asymétrique la cryptographie utilise un système public-privé clé paire où un clé est utilisé pour crypter et l'autre pour décrypter. Symétrique la cryptographie est plus efficace et donc plus adaptée au chiffrement/déchiffrement de gros volumes de données.

À ce sujet, qu'est-ce que la cryptographie à clé symétrique et asymétrique combinée ?

Combinaison de chiffrement symétrique et asymétrique . L'expéditeur récupère le public du destinataire clé . L'expéditeur récupère le public clé à partir d'une source fiable, telle qu'Active Directory. 2. L'expéditeur génère un clé symétrique et utilise ce clé pour crypter les données d'origine.

L'AES est-il symétrique ou asymétrique ?

Si le même clé est utilisé à la fois pour le cryptage et le décryptage, le processus est dit symétrique. Si des clés différentes sont utilisées, le processus est défini comme asymétrique. Deux des cryptages les plus utilisés algorithmes sont aujourd'hui AES et RSA.

Conseillé:

Comment nettoyer les clés d'un ordinateur portable sans retirer les clés ?

Étapes Éteignez et débranchez votre ordinateur portable avant de faire tout nettoyage. Inclinez l'ordinateur portable à l'envers et tapotez-le doucement ou secouez-le. Vaporiser entre les touches avec de l'air comprimé pour éliminer la poussière. Essuyez les touches avec un chiffon en microfibre humide. Enlevez la saleté tenace avec un coton imbibé d'alcool inisopropylique

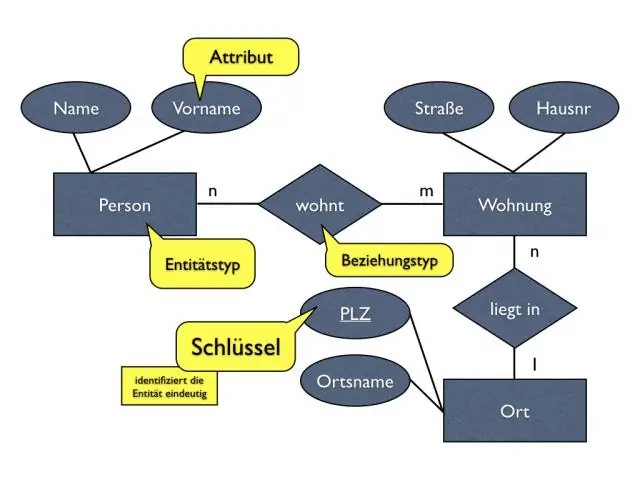

Que sont les clés primaires et les clés étrangères ?

Relation entre la clé primaire et la clé étrangère Une clé primaire identifie de manière unique un enregistrement dans la table de la base de données relationnelle, tandis qu'une clé étrangère fait référence au champ d'une table qui est la clé primaire d'une autre table

Que sont les algorithmes symétriques et asymétriques ?

Algorithmes symétriques : (également appelés « clé secrète ») utilisent la même clé pour le chiffrement et le déchiffrement; algorithmes asymétriques : (également appelés « clé publique ») utilisent des clés différentes pour le chiffrement et le déchiffrement. Distribution de clés : comment transmettons-nous les clés à ceux qui en ont besoin pour établir une communication sécurisée

Combien de clés sont utilisées en cryptographie asymétrique ?

deux clés De cette façon, combien de types de clés y a-t-il en cryptographie ? Il y a quatre bases taper de clés de cryptage : symétrique, asymétrique, public et privé. Les deux premiers décrivent où le clés sont utilisés dans le chiffrement processus, et les deux derniers décrivent qui a accès au clés .

Quelles sont les notes du conférencier, écrivez son objectif et quels sont les éléments clés à retenir sur les notes du conférencier ?

Les notes du conférencier sont un texte guidé que le présentateur utilise lors de la présentation d'une présentation. Ils aident le présentateur à se rappeler des points importants tout en faisant une présentation. Ils apparaissent sur la diapositive et ne peuvent être consultés que par le présentateur et non par le public