- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

La gestion des vulnérabilités est la pratique consistant à rechercher et à corriger de manière proactive les faiblesses potentielles de la sécurité du réseau d'une organisation. L'objectif de base est d'appliquer ces correctifs avant qu'un attaquant puisse les utiliser pour provoquer une violation de la cybersécurité.

De cette manière, pourquoi avons-nous besoin d'une évaluation de la vulnérabilité ?

Les évaluation de la vulnérabilité processus aide à réduire les chances qu'un attaquant soit en mesure de violer les systèmes informatiques d'une organisation, ce qui permet de mieux comprendre les actifs, leurs vulnérabilités , et le risque global pour une organisation.

Par la suite, la question est: quelle est l'importance de l'évaluation de la vulnérabilité et de la remédiation des risques ? Pourquoi Évaluations de la vulnérabilité sommes Correction importante actions pour combler les lacunes et protéger les systèmes et les informations sensibles. Répondez aux besoins en matière de conformité et de réglementation en matière de cybersécurité dans des domaines tels que HIPAA et PCI DSS. Protégez-vous contre les violations de données et autres accès non autorisés.

Par la suite, la question est, à quoi sert la gestion des vulnérabilités ?

Gestion des vulnérabilités est une pratique de sécurité spécialement conçue pour atténuer ou empêcher de manière proactive l'exploitation de l'informatique vulnérabilités qui existent dans un système ou une organisation. Le processus comprend l'identification, la classification, la réparation et l'atténuation de divers vulnérabilités au sein d'un système.

Qui est responsable de la gestion des vulnérabilités ?

c) Propriétaire de l'actif: le propriétaire de l'actif est responsable pour l'actif informatique qui est scanné par le gestion des vulnérabilités traiter. Ce rôle devrait décider si identifié vulnérabilités sont atténués ou leurs risques associés sont acceptés.

Conseillé:

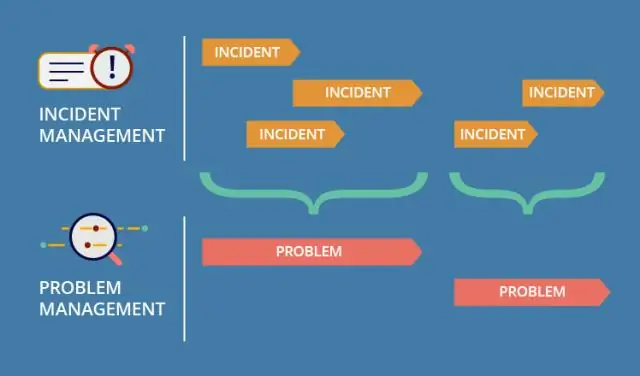

Quelle est la différence entre la gestion des incidents et la gestion des incidents majeurs ?

Ainsi, un MI consiste à reconnaître que la gestion normale des incidents et des problèmes ne va pas le couper. Un incident majeur est une déclaration d'état d'urgence. Un incident majeur est à mi-chemin entre un incident normal et un sinistre (où le processus de gestion de la continuité des services informatiques entre en jeu)

Pourquoi les infirmières ont-elles besoin d'une pratique fondée sur des données probantes?

L'EBP permet aux infirmières d'évaluer la recherche afin de comprendre les risques ou l'efficacité d'un test de diagnostic ou de traitements. L'application de l'EBP permet aux infirmières d'inclure les patients dans leur plan de soins

Qu'est-ce que l'atténuation des vulnérabilités ?

Lorsque vous atténuez une vulnérabilité, vous essayez de réduire l'impact de la vulnérabilité, mais vous ne l'éliminez pas. Atténuer une vulnérabilité uniquement à titre temporaire

Quel outil pouvez-vous utiliser pour découvrir des vulnérabilités ou des erreurs de configuration dangereuses sur vos systèmes et votre réseau ?

Un scanner de vulnérabilité est un outil qui va scanner un réseau et des systèmes à la recherche de vulnérabilités ou de mauvaises configurations qui représentent un risque de sécurité

Pourquoi ai-je besoin d'un système de gestion de contenu ?

Un système de gestion de contenu (CMS) vous permet de créer, éditer, gérer et maintenir les pages du site Web sur une seule interface. En utilisant un CMS, les entreprises peuvent facilement créer des sites pour elles-mêmes et leurs clients. Ces systèmes rationalisent la conception Web et la publication de contenu, garantissant que votre site et votre flux de travail sont rationalisés