Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Tests de pénétration est un processus qui identifie les vulnérabilités de sécurité, les risques de failles et les environnements peu fiables. L'objectif de piratage éthique est encore d'identifier les vulnérabilités et de les corriger avant qu'elles ne puissent être exploitées par des criminels, mais l'approche est beaucoup plus large que pentest.

Par la suite, on peut aussi se demander, qu'est-ce que le piratage et les tests d'intrusion ?

Éthique Piratage L'objectif principal est de trouver des vulnérabilités dans l'environnement cible. Il vise à englober diverses attaques à travers différentes piratage techniques pour détecter les failles de sécurité. Tests de pénétration se concentre sur la sécurité de la zone spécifique définie pour essai.

On peut aussi se demander quelle est la différence entre hacker et hacker éthique ? Le seul différence est-ce pirates informatiques utiliser des outils pour voler ou détruire des informations alors que EthicalHackers utiliser les mêmes outils pour protéger les systèmes de pirates informatiques avec une intention malveillante ». Piratage éthique est légal et piratage est fait avec l'autorisation du client.

De même, se demande-t-on, qu'est-ce que la pénétration dans le piratage informatique ?

Pénétration test, également appelé test de stylo oréthique piratage , est la pratique consistant à tester un système informatique, un réseau ou une application Web pour trouver des failles de sécurité qu'un attaquant pourrait exploiter. Pénétration les tests peuvent être automatisés avec des applications logicielles ou effectués manuellement.

Quelle est la meilleure certification de piratage éthique ?

Top 7 des certifications de piratage éthique

- Certification certifiée de piratage éthique.

- Testeur de pénétration GIAC.

- Professionnel certifié en sécurité offensive.

- CRÊTE.

- Piratage ultime de Foundstone.

- Consultant certifié en tests d'intrusion.

- Ingénieur certifié en tests d'intrusion.

Conseillé:

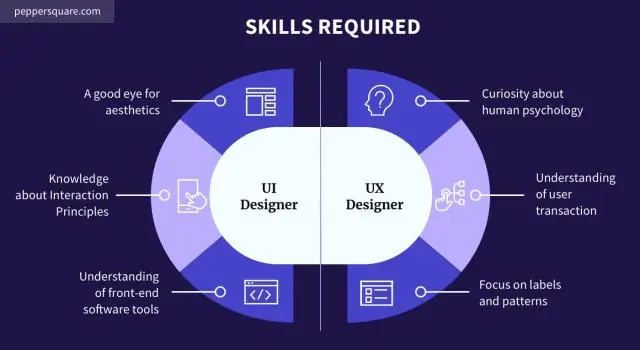

Quelle est la différence entre les tests GUI et UI ?

Test de l'interface utilisateur : test de l'interface utilisateur. En d'autres termes, vous devez vous assurer que tous les boutons, champs, étiquettes et autres éléments à l'écran fonctionnent comme supposé dans une spécification. Test de l'interface graphique : interface utilisateur graphique

Python est-il bon pour le piratage éthique ?

Python est le langage de programmation de choix pour de nombreux hackers éthiques. En effet, une bonne maîtrise de Python est considérée comme essentielle pour évoluer dans une carrière en cybersécurité. L'un des principaux attraits est que vous obtenez un langage puissant dans un package très facile à utiliser

Qu'est-ce que l'exploitation dans les tests d'intrusion ?

But. La phase d'exploitation d'un test d'intrusion se concentre uniquement sur l'établissement d'un accès à un système ou à une ressource en contournant les restrictions de sécurité

Quelle est la similitude et quelle est la différence entre les relais et l'API ?

Les relais sont des commutateurs électromécaniques dotés d'une bobine et de deux types de contacts NO et NC. Mais un contrôleur logique programmable, PLC est un mini ordinateur qui peut prendre des décisions en fonction du programme et de ses entrées et sorties

Quelle est la différence entre la détection d'intrusion basée sur l'hôte et sur le réseau ?

Certains des avantages de ce type d'IDS sont : Ils sont capables de vérifier si une attaque a réussi ou non, alors qu'un IDS basé sur un réseau ne donne qu'une alerte de l'attaque. Un système basé sur l'hôte peut analyser le trafic déchiffré pour trouver la signature d'attaque, leur donnant ainsi la possibilité de surveiller le trafic chiffré