- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

But. Les exploitation phase d'un test de pénétration se concentre uniquement sur l'établissement de l'accès à un système ou à une ressource en contournant les restrictions de sécurité.

De même, vous pouvez demander, que fait un testeur de pénétration ?

Pénétration les tests, également appelés tests d'intrusion ou piratage éthique, est le pratique consistant à tester un système informatique, un réseau ou une application Web pour trouver des failles de sécurité qu'un attaquant pourrait exploiter. Pénétration les tests peuvent être automatisés avec des applications logicielles ou effectués manuellement.

Par la suite, la question est, quelles sont les phases d'un test d'intrusion ? Les 7 phases des tests d'intrusion sont: les actions de pré-engagement, reconnaissance , la modélisation des menaces et l'identification, l'exploitation, la post-exploitation, la création de rapports, la résolution et le nouveau test des vulnérabilités. Vous avez peut-être entendu différentes phases ou utilisez votre propre approche, je les utilise parce que je les trouve efficaces.

En gardant cela à l'esprit, qu'est-ce que les tests d'intrusion avec exemple ?

Exemples de Tests de pénétration Outils NMap - Cet outil est utilisé pour analyser les ports, identifier le système d'exploitation, tracer la route et analyser les vulnérabilités. Nessus - Il s'agit d'un outil de vulnérabilités traditionnel basé sur le réseau. Pass-The-Hash - Cet outil est principalement utilisé pour le craquage de mots de passe.

Quelles sont les activités nécessaires qu'un testeur d'intrusion doit effectuer lors d'un test d'intrusion pour découvrir des noms d'utilisateur valides ?

Certains activités nécessaires qu'un testeur d'intrusion doit effectuer valider noms d'utilisateur sont: l'empreinte, la numérisation et l'énumération. * L'empreinte, également connue sous le nom de reconnaissance, est une méthode stratégique pour obtenir un plan du profil de sécurité d'une organisation.

Conseillé:

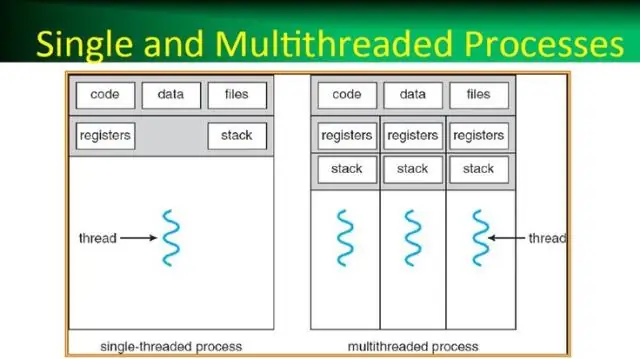

Qu'est-ce qu'un processus dans un système d'exploitation, qu'est-ce qu'un thread dans un système d'exploitation ?

Un processus, dans les termes les plus simples, est un programme d'exécution. Un ou plusieurs threads s'exécutent dans le contexte du processus. Un thread est l'unité de base à laquelle le système d'exploitation alloue du temps processeur. Le pool de threads est principalement utilisé pour réduire le nombre de threads d'application et assurer la gestion des threads de travail

Quelle est la différence entre le piratage éthique et les tests d'intrusion ?

Les tests d'intrusion sont un processus qui identifie les vulnérabilités de sécurité, les risques de failles et les environnements peu fiables

Quels sont les différents types de tests d'intrusion ?

Cinq types de test de pénétration pour les tests de service réseau de test de stylo. Ce type de test de stylo est l'exigence la plus courante pour les testeurs de stylo. Tests d'applications Web. C'est plus un test ciblé, aussi, plus intense et détaillé. Tests côté client. Tests de réseau sans fil. Tests d'ingénierie sociale

Qu'est-ce que les tests unitaires dans les mainframes ?

Pourquoi vous avez besoin de tests unitaires automatisés sur le mainframe. La vérification commence par les tests unitaires, un processus qui permet aux développeurs de tester les petites parties d'une application pour trouver et corriger les bogues de bas niveau avant de passer aux processus de test qui impliquent des parties plus importantes

Qu'est-ce qu'un système d'exploitation et indiquez quatre fonctions principales du système d'exploitation ?

Un système d'exploitation (OS) est une interface entre un utilisateur d'ordinateur et le matériel informatique. Un système d'exploitation est un logiciel qui effectue toutes les tâches de base telles que la gestion des fichiers, la gestion de la mémoire, la gestion des processus, la gestion des entrées et des sorties et le contrôle des périphériques tels que les lecteurs de disque et les imprimantes