Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

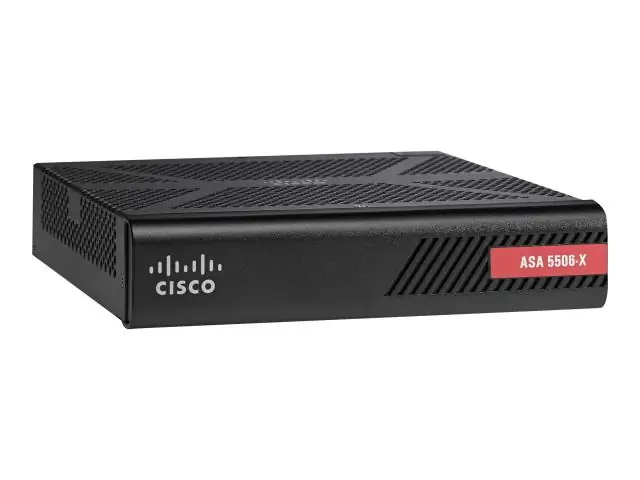

Configuration Cisco ASA 5505

- Étape 1: Configurer l'interface interne vlan. Interface ASA5505(config)# Vlan 1.

- Étape 2: Configurer l'interface externe vlan (connectée à Internet)

- Étape 3: Attribuez Ethernet 0/0 au Vlan 2.

- Étape 4: Activez les autres interfaces sans fermeture.

- Étape 5: Configurer PAT sur l'interface externe.

- Étape 6: Configurer itinéraire par défaut.

Par la suite, on peut également se demander, comment configurer le pare-feu Cisco ASA 5506 ?

Configuration Cisco ASA 5506-x

- Étape 1: Configurez les interfaces ASA et attribuez les niveaux de sécurité appropriés.

- Étape 2: Configurez l'ASA comme passerelle Internet, activez l'accès Internet.

- Étape 3: Configurez le NAT statique sur les serveurs Web, accordez un accès Internet entrant aux serveurs Web.

- Étape 4: Configurez le service DHCP sur l'ASA.

On peut également se demander, comment configurer un pare-feu de routeur Cisco ?

- Choses dont vous aurez besoin.

- Instructions pour configurer un pare-feu sur le routeur Cisco 2821.

- Utilisez le CD d'installation du routeur pour installer et ouvrir le logiciel d'émulation de terminal.

- Allumez le routeur et la séquence de démarrage initiale commencera.

- Tapez "activer" et appuyez sur "Entrée". Tapez le mot de passe du routeur lorsque l'invite de mot de passe apparaît.

Ci-dessus, comment fonctionne le pare-feu Cisco ASA ?

En bref, Cisco ASA est un dispositif de sécurité qui combine pare-feu , antivirus, prévention des intrusions et capacités de réseau privé virtuel (VPN). Il fournit une défense proactive contre les menaces qui arrête les attaques avant qu'elles ne se propagent sur le réseau.

Quelles sont les étapes pour configurer le pare-feu ?

Comment configurer un pare-feu en 5 étapes

- Étape 1: Sécurisez votre pare-feu.

- Étape 2: Concevez vos zones de pare-feu et vos adresses IP.

- Étape 3: Configurez les listes de contrôle d'accès.

- Étape 4: Configurez vos autres services de pare-feu et la journalisation.

- Étape 5: Testez la configuration de votre pare-feu.

Conseillé:

Comment configurer l'empreinte digitale sur HP Elitebook ?

Comment configurer la connexion par empreinte digitale Windows Hello Accédez à Paramètres > Comptes. Faites défiler jusqu'à Windows Hello et cliquez sur Configurer dans la section Empreinte digitale. Cliquez sur Commencer. Entrez votre NIP. Scannez votre doigt sur le lecteur d'empreintes digitales. Cliquez sur Ajouter un autre si vous souhaitez répéter le processus avec un autre doigt ou fermez le programme

Comment configurer la biométrie sur Windows 10 ?

Comment utiliser le lecteur d'empreintes digitales Cliquez sur le menu Démarrer et sélectionnez Paramètres. Sélectionnez Comptes, puis choisissez Options de connexion. Créez un code PIN. Dans la section Windows Hello, sélectionnez Configurer pour configurer le lecteur d'empreintes digitales. Sélectionnez Commencer pour commencer la configuration des empreintes digitales. Entrez votre code PIN pour confirmer votre identité

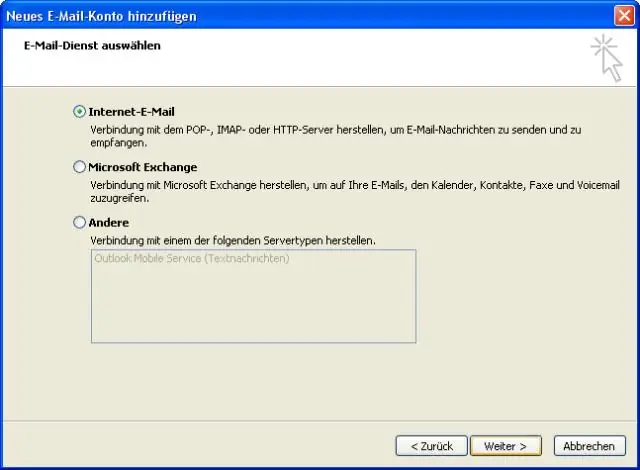

Comment configurer mon e-mail UC ?

Configuration de la messagerie Office 365 pour l'application Outlook Téléchargez l'application Outlook via la boutique d'applications iOS ou Android. Ouvrez l'application et entrez votre adresse e-mail UC username@ucmail.uc.edu (pour le corps professoral/le personnel) ou username@mail.uc.edu (pour les étudiants), puis cliquez sur Ajouter un compte. Vous serez alors invité à entrer votre nom d'utilisateur et votre mot de passe

Comment désactiver le mode agressif sur Cisco ASA ?

Comment : Comment désactiver le mode agressif pour les connexions entrantes sur Cisco ASA (ASDM) Étape 1 : Connectez-vous à l'ASDM. Étape 2 : accédez à Configuration. Étape 3 : Accédez à Remote Access VPN. Étape 4 : Sous Accès réseau (client), accédez à Avancé > Paramètres IKE

Qu'est-ce que Cisco ASA avec FirePOWER ?

Cisco® ASA avec FirePOWER™ Services offre une défense intégrée contre les menaces sur l'ensemble du continuum d'attaques - avant, pendant et après une attaque. Il combine les capacités de sécurité éprouvées du pare-feu Cisco ASAFire avec les fonctionnalités de pointe de protection contre les menaces Sourcefire® et les logiciels malveillants avancés dans un seul appareil