Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Comment: Comment désactiver le mode agressif pour les connexions entrantes sur Cisco ASA (ASDM)

- Étape 1: Connectez-vous ASDM .

- Étape 2: accédez à Configuration.

- Étape 3: Accédez à Remote Access VPN.

- Étape 4: Sous Accès réseau (client), accédez à Avancé > Paramètres IKE.

De plus, comment désactiver le mode agressif sur mon routeur Cisco ?

crypto-isakmp agressif - mode désactiver . Pour bloquer tous les protocoles Internet Security Association et Key Management Protocol (ISAKMP) mode agressif demandes vers et depuis un appareil, utilisez le crypto isakmp agressif - mode désactiver commande en configuration globale mode . À désactiver le blocage, utilisez la forme no de cette commande.

Aussi, qu'est-ce que NAT T Cisco ASA ? crypto-isakmp nat - traversée est la commande. Si un client distant provient d'une adresse IP publique directe.. comme un serveur hébergé publiquement, alors il se connecte via le tunnel comme le tunnel normal établit.. via le port UDP 500, mais si un client vient de derrière une adresse IP NATd..

À ce sujet, qu'est-ce que le mode principal et le mode agressif ?

Les différences entre Mode principal et mode agressif est simplement que dans Mode principal le condensé est échangé crypté car l'échange de clé de session a déjà négocié une clé de cryptage de session lorsque le condensé est échangé, alors que dans Mode agressif il est échangé en clair dans le cadre de la clé échange qui mènera

Quelle est la politique d'Isakmp ?

ISAKMP Présentation IKE, également appelé ISAKMP , est le protocole de négociation qui permet à deux hôtes de se mettre d'accord sur la manière de créer une association de sécurité IPsec. La phase 1 crée le premier tunnel, qui protège plus tard ISAKMP messages de négociation. La phase 2 crée le tunnel qui protège les données.

Conseillé:

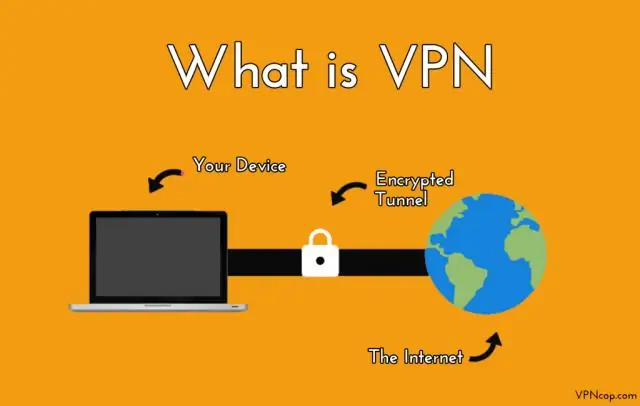

Qu'est-ce qu'un VPN en mode agressif ?

Le mode agressif peut être utilisé dans les négociations VPN de phase 1, par opposition au mode principal. Le mode agressif participe à moins d'échanges de paquets. Le mode agressif est généralement utilisé pour les VPN d'accès distant (utilisateurs distants). Vous utiliseriez également le mode agressif si un ou les deux pairs ont des adresses IP externes dynamiques

Comment désactiver le mode avion sur mon téléphone Nokia ?

Nokia 2 V - Activer/Désactiver le mode Avion Depuis un écran d'accueil, balayez vers le haut pour afficher toutes les applications. Naviguer : Paramètres > Réseau et Internet. Appuyez sur Avancé. Appuyez sur le commutateur de mode Avion pour activer ou désactiver

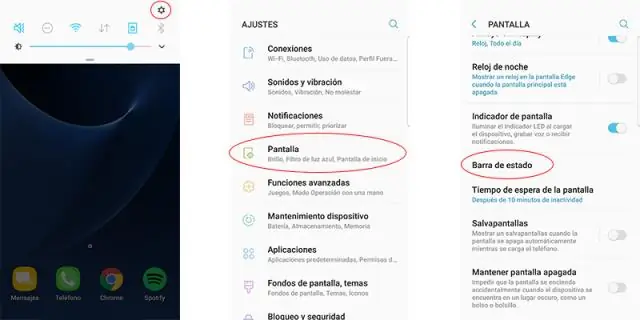

Comment désactiver le mode conduite sur mon Galaxy s7 ?

Activer ou désactiver le mode conduite sur Verizon GalaxyS7 : ouvrez l'application de messagerie sur votre smartphone Galaxy S7; Appuyez sur l'icône de menu qui se trouve dans le coin supérieur gauche de l'écran; Appuyez sur Mode de conduite ; Maintenant, si vous souhaitez désactiver la conduite, il vous suffit de décocher l'option Réponse automatique du mode de conduite

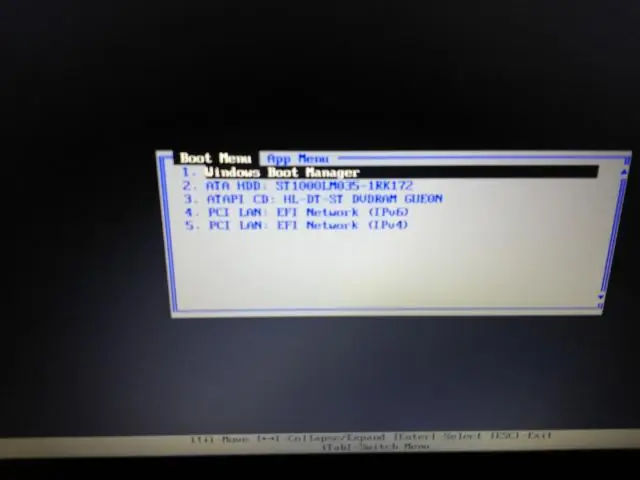

Comment désactiver le mode sans échec sur un Lenovo ?

Comment puis-je sortir mon Lenovo du mode sans échec et le remettre en mode normal sur un bus Windows 7 a. Cliquez sur Démarrer, tapez msconfig.exe dans la zone StartSearch, puis appuyez sur Entrée pour démarrer l'utilitaire SystemConfiguration. b. Dans l'onglet Boot, décochez les options de démarrage sécurisé underboot. c. ré

Pourquoi le mode agressif est moins sécurisé ?

Le mode agressif n'est peut-être pas aussi sécurisé que le mode principal, mais l'avantage du mode agressif est qu'il est plus rapide que le mode principal (car moins de paquets sont échangés). Le mode agressif est généralement utilisé pour les VPN d'accès à distance. Mais vous utiliseriez également le mode agressif si un ou les deux pairs ont des adresses IP externes dynamiques