Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Il s'agit à la fois de l'ensemble authentification techniques (mots de passe, deux facteurs authentification [2FA], jetons, biométrie, transaction authentification , ordinateur reconnaissance, CAPTCHA et authentification unique [SSO]) ainsi que des authentification protocoles (y compris Kerberos et SSL/TLS).

À cet égard, quelles méthodes peuvent être utilisées pour authentifier un utilisateur ?

Biométrie commune méthodes d'authentification comprennent l'identification des empreintes digitales, la reconnaissance vocale, les scans de la rétine et de l'iris et le scan et la reconnaissance du visage.

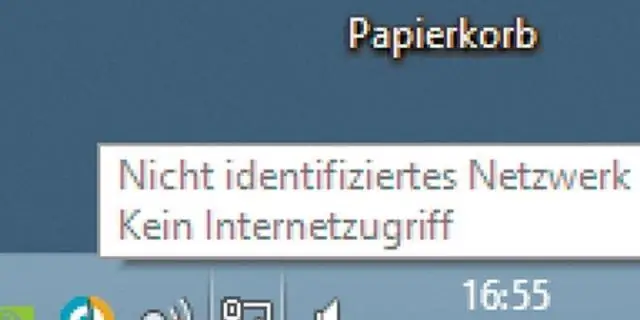

quel type d'authentification utilisez-vous pour l'accès au réseau ? Authentification réseau vérifie l'identification de l'utilisateur auprès d'un réseau service auquel l'utilisateur essaie d'obtenir accès . Pour offrir ça type d'authentification , le système de sécurité de Windows Server 2003 prend en charge authentification mécanismes: Kerberos V5. Secure Socket Layer/Transport Layer Security (SSL/TLS)

Ci-après, quels sont les trois types d'authentification des utilisateurs ?

Il existe généralement trois types de facteurs d'authentification reconnus:

- Type 1 - Quelque chose que vous savez - comprend les mots de passe, les codes PIN, les combinaisons, les mots de code ou les poignées de main secrètes.

- Type 2 - Quelque chose que vous avez - comprend tous les éléments qui sont des objets physiques, tels que des clés, des téléphones intelligents, des cartes à puce, des clés USB et des périphériques à jeton.

Quel est le mécanisme d'authentification le plus courant ?

Explorons les six principaux mécanismes d'authentification qui pourraient faire partie d'une architecture multifactorielle avancée

- Mots de passe. Un mot de passe est un secret partagé connu par l'utilisateur et présenté au serveur pour authentifier l'utilisateur.

- Jetons durs.

- Jetons souples.

- Authentification biométrique.

- Authentification contextuelle.

- Identification de l'appareil.

Conseillé:

Quelles sont les méthodes de recherche d'utilisateurs ?

La recherche UX comprend deux types principaux : quantitatives (données statistiques) et qualitatives (informations qui peuvent être observées mais non calculées), réalisées à l'aide de techniques d'observation, d'analyses de tâches et d'autres méthodologies de rétroaction. Les méthodes de recherche UX utilisées dépendent du type de site, de système ou d'application en cours de développement

Quelles sont les différentes méthodes agiles ?

Les méthodologies Agile les plus largement utilisées incluent : La méthodologie Agile Scrum. Développement de logiciels Lean. Kanban. Cristal de programmation extrême (XP). Méthode de développement de systèmes dynamiques (DSDM) Développement piloté par les fonctionnalités (FDD)

Quelles sont les méthodes d'authentification ?

Quels sont les différents types de méthodes d'authentification ? Authentification à un seul facteur. Également appelée authentification principale, il s'agit de la forme d'authentification la plus simple et la plus courante. Authentification au 2e facteur. Authentification multifacteur. Protocoles de méthode d'authentification. Authentification de base HTTP. Clés API. OAuth

Les cookies peuvent-ils être utilisés pour l'authentification des utilisateurs ?

L'authentification basée sur les cookies est depuis longtemps la méthode éprouvée par défaut pour gérer l'authentification des utilisateurs. L'authentification basée sur les cookies est avec état. Cela signifie qu'un enregistrement ou une session d'authentification doit être conservé à la fois côté serveur et côté client

Quelles sont les méthodes de saisie des données ?

Méthodes de saisie des données Saisie manuelle. Détrompage côtier. SingleClick. OCR (Reconnaissance Optique de Caractères) ICR (Reconnaissance Intelligente de Caractères) Reconnaissance de codes à barres. Capture intelligente basée sur un modèle. Reconnaissance intelligente de documents (IDR)