Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2024-01-18 08:24.

- Dernière modifié 2025-01-22 17:24.

Quels sont les différents types de méthodes d'authentification ?

- Facteur unique Authentification . Aussi appelé primaire authentification , c'est la forme la plus simple et la plus courante de authentification .

- 2e facteur Authentification .

- Multi-Facteur Authentification .

- Méthode d'authentification Protocoles.

- Authentification de base

- Clés API.

- OAuth.

De plus, quelles sont les trois méthodes d'authentification ?

Il existe généralement trois types de facteurs d'authentification reconnus:

- Type 1 - Quelque chose que vous savez - comprend les mots de passe, les codes PIN, les combinaisons, les mots de code ou les poignées de main secrètes.

- Type 2 - Quelque chose que vous avez - comprend tous les éléments qui sont des objets physiques, tels que des clés, des téléphones intelligents, des cartes à puce, des clés USB et des périphériques à jeton.

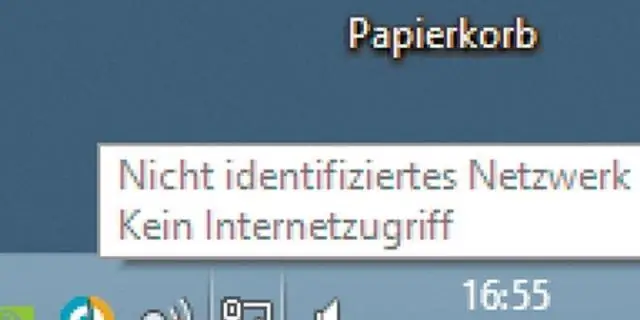

À côté de ci-dessus, quel type d'authentification utilisez-vous pour l'accès au réseau ? Authentification réseau vérifie l'identification de l'utilisateur auprès d'un réseau service auquel l'utilisateur essaie d'obtenir accès . Pour offrir ça type d'authentification , le système de sécurité de Windows Server 2003 prend en charge authentification mécanismes: Kerberos V5. Secure Socket Layer/Transport Layer Security (SSL/TLS)

Sachez également quelle est la meilleure méthode d'authentification ?

- Mots de passe. L'une des méthodes d'authentification les plus répandues et les plus connues sont les mots de passe.

- Authentification à deux facteurs.

- Test de Captcha.

- Authentification biométrique.

- Authentification et apprentissage automatique.

- Paires de clés publiques et privées.

- La ligne de fond.

Quelle est la méthode d'authentification la plus sécurisée ?

authentification biométrique

Conseillé:

Quelles sont les méthodes de recherche d'utilisateurs ?

La recherche UX comprend deux types principaux : quantitatives (données statistiques) et qualitatives (informations qui peuvent être observées mais non calculées), réalisées à l'aide de techniques d'observation, d'analyses de tâches et d'autres méthodologies de rétroaction. Les méthodes de recherche UX utilisées dépendent du type de site, de système ou d'application en cours de développement

Quelles sont les différentes méthodes agiles ?

Les méthodologies Agile les plus largement utilisées incluent : La méthodologie Agile Scrum. Développement de logiciels Lean. Kanban. Cristal de programmation extrême (XP). Méthode de développement de systèmes dynamiques (DSDM) Développement piloté par les fonctionnalités (FDD)

Quelles sont les méthodes wrapper?

Une méthode wrapper est un adaptateur ou une façade; il fournit une interface alternative pour une méthode existante. On vous a demandé d'écrire une façade (façade) - pour fournir une interface plus simple aux clients qui n'ont pas besoin de spécifier des valeurs hautes et basses

Quelles sont les méthodes d'accesseur et de mutateur?

En Java, les accesseurs sont utilisés pour obtenir la valeur d'un champ privé et les mutateurs sont utilisés pour définir la valeur d'un champ privé. Si nous avons déclaré les variables comme privées, elles ne seraient pas accessibles à tous, nous devons donc utiliser les méthodes getter et setter

Quelles sont les méthodes typiques d'authentification des utilisateurs lors de l'accès à un ordinateur ?

Ceux-ci incluent à la fois des techniques d'authentification générales (mots de passe, authentification à deux facteurs [2FA], jetons, biométrie, authentification de transaction, reconnaissance informatique, CAPTCHA et authentification unique [SSO]) ainsi que des protocoles d'authentification spécifiques (y compris Kerberos et SSL/ TLS)