- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Si vous profitez de la fonction Wi-Fi de ces appareils sans fil, vous pouvez utiliser Skype sans l'utilisation du forfait Needforddata ou autre cellulaire des charges. Connectezl'appareil au sans fil réseau ou le point d'accès Wi-Fi que vous souhaitez utiliser; cela peut nécessiter un réseau mot de passe ou autres détails de sécurité. Lancer le Skype application.

Sachez également, pouvez-vous Skype sur les données cellulaires ?

Vous pouvez utilisation Skype sur ordinateur, mobile ou tablette*. Si tu utilisent tous les deux Skype , l'appel est entièrement gratuit. Les utilisateurs n'ont besoin de payer que lorsqu'ils utilisent des fonctionnalités premium telles que la messagerie vocale, les SMS ou les appels vers une ligne fixe, un cellulaire ou à l'extérieur de Skype . *Connexion Wi-Fi ou mobile Les données plan requis.

De plus, Skype fonctionne-t-il avec la 4g ? Skype peut ne pas se connecter à 4G . Skype sur miy IPad Air 2 pouvez ne pas se connecter à 4G . Utilisation du wifiis travail amende. Skype sur les appareils IPhone andandroid travaux à la fois en wifi et 4G ; Je l'utilise au même endroit que mon IPad.

A côté de cela, Skype ne fonctionne-t-il que sur le WiFi ?

Pour utiliser Skype pour discuter ou téléphoner, vous devez disposer d'une connexion Internet. Une fois connecté à l'application, vous pouvez discuter avec vos amis en utilisant la connexion de données 3G ou 4G du téléphone. Chat textuel travaux bien sur toutes les connexions, mais Skype recommande l'utilisation du Wi-Fi pour les appels vocaux ou vidéo.

Pourquoi Skype ne fonctionne pas sur les données mobiles ?

Si vous voyez un "Désolé, nous n'avons pas pu nous connecter à Skype ", " Skype ne peut pas se connecter" ou "Impossible de recevoir des notifications" lorsque vous essayez d'utiliser Skype , la cause la plus probable est une mauvaise connexion Internet, ou non connexion Internet. Pour résoudre ce problème, essayez ce qui suit: Assurez-vous que votre mobile appareilis ne pas hors ligne.

Conseillé:

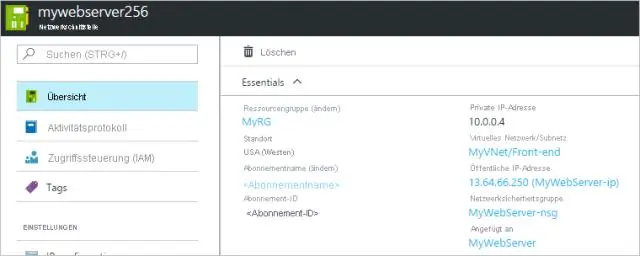

Comment modifier le sous-réseau du réseau virtuel Aznet ?

Modifier l'attribution de sous-réseau Dans la zone qui contient le texte Rechercher des ressources en haut du portail Azure, tapez interfaces réseau. Lorsque les interfaces réseau apparaissent dans les résultats de la recherche, sélectionnez-les. Sélectionnez l'interface réseau pour laquelle vous souhaitez modifier l'attribution de sous-réseau. Sélectionnez les configurations IP sous PARAMÈTRES

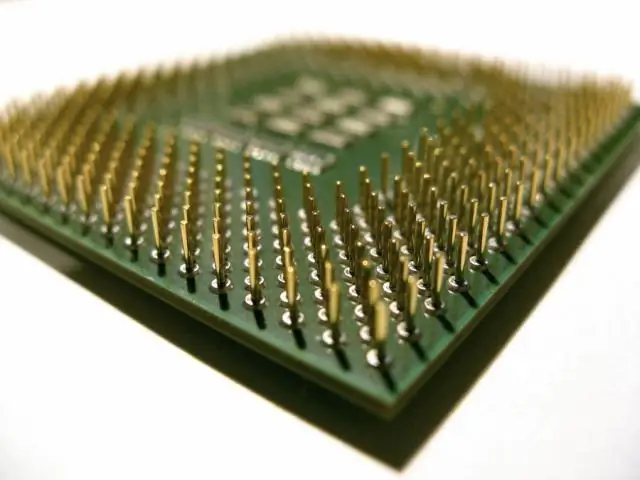

Quelle est la différence entre un réseau de grilles de broches et un réseau de grilles terrestres ?

Hormis le fait que le premier fait référence à Pin GridArray et le second à Land Grid Array, quelle est la différence ? Dans le cas d'un PGA, le CPU lui-même contient les broches - qui peuvent être inférieures au nombre de trous dans le socket - tandis que LGA, les broches font partie du socket de la carte mère

À quoi sert une carte réseau d'interface réseau ?

Une carte d'interface réseau (NIC) est un composant matériel sans lequel un ordinateur ne peut pas être connecté sur un réseau. Il s'agit d'une carte de circuit imprimé installée dans un ordinateur qui fournit une connexion réseau dédiée à l'ordinateur. Il est également appelé contrôleur d'interface réseau, adaptateur réseau ou adaptateur LAN

Le VPN fonctionne-t-il sur le réseau mobile ?

Oui. Un VPN pour mobile est le choix le plus populaire pour de nombreux utilisateurs, parfois même avant les ordinateurs. Cependant, en fonction de votre emplacement physique, les données mobiles simples peuvent ne pas être suffisantes pour garantir l'accès aux sites Web bloqués, donc activer ce VPN est peut-être la meilleure chose à faire

Quel type de réseau est Internet ? Internet est un exemple de réseau ?

Internet est un très bon exemple de WAN public (Wide Area Network). Une distinction du WAN par rapport aux autres types de réseaux est qu'il