- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Explication: Déclaration la couverture est une boîte blanche technique de conception d'essais qui implique l'exécution de toutes les instructions exécutables dans la source code au moins une fois. Il est utilisé pour calculer et mesurer le nombre d'instructions dans la source code qui peut être exécuté compte tenu des exigences.

Par la suite, on peut aussi se demander, qu'est-ce qu'un code inaccessible en C ?

Code inaccessible . Un article de Wikipédia, l'encyclopédie libre. En programmation informatique, code inaccessible fait partie de la source code d'un programme qui ne peut jamais être exécuté car il n'existe aucun chemin de flux de contrôle vers le code du reste du programme.

Deuxièmement, quelles informations ne doivent pas être incluses dans le rapport d'incident de test ? La réponse à cette question est que les résultats réels et attendus ne pas besoin être inclus . Cependant, certaines choses qui font avoir besoin être inclus sont comment réparer le faut, comment reproduire la faute, test les détails, la gravité et la priorité de l'environnement.

Ici, pourquoi mon code est-il inaccessible ?

Si seulement code ne peut être exécutable dans aucun des les flux possibles, alors il est appelé code inaccessible . Code inaccessible en java est une erreur de compilation. Dans cet exemple, la ligne 14 donne une erreur de compilation: Code inaccessible . Parce que cette déclaration ne peut être atteinte dans aucun des les les flux.

Qu'est-ce que l'analyse statique ne peut pas trouver ?

L'analyse statique ne peut accès et analyser fuites de mémoire. Cela se produit lorsque l'ordinateur place la mémoire dans la mauvaise destination et cela pouvez conduire à des programmes et des fichiers corrompus. C'est un problème sérieux pour les personnes qui ont beaucoup de fichiers importants stockés dans leurs gadgets choisis.

Conseillé:

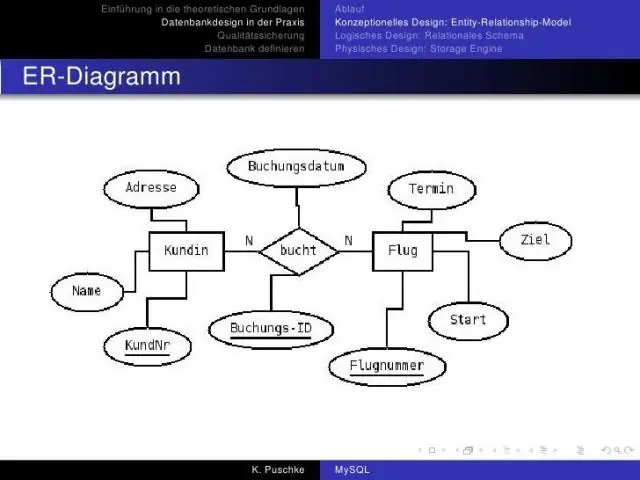

Qu'est-ce que la conception de base de données logique et la conception de base de données physique ?

La modélisation de base de données logique comprend; ERD, diagrammes de processus métier et documentation des commentaires des utilisateurs; considérant que la modélisation physique de la base de données comprend; diagramme de modèle de serveur, documentation de conception de base de données et documentation de rétroaction des utilisateurs

Quelle technique de data mining peut être utilisée pour choisir la politique ?

Les 7 techniques d'exploration de données les plus importantes L'une des techniques les plus élémentaires de l'exploration de données consiste à apprendre à reconnaître des modèles dans vos ensembles de données. Classification. Association. Détection des valeurs aberrantes. Regroupement. Régression. Prédiction

Turnitin détecte-t-il le copier-coller ?

Pour répondre à votre question précédente : oui, Turnitin peut détecter définitivement le copier-coller. Si votre article a un contenu copié d'ailleurs qui n'a pas été correctement référencé, Turnitin le trouvera. Turnitin peut détecter les livres publiés aussi vite que vous pouvez dire "plagiat"

WAZE détecte-t-il les caméras aux feux rouges ?

Waze prend actuellement en charge les rapports et les avertissements pour trois catégories de radars : les radars, les radars aux feux rouges et les faux radars

Pourquoi une conception ABAB est-elle également appelée conception inversée ?

Conception d'inversion ou ABAB La période de référence (appelée phase A) se poursuit jusqu'à ce que le taux de réponse devienne stable. Le design est appelé le design ABAB car les phases A et B sont alternées (Kazdin, 1975)