- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Injection SQL hors bande se produit lorsqu'un attaquant est incapable d'utiliser le même canal pour lancer l'attaque et recueillir les résultats. Hors bande Les techniques SQLi reposeraient sur la capacité du serveur de base de données à effectuer des requêtes DNS ou HTTP pour fournir des données à un attaquant.

Également demandé, qu'est-ce que la bande d'injection SQL ?

Dans- Injection SQL de bande est la plus courante et la plus facile à exploiter Injection SQL attaques. Dans- Injection SQL de bande se produit lorsqu'un attaquant est capable d'utiliser le même canal de communication pour lancer l'attaque et recueillir des résultats. Les deux types d'in- Injection SQL de bande sont SQLi basé sur les erreurs et SQLi basé sur l'union.

De même, quels sont les types d'injection SQL ? Types d'injections SQL . injections SQL relèvent généralement de trois catégories: SQLi intrabande (classique), SQLi inférentiel (aveugle) et SQLi hors bande. Vous pouvez classer Types d'injections SQL en fonction des méthodes qu'ils utilisent pour accéder aux données principales et de leur potentiel de dommages.

De même, les gens se demandent, qu'est-ce qu'une injection SQL peut provoquer ?

injection SQL les attaques permettent aux attaquants d'usurper l'identité, de falsifier des données existantes, causer les problèmes de répudiation tels que l'annulation de transactions ou la modification des soldes, permettent la divulgation complète de toutes les données sur le système, détruisent les données ou les rendent autrement indisponibles, et deviennent administrateurs du serveur de base de données.

Qu'est-ce que l'injection SQL avec exemple ?

Certaines communes Exemples d'injection SQL inclure: Récupérer des données cachées, où vous pouvez modifier un SQL requête pour renvoyer des résultats supplémentaires. Subversion de la logique de l'application, où vous pouvez modifier une requête pour interférer avec la logique de l'application. Attaques UNION, où vous pouvez récupérer des données à partir de différentes tables de base de données.

Conseillé:

Qu'est-ce que le référencement sur la page et le référencement hors page ?

Alors que le référencement sur la page fait référence aux facteurs que vous pouvez contrôler sur votre propre site Web, le référencement hors page fait référence aux facteurs de classement des pages qui se produisent sur votre site Web, comme les backlinks d'un autre site. Cela inclut également vos méthodes de promotion, en tenant compte de la quantité d'exposition que quelque chose obtient sur les réseaux sociaux, par exemple

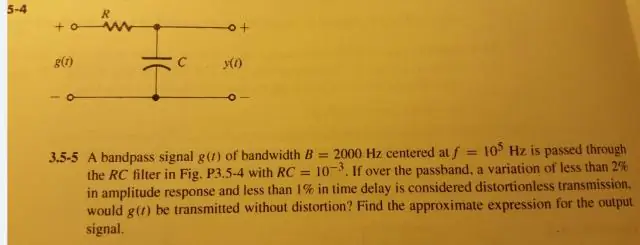

Qu'est-ce que la bande de base et le signal passe-bande ?

La transmission en bande de base est effectuée pour le signal sans modulation et convient aux communications à courte distance. La transmission passe-bande est effectuée pour le signal modulé décalé d'une fréquence de bande de base à une fréquence plus élevée, et elle est requise dans une communication longue distance

Qu'est-ce que l'injection SQL aveugle basée sur le temps ?

Time-based Blind SQLi Time-based SQL Injection est une technique d'injection SQL inférentielle qui repose sur l'envoi d'une requête SQL à la base de données qui oblige la base de données à attendre un laps de temps spécifié (en secondes) avant de répondre

Qu'est-ce que l'injection de dépendances en SQL ?

Cette opération est appelée Injection de Dépendance : toutes les informations dont dépend l'unité de programme sont injectées. La classe injectée n'a plus de dépendances sur aucun objet externe, ni une collection centrale de constantes ni un fichier de configuration. DI faciliterait la réutilisation du code dans divers environnements

Quelle est la principale différence entre une injection SQL normale et une vulnérabilité d'injection SQL aveugle ?

L'injection SQL aveugle est presque identique à l'injection SQL normale, la seule différence étant la façon dont les données sont extraites de la base de données. Lorsque la base de données ne fournit pas de données à la page Web, un attaquant est obligé de voler des données en posant à la base de données une série de questions vraies ou fausses